セキュリティ監視・運用・診断|知る×学ぶ技術・機能解説、ノウハウ|セキュリティ監視・運用・診断

セキュリティトピック 2025年3月 | 攻撃と対策手段 | CTC-CSS

セキュリティに関する事案は毎日世界中で発生しています。しかし、その多くのニュースからは個人に対する脅威や、政府機関に対する国家レベルの脅威など大小入り混じった事案が全て「セキュリティニュース」として取り扱われます。

その結果、企業や組織でセキュリティ対策を検討しなければならないセキュリティ担当者や経営層の方々にとって「対策を検討すべきセキュリティ事案」が一体どれなのか?がわからないという状況に陥っているのではないでしょうか?

伊藤忠テクノソリューションズ(CTC)では世界を代表するセキュリティベンダーやお客様のインシデント状況から国内外のインシデントや攻撃トレンド、それらに対抗するための対策技術の情報を収集しています。これらの情報源から得られた知見から「今」抑えておくべきセキュリティ事案を「セキュリティトピック」としてお知らせします。

▼ 目次

・2025年3月 医療業A ランサムウェア被害について

・2025年2月 内部不正の事例について

・2025年1月 DDoSの情勢と直近の事例について

・2024年12月 Active Directoryに対する脅威について

・2024年11月 2024年上半期のセキュリティ情勢

・2024年10月 KADOKAWAグループへのランサムウェア攻撃について

・2024年9月 アタックサーフェスマネジメントについて

・2024年8月 Living off the Land戦術に関する注意喚起について

・2024年7月 クラウドセキュリティについて

・2024年6月 キュリティ・クリアランス制度について

・2024年5月 「LINE」サービスに関する個人データの漏洩事案について

・2024年4月 Ivanti Connect SecureおよびIvanti Policy Secureの複数の脆弱性について

・2024年3月 ランサムウェア「LockBit」の脅威と対策について

・2024年2月 メール利用における情報セキュリティ上の脅威

・2024年1月 国内におけるサイバー攻撃・脅威動向の総括

・2023年12月 内部不正による情報漏洩のリスクと対策

・2023年11月 政策研究大学院大学(GRIPS)の情報システムに対する不正アクセスについて

・2023年10月 BEC(ビジネスメール詐欺)に関するリスクと対策

・2023年9月 内閣サイバーセキュリティセンター(NISC)の電子メール関連システムに対するゼロデイ攻撃について

・2023年8月 富士通のネットワークサービス「FENICS」における不正侵入事案について

・2023年7月 生成AIの情報セキュリティへの影響について

・2023年6月 DDoS攻撃に関する注意喚起

・2023年5月 ランサムウェア増加に関する注意喚起/名刺管理サービスを狙うソーシャル攻撃 他

・2023年4月 強まるAI技術への規制/アジア太平洋地域で記録的なDDoS攻撃を観測 他

・2023年3月 決済システムの改ざんにより約11万人分のクレジットカード情報が漏洩/増加する検索エンジンの悪用 他

・2023年2月 AI活用チャットボットによる機密情報漏洩リスク/米国通信事業者のAPIを悪用し3700万件の個人情報漏洩 他

・2023年1月 SSL-VPN製品に関する深刻な脆弱性/詐欺メールで食品を盗む攻撃 他

・2022年11月 活動を再開したEmotet/インフラ系企業を狙う高度な標的型攻撃 他

■2025年3月のセキュリティトピック

今回は、「医療業A ランサムウェア被害について」お伝えします。

医療業A ランサムウェア被害について

・概要

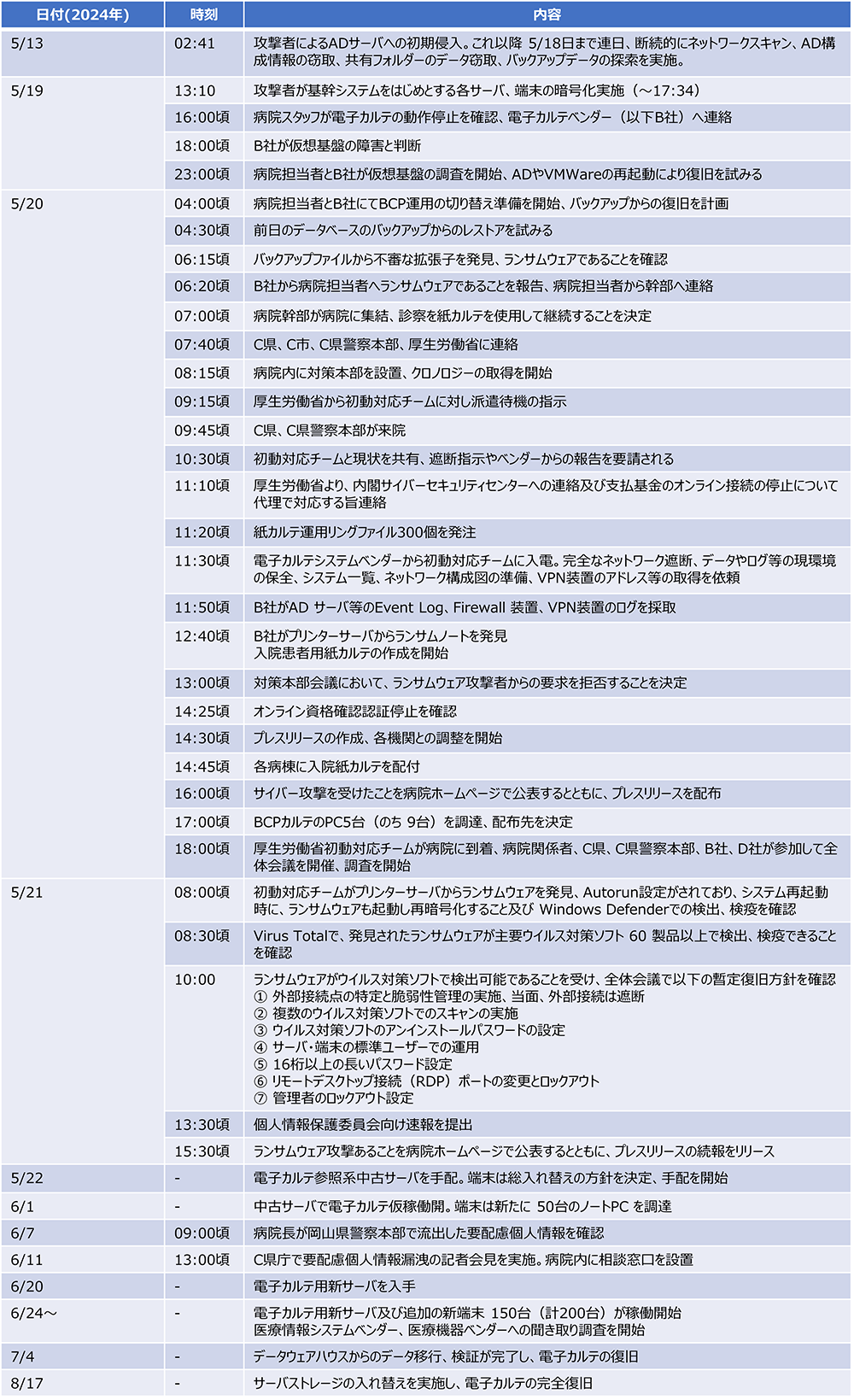

2024年5月19日、医療業Aにおいて電子カルテを含む院内システムがランサムウェアに感染しました。この攻撃によって、全カルテが閲覧できなくなるなどの被害が発生し、患者情報の一部が漏洩したことも確認されています。

・攻撃の流れ

(1)初期侵入

攻撃者は、SSL-VPN装置を経由し、2024年5月13日02:41にリモートデスクトップ接続により病院ネットワークへ最初に侵入したと見られています。

(2)内部探索

初期侵入後、仮想基盤の暗号化が完了するまでの1週間弱の間、病院内のネットワークスキャン、情報窃取、攻撃用ツールの設置を行った形跡がありました。ネットワークスキャンに使用したツールについては都度アンインストールし、窃取した情報も消去するなど、慎重に病院内の情報の取得を行っていました。

(3)認証情報窃取

2024年5月16日から18日にかけてADサーバの認証情報の窃取、バックアップデータの削除の痕跡が確認されています。

(4)水平展開から暗号化

2024年5月19日13:10から17:34にかけて、ランサムウェアによる電子カルテ等の暗号化が実施されています。今回使用されたランサムウェアは、Microsoft Defender ウイルス対策や、多くのウイルス対策ソフトで検出、検疫が可能なものでしたが、攻撃者は管理者権限により手動でMicrosoft Defenderやウイルス対策ソフトの設定を変更、あるいはプログラムの削除等を行った痕跡が確認されています。

・被害状況

被害状況としては、電子カルテシステム等の仮想サーバ23台、仮想用共有ストレージ1台、仮想基盤用物理サーバ3台、その他の物理サーバ6台、HIS系端末244台の暗号化によるシステム稼働障害と仮想用共有ストレージのデータ全喪失となっております。

また、本攻撃により、推定で最大40,000人分の個人情報(氏名、住所、生年月日、病名等)の漏洩が確認されています。

・インシデントの発生原因

特定はできていませんが、侵入口となったSSL-VPN装置については2018年の設置以降アップデートされておらず、過去に他のランサムウェア攻撃で使用された脆弱性が複数存在していました。また、SSL-VPN装置のID/パスワードが、「administrator/P@ssw0rd」と極めて推察が容易なものとなっており、病院内のすべてのWindowsコンピュータの管理者ID/パスワードも「administrator/P@ssw0rd」が使いまわされていました。更に、全てのサーバ、および端末ユーザに管理者権限が付与されていました。

これらの状況から、初期侵入についてはSSL-VPN装置へのブルートフォース攻撃、窃取した資格情報を売買するイニシャルアクセスブローカー(IAB)からの資格情報の購入、SSL-VPN装置の脆弱性の悪用のいずれかが原因と推察されています。

また、管理者権限が付与された安易なID/パスワードの使いまわしにより水平展開についても容易に行われたものと見られています。

・必要なセキュリティ対策について

前述の発生原因を踏まえたセキュリティ対策としては以下のとおりとなります。

(1)初期侵入の防止

- VPN装置の脆弱性対策の実施

- VPN接続に使用しているID/パスワードを推測困難なものにする

(2)管理者権限の限定的付与

- ユーザアカウントは「管理者」と「標準ユーザ」を区分し、一般ユーザは「標準ユーザ」で運用、管理者権限が必要なアプリケーションはサーバや端末に限定する

(3)特権昇格、および水平展開の防止

- Windows Updateの月次実施

- Windows管理者パスワードの使いまわしの禁止、サーバや端末ごとに管理者パスワードはユニークなものとする

表1. インシデント時系列

参照:

ランサムウェア事案調査報告書 (地方独立行政法人 岡山県精神科医療センター)

■2025年2月のセキュリティトピック

今回は、「内部不正の事例について」お伝えします。

内部不正の事例について

・概要

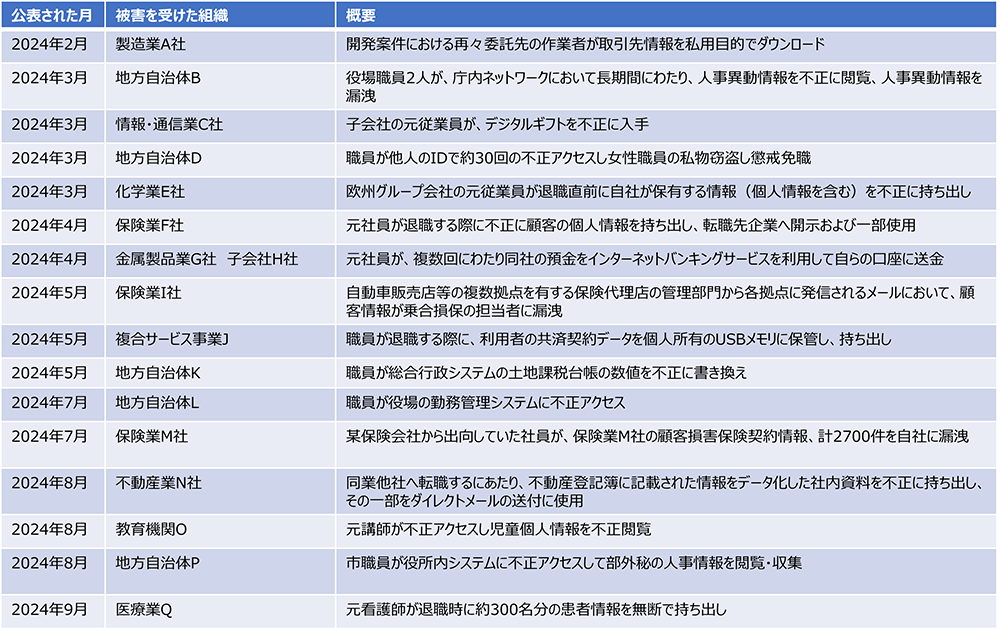

組織の関係者または元関係者による重要な情報の持ち出し、漏洩や消去などの不正な行為が増加しております。

東京商工リサーチが公表した2023年の「個人情報漏洩・紛失事故」では、不正持ち出しの件数が前年(2022年)の5倍の増加となっているほか、IPAの「情報セキュリティ10大脅威 2024」においても、「内部不正による情報漏洩等の被害」が前年(2023年)の4位から3位とランクアップしており、「情報セキュリティ10大脅威」において9年連続9回目の取り扱いとなっております。

・内部不正とは

内部不正とは、組織における重要情報や情報システム等の情報資産の窃取、持ち出し、漏洩、消去・破壊といった行為を指します。これは現職の関係者のみならず、退職した元関係者による行為等についても対象となります。

・内部不正による情報漏洩の直近の事例

金融業A社、B社は2025年1月16日、大手保険会社から受け入れていた出向者が、出向元などに対して、顧客情報計約1万7000件を漏洩していたと発表しました。金融業A社では各大手保険業3社からの出向者が計約8000件の情報を、金融業B社では保険業C社の出向者が約9000件の情報を、それぞれ出向元などに漏らしていたとのことです。漏洩したのは、金融業A社、B社で火災保険や生命保険などの契約をした個人、法人の、契約者名、契約金額、取り扱い支店などの情報で、個人の住所、電話番号、クレジットカード情報は含まれていないとしています。また、悪用の二次被害も確認されていないとのことです。

表1. 2024年における内部不正事例一覧

・IPAが公開する組織における内部不正防止ガイドライン

IPAでは、企業やその他の組織において必要な内部不正対策を効果的に実施可能とすることを目的として2013年に「組織における内部不正防止ガイドライン」を作成し、2022年4月に改訂版第5版を公開しています。

(1)内部不正防止の基本原則

ガイドラインでは、状況的犯罪予防の観点から以下の5つを基本原則としています。

- 犯行を難しくする(やりにくくする):

対策を強化することで犯罪行為を難しくする - 捕まるリスクを高める(やると見つかる):

管理や監視を強化することで捕まるリスクを高める - 犯行の見返りを減らす(割に合わない):

標的を隠したり、排除したり、利益を得にくくすることで犯行を防ぐ - 犯行の誘因を減らす(その気にさせない):

犯罪を行う気持ちにさせないことで犯行を抑止する - 犯罪の弁明をさせない(言い訳させない):

犯行者による自らの行為の正当化理由を排除する

(2)内部不正を防ぐための管理のあり方

ガイドラインでは、内部対策を講じるにあたり、以下の10の観点から必要な対策を網羅的に示しています。

- 基本方針

経営者主導による基本方針の作成と対策を徹底させる仕組み・体制の構築・運用の重要性が述べられています。 - 資産管理

情報の格付け区分の適用とラベル付け、情報システムにおける利用者のアクセス管理、識別と認証、システム管理者の権限管理を行います。 - 物理的管理

重要情報を取り扱うエリアへの物理的な保護と入退管理、情報機器及び記録媒体の物理的な保護、資産管理、持ち出し管理、個人の情報機器及び記録媒体の業務利用及び持込の制限を行います。 - 技術・運用管理

内部不正モニタリングシステムの適用、ネットワーク利用のための安全管理、重要情報の受渡し保護、情報機器や記録媒体の持ち出しの保護、組織外部での業務における重要情報の保護、業務委託時の確認を行います。 - 原因究明と証拠確保

情報システムにおけるログ・証跡の記録と保存、システム管理者のログ・証跡の確認を行います。 - 人的管理

教育による内部不正対策の周知徹底、従業員モニタリングの目的等の就業規則での周知、派遣労働者による守秘義務の遵守、雇用終了の際の人事手続き、雇用終了及び契約終了による情報資産等の返却の対応を行います。 - コンプライアンス

法的手続きの整備、誓約書の要請を行います。 - 職場環境

公平な人事評価の整備、適正な労働環境及びコミュニケーションの推進、職場環境におけるマネジメントを行います。 - 事後対策

事後対策に求められる体制の整備、処罰等の検討及び再発防止措置の実施を行います。 - 組織の管理

内部不正に関する通報制度の整備、内部不正防止の観点を含んだ定期的および不定期の確認の実施を行います。

・内部不正対策ソリューションの紹介

内部不正に対するソリューションとして以下の製品がございます。

- アカウントセキュリティ対策

CyberArk:エンドポイントからマルチクラウド、ITインフラまで様々なID、特権IDに関するソリューションを提供します。 - 内部不正対策製品

Exabeam:大量のログ情報から瞬時にユーザーおよび機器単位のタイムラインを生成、タイムライン機能を軸として、通常行動と異常行動を動的に識別(スコアリング)することで、標的型攻撃・内部不正に対する有効なソリューションを提供します。

Splunk:様々なITシステムから生成される データの収集、検索、分析、可視化を行うデータ分析プラットフォームです。

Proofpoint:ObserveITは、ユーザ操作を録画し、User Behavior Analyticsによって内部リスクを可視化します。ポリシーに違反する振る舞いのブロックや、インシデント発生時の迅速なフォレンジックを実現します。 - 情報漏洩対策製品

Skyhigh Security:エンドポイント、ネットワーク、クラウドを保護する統合データ保護ソリューションです。

■2025年1月のセキュリティトピック

今回は、「DDoSの情勢と直近の事例について」お伝えします。

DDoSの情勢と直近の事例について

・概要

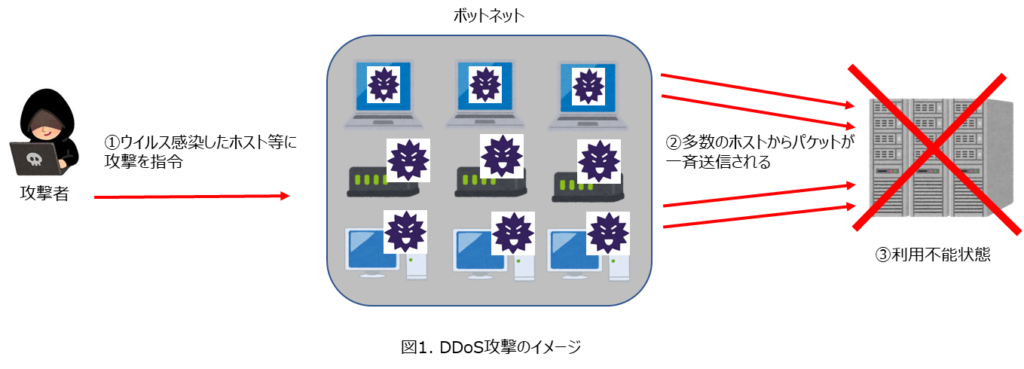

DDoSとは、Distributed Denial of Service(分散型サービス妨害)の略で、インターネット上の多数のホストを利用して、標的とするネットワークやサーバなどを意図的に利用できないようにする攻撃のことです。DDoS攻撃自体は古くからある攻撃手法ですが、近年、DDoS攻撃を代行するサービスの登場により攻撃実行のハードルが下がってきている状況にあります。

・DDoS攻撃とは

DDoS攻撃は、1台のホストから攻撃を行うDoS(Denial of Service)とは異なり、多数のホストから大量のパケットを送信することで、標的のネットワークやサーバに負荷をかけて利用不能状態に陥らせます。複数のホストはウイルス感染した機器からなるボットネットを形成しており、攻撃者からの指令で標的に対して一斉に攻撃を仕掛けるという動きをします。

・DDoS攻撃の対策

DDoS攻撃は全ての攻撃を未然に防ぐことは極めて困難です。リスク低減を主眼とした対策、実際の被害を想定とした対策を進めていく必要があります。

【リスク低減を主眼とした対策】

- 導入している機器やシステムの脆弱性有無の確認、ソフトウェアの更新

- 海外のIPアドレスからの通信遮断の検討

- CDN(Contents Delivery Network)、WAF(Web Application Firewall)の導入

- 同一IPアドレスからのアクセス回数の制限、タイムアウト設定の見直しといったサーバ設定の見直し

【実際の被害を想定した対策】

- システムの重要度に基づく選別と分離の検討

- 平時のトラフィック状況を監視し、異常時の検出の早期発見

- 異常通信検出時のアラート設定

- Webサイトにおいてソーリーページを表示させるなどの設定

- 攻撃を受けた際の通報先や連絡先をはじめとした対策マニュアルの策定

- 通信事業者やネットワークサービスプロバイダが提供するDDoS対策サービスの導入の検討

※通信事業者であるKDDIでは「KDDI DDoS対策サービス」を法人様向けに提供しています。

サービスの主な特徴として、アプリケーション層レベルのDDoS攻撃に対応、国内初の新型の従量課金プランの設定、 LAC社提供による緊急時の駆け付け対応「サイバー119」(注) サービスの優待価格でのご提供がございます。

DDoS攻撃では被害を受けるだけでなく、加害者となる場合もあるため、DDoS攻撃への加担(踏み台)を防ぐ対策も重要です。

- 管理下のDNSサーバで、外部の不特定のIPアドレスからの再起問い合わせを許可しないよう設定

- ベンダーから提供されるOSやアプリケーションの脆弱性に対するセキュリティパッチの適用

- 自組織から送信元IPアドレスを詐称したパケットが送信されないようフィルタリング設定

・DDoS攻撃の情勢

2024年第2半期のDDoS攻撃の情勢は以下の通りです。

| DDoS攻撃を受けた上位の国と地域 | 1位:中国 |

| 2位:トルコ | |

| 3位:シンガポール |

| DDoS攻撃を受けた上位の業界 | 1位:ITサービス |

| 2位:電気通信サービスプロバイダー | |

| 3位:消費財 |

| DDoS攻撃を行った上位の発信元 | 1位:アルゼンチン |

| 2位:インドネシア | |

| 3位:オランダ |

| DDoS攻撃の期間 10分以内に終了するケースが大半を占めています。 -HTTP DDoS攻撃 |

1位:10分以内(約58%) |

| 2位:1日以上(約19%) | |

| 3位:1時間~6時間(約8%) | |

|

-ネットワーク層DDoS攻撃 |

1位:10分以内(約88%) |

| 2位:10分~20分(約6%) | |

| 3位:20分~40分(約3%) |

・直近のDDoS攻撃事例

警察庁発表によると、2024年10月、「IPストレッサー」と呼ばれるDDoS攻撃の代行サービスを利用して、国内企業や自分が通っている学校に関係するウェブサイトにサイバー攻撃を仕掛けたとして国内に住む中学生が書類送検されたとのことです。また、別の中学生も「IPストレッサー」を使用して、国内企業や外国政府機関にDDoS攻撃を仕掛けたとして警察が児童相談所に通告したとのことです。DDoS攻撃の代行サービスに関連するものとしては、2024年8月にも「Bootyou」と呼ばれる代行サービスを使用して2022年3月に国内のWebサイトへ攻撃を行っていた男が逮捕されています。

「IPストレッサー」や「Bootyou」のようなサイバー攻撃の代行サービスは、中学生やプログラミングなどの専門的な知識のない者でも簡単に攻撃を仕掛けることができてしまうため、攻撃への参入障壁を著しく下げることとなり極めて憂慮すべき状況にあると言えます。

・DDoS攻撃代行サービスに対する国際共同捜査

これらのDDoS攻撃の代行サービスに対しては、「Operation PowerOFF」と呼ばれる国際共同捜査が行われております。 「Operation PowerOFF」は、米国、英国、オランダ、ドイツ、ポーランドの関係組織により編成されており、 2018年以降2023年までに76の代行サービスを押収し、現在も活動は続けられています。「Bootyou」については日本の警察庁サイバー特捜部も参画し、2022年中に閉鎖に追い込まれています。

■2024年12月のセキュリティトピック

今回は、「Active Directoryに対する脅威について」お伝えします。

Active Directoryに対する脅威について

・概要

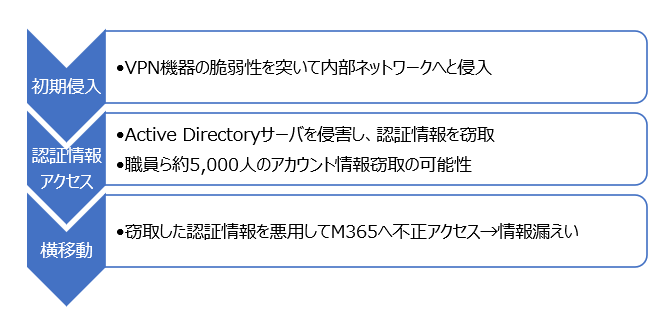

2024年7月5日、JAXA(宇宙航空研究開発機構)は2023年に発生したセキュリティインシデントに関する公式発表を行いました。

公式発表によると、2023年10月、外部機関からの通報に基づき、JAXAの業務用イントラネットの一部のサーバに対する不正アクセスを認知、初期対応の実施後、調査・対策を行っていく中で、JAXAが管理していた情報の一部の漏洩を確認したとのことでした。漏洩した情報は、JAXAが外部機関との共同業務で使用する際の情報と個人情報で、詳細については非公開となっていますが、本インシデントにより事業遂行が困難となる状況は生じていない認識であるとしています。

本インシデントでは、内部ネットワークへ侵入した攻撃者がActive Directoryサーバを侵害し、窃取したアカウント情報を用いてクラウドサービス(Microsoft365)へと侵害範囲を広げたものとみられています。

・Active Directoryとは

Active DirectoryはMicrosoft Windows Serverに搭載されたディレクトリサービスです。

ディレクトリサービスとは、ネットワークに接続した資源(リソース)を一元管理するためのもので、サーバやプリンタ、アプリケーションなどの資源(リソース)へのユーザやアプリケーションからのアクセス制御に使用されます。

Active Directoryでは、「ドメイン」と呼ばれる単位でリソースやユーザが管理され、そのドメイン配下の全てのリソースをコントロールできる権限を持つ「ドメイン管理者」のアカウントが存在します。また、Active Directoryにおけるアクセス制御では、Kerberos/NTLMと呼ばれる認証方式が採用されています。

・Active Directoryに対する脅威

攻撃者は侵入した端末を起点として、組織内ネットワークを横断的に移動し、機密性の高い情報への到達を試みます。組織内ネットワークの横断的な移動を容易にするために必要となるのが、認証情報やより高い権限であり、これらの情報を一元管理しているActive Directoryは攻撃の標的となります。

攻撃手法としては、Active Directoryの脆弱性を悪用し、ドメイン管理者権限を取得した事例や、端末に保存された認証情報(Kerberos認証で使用される認証チケット/NTLM認証のパスワードハッシュ)を窃取し、これを悪用した事例が確認されています。

JAXAのインシデントのケースにおいても、攻撃者はActive Directoryサーバにて窃取した認証情報により、クラウドサービス(Microsoft365)へ侵入、情報漏洩に至ったと推察されます。また、Activate Directoryサーバにおいて保管されていた職員ら約5,000人のアカウント情報についても外部へ流出した可能性も懸念されています。

図1. JAXAでの情報漏洩までのながれ

・Active Directoryに対する脅威への対策

Active Directoryに対する脅威への対策としては、セキュリティ更新プログラム適用による脆弱性の改修、セキュリティレベルに応じたネットワークやアカウントのセグメント化、端末上に保存された認証情報の保護等の予防措置に加えて、特にドメイン管理者アカウントなどの特権IDを保護するためのソリューションの一つであるPAM(Privileged Access Management)の導入が推奨されます。

PAMでは、重要なリソースへの未承認の特権アクセスを監視、検出、防止することが可能で、誰が特権アカウントを使用しているか、ログインした状態で何を行っているのかを可視化することができます。PAMの導入により、特権アクセスコントロールを適切なレベルで実行することでActive Directoryに対する脅威を軽減することが可能となります。

記載された社名・製品名は各社の商標または登録商標です。

■2024年11月のセキュリティトピック

今回は、「2024年上半期のセキュリティ情勢」お伝えします。

2024年上半期のセキュリティ情勢

・概要

2024年上半期においては、近年世界各地で発生しているインフラ機能停止や機密情報の窃取を目的としたサイバー攻撃が日本においても発生しており、政府機関等に対するDDoS攻撃、ランサムウェア攻撃の他、生成AIを悪用した事案も発生しています。

また、インターネット上の技術やサービスを悪用した詐欺行為も横行している状況が継続しています。 個別の事案として、DDoS攻撃については2024年2月、政府機関や民間企業等のウェブサイトの閲覧障害が発生、ランサムウェア攻撃については2024年6月に大手出版社に対するランサムウェア攻撃が発生しております。

生成AIを悪用した事案については2024年5月、生成AIを使用しランサムウェアを作成した男が逮捕、インターネット上の技術やサービスを悪用した詐欺行為については2024年7月、インターネットバンキングに係る不正送金事件について、SIMスワップという手口を駆使しながら組織的に不正送金を実行している犯行グループの指示役の男が逮捕されています。

・DDoS攻撃の情勢

2024年2月、政府機関、自治体、民間企業等のウェブサイトにおいて、DDoS攻撃に起因するものと思われる閲覧障害が発生しました。事案発生の同時期にSNS上で、新ロシア派ハクティビストのものと思われる複数のアカウントから発行声明と思しき投稿が確認されておりました。

この攻撃は2月19日に東京で開催された「日本ウクライナ経済復興推進会議」に対する報復を意図したものであり、更に7月にはNATO事務総長が共同通信の単独インタビューで「日本との合同演習を拡大したい」旨を発言したこと、およびNATO首脳会談の席上、岸田前総理がNATOと連携したウクライナ支援を実施する旨も公言したことに反発したDDoS攻撃が行われております。

また、6月にも総務省、国土交通省、住宅金融公庫などに対してランダムサブドメイン型のDDoS攻撃が観測されており、G7でロシアの凍結資産の利用に賛成を表明したことに対する可能性があるものとの推察もあります。

これら一連のDDoS攻撃は、ロシア・ウクライナ戦争に端を発した地政学的緊張の高まりが要因となっており、直近10月にもロシア系ハッカー集団が、山梨県や名古屋市、自民党、空港会社やバス会社に対するDDoS攻撃の声明を出しています。

DDoS攻撃に対する完全な防御は難しいと言われていますが、政治的な背景により標的となりやすい政府機関や自治体、公共サービスを提供する組織などについては、対策として、各IPSが提供しているDDoS検知・防御サービスや、WAFの導入が強く推奨されます。

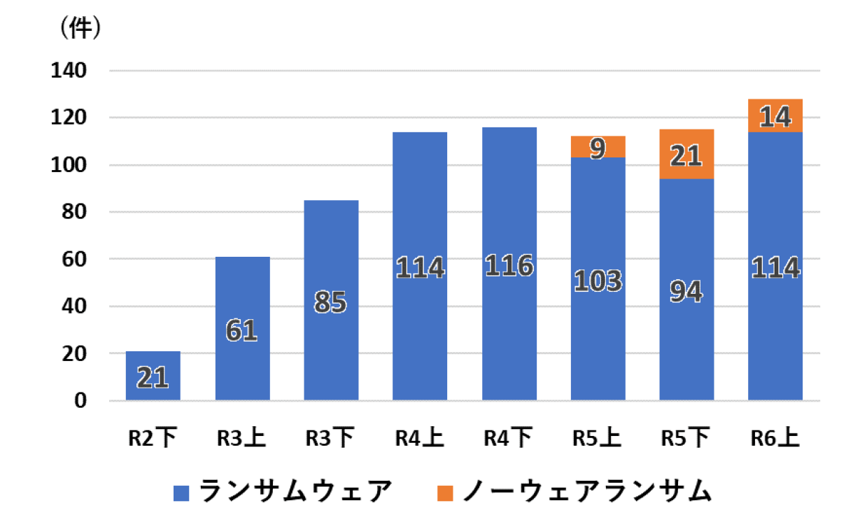

・ランサムウェアの被害情勢

2024年上半期の国内におけるランサムウェア被害は114件、ノーランサムウェア(暗号化することなくデータ窃取した上で対価を要求する手口)も含めると128件となっており、前期比で13件増となっており、高水準で推移しています。

ランサムウェアの感染経路としてはVPN機器が最多の回答となっており、現状ではランサムウェア攻撃の初期侵入に最も使用されるIT機器となっています。セキュリティソリューションの導入と同時に、まずはVPNのファームウェアアップデートや修正プログラムの適用といった脆弱性管理、また、VPNアカウントのセキュリティレベルの向上、最小権限の原則に基づくアクセス制御などの基本的な対策を行うことが推奨されます。

なお、2024年6月に発生した大手出版社に対するランサムウェア攻撃では、窃取された従業員のアカウントが悪用され不正アクセス行われており、アカウント漏洩に対する対策を講じることも重要となっております。

近年のランサムウェア攻撃は、RaaS(Ransomeware as a Service)というビジネスモデルや、標的企業のネットワークに侵入するための認証情報を売買するIAB(Initial Access Broker)といった分業が進み、攻撃実行のハードルが低くなっていることも、ランサムウェア被害を拡大させている要因の一つとなっています。

また、窃取したデータのリークサイトへの公開をほのめかす二重恐喝の手口が多くを占めており、大手出版社のケースでは36億円の特別損失を計上する見込みであることが発表されています。

図1. ランサムウェアの被害報告件数推移

・AIをめぐる情勢

2024年5月27日、生成AIを悪用しマルウェアを作成したとして、不正指令電磁的記録作成容疑で川崎市の男が逮捕されました。本事件は生成AIを悪用したマルウェア作成に対する国内初の検挙となりました。容疑者の男は、公判で「ランサムウェアで楽に金を稼ぎたかった」と供述しており、ランサムウェアを作成するために複数の生成AIサービスを悪用し、当該マルウェアを作成したと見られています。

これまでも生成AIを悪用して社会的に悪影響を与える事例はありましたが、詐欺やフェイクニュースに分類されるものがほとんどでした。また、本事例において特筆すべきは、容疑者の男はIT企業での勤務経験もなく、プログラミングの専門知識を持っていなくても生成AIを使用することでマルウェアを作成できてしまったという点です。

これはIT分野に精通していなくても容易に攻撃用プログラムを作成することができることを示しており、サイバー犯罪への参入障壁が低下していることを意味しています。また、IT分野に精通した攻撃者においても、生成AIを悪用することで、攻撃の精度を上げて効率的でより巧妙なサイバー攻撃を仕掛けることが可能になると予想されています。

一方、防御側においても生成AIの使用による防御技術は進化しており、AI技術を採用したセキュリティソリューションの更なる活用が求められています。

・ネット詐欺

フィッシング詐欺の傾向としては、銀行やクレジットカード、携帯キャリアやアプリストアなどの有名企業をはじめ、電気・ガス・水道などの公共機関、税金・給付金に関連した政府機関などが偽装され、様々なフィッシングメールや詐欺サイトが出回っている状況です。運転免許証、マイナンバーカード、パスポートなどの本人確認書類のアップロードを促す手口や、ワンタイムパスワードなどの追加認証を突破するためのリアルタイムフィッシングといった手口も確認されています。

また、フィッシングに使用される媒体としては、SMS(ショートメール)を使用したもの、RCSグループチャットを使用したもの、偽のセキュリティ警告を使用したもの、SNS(ソーシャルネットワーキングサービス)を使用したもの、SIMカードを使用したものなど多岐に渡っています。

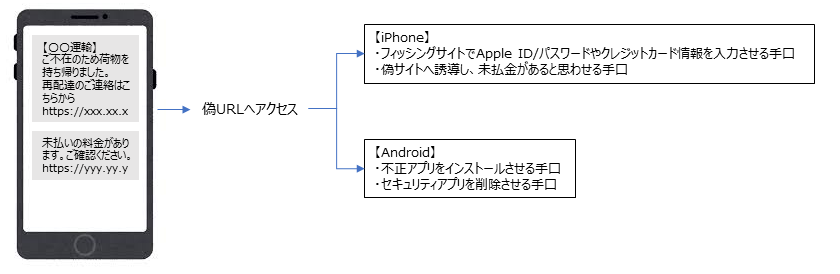

・ SMS(ショートメール)を使用したもの

スミッシングと呼ばれるもので、詐欺サイトへ誘導するものとして現在主流となっています。スミッシングメッセージの送信には、スマートフォンに感染した不正アプリが使用されており、フィッシングサイトへの誘導と、自身の感染拡大のために不正サイトへ誘導するケースがあります。

図2. スミッシングの手口

・ RCSグループチャットを使用したもの

RCSとは、Rich Communication Service(リッチコミュニケーションサービス)の略称で、携帯電話における SMS/MMS や音声通話の代替を目指した規格です。テキストでメッセージを送るSMSよりも豊富な機能を備えています。

RCS上で身に覚えのないグループチャットに追加させられて、フィッシング詐欺のメッセージが送られてくるものです。

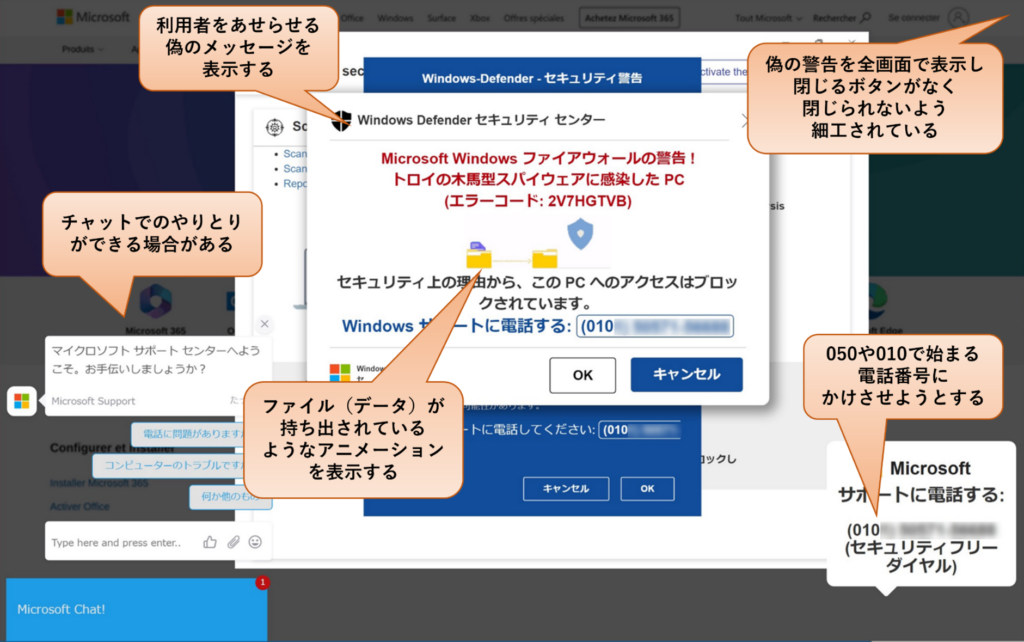

・ 偽のセキュリティ警告を使用したもの

サポート詐欺と呼ばれる手法で、画面に突然、偽のセキュリティ警告等の画面(サポート詐欺のサイト)を表示させるなどして、ユーザーの不安を煽り、画面に表示された電話番号に電話をかけさせ、PCを遠隔操作するソフトウェア等をインストールするように促し、有償のサービス契約の締結等をさせられる手口のことです。 Web 上の不正広告経由の他、ブラウザ通知経由や Web 検索広告経由も確認されています。

図3. サポート詐欺の警告画面

(IPA独立行政法人 情報処理推進機構 https://www.ipa.go.jp/security/anshin/measures/fakealert.html)

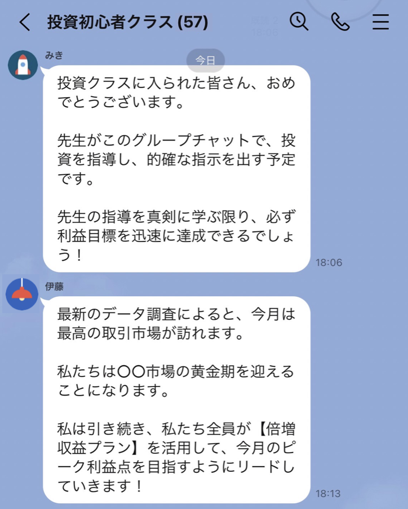

・ SNSを使用したもの

インスタグラムやFacebook、LINEなどを使用したもので、投資を促すSNS型投資詐欺が代表的なものです。 SNS型投資詐欺は、インターネット上に著名人の名前・写真を悪用した嘘の投資広告を出したり、「必ずもうかる投資方法を教えます」などとメッセージを送るなどして、SNSに誘導し、メッセージのやりとりを重ねて信用させ、投資や手数料名目で金銭等をだまし取る詐欺です。最も活発な経路は、LINEグループへ招待されるケースです。

図4. SNS型投資詐欺 LINEグループチャットの例

(LINEみんなの使い方ガイド:https://guide.line.me/ja/security/investmentfraud.html)

・ SIMカードを使用したもの

SIMスワップと呼ばれる手口で、スマホの契約者になりすまして再発行したSIMカードを使って不正送金を行います。犯罪者はまず、フィッシングなどで標的とする人物の氏名やネットバンキングのIDやパスワードを入手し、次に被害者名義の運転免許証を偽造するなどして、本人になりすまして携帯番号を乗っ取ります。犯罪者のスマホは被害者本人の番号で使えることになり、ワンタイムパスワードを把握し2要素認証を突破し、不正送金を行います。

図5. SIMスワップの手口

・まとめ

2024年上半期を振り返ると、攻撃者は常に最新の技術を取り込みながら、様々な手段で攻撃を進化させていることが窺えます。生成AIを悪用したランサムウェアの作成はその典型例ですが、ランサムウェア攻撃に見られるRaaSやDDoS代行サービスも技術的な敷居を下げており、攻撃者参入の裾野を拡げています。

またネット詐欺においても、従来のメールによるフィッシングからスミッシングやRCSグループチャット、LINEを始めとしたSNSの利用などインフラの多様化が進んでいます。そのため、防御側もサイバー攻撃における最新情報を常に収集し、継続的に対策をアップデートしていくことが必要であると言えます。

■2024年10月のセキュリティトピック

今回は、「KADOKAWAグループへのランサムウェア攻撃について」お伝えします。

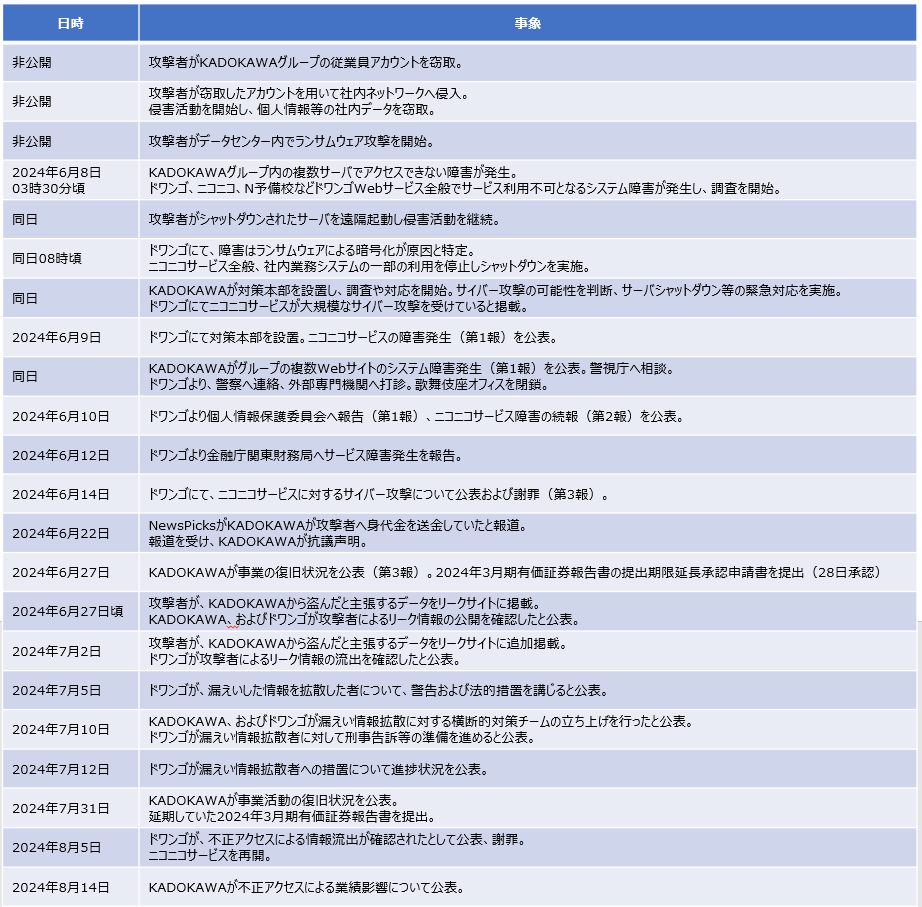

1.KADOKAWAグループへのランサムウェア攻撃について

・攻撃概要

2024年6月8日、KADOKAWAグループ内の複数のサーバにアクセスができない障害が発生しました。ニコニコ動画を中心としたサービス群を標的としたランサムウェア攻撃による仮想環境の暗号化が障害の原因で、復旧までに2か月を要しています。

本攻撃では、攻撃者はフィッシングなどにより窃取したと推察されるドワンゴ従業員のアカウント情報を用いて社内ネットワークへの不正アクセス後、ADサーバを制御下に置き、ランサムウェアを展開、脅迫メールを送信したものと見られています。

また、攻撃者は攻撃発覚後もシャットダウンされたサーバの遠隔起動などの攻撃活動を継続し、盗んだ情報をリークサイトへと掲載しました。

・被害状況

不正アクセスの標的となったニコニコサービスはパブリッククラウド(AWS)とKADOKAWA Connectedのデータセンター上で提供されているプライベートクラウド(NicoSphrere)を併用した構成でサービス提供を行っており、データセンターがランサムウェア攻撃を受けたことで、NicoSphrere上に構築された多数の仮想基盤が暗号化され利用不可の状態となりました。

また、KADOKAWA Connectedのデータセンターでは侵害活動の拡大防止を目的とする緊急対応としてシャットダウンなどの措置が取られましたが、KADOKAWAもERP(GLOVIA SUMMIT)などを当該データセンターで稼働させていたことからシステムを利用できない状況となり、グループ内のサービス提供や基幹システムの一部など複数の事業、業務に影響が及びました。また、感染拡大を防ぐため、ドワンゴ従業員のオフィス(歌舞伎座タワー)出社を原則禁止する措置を講じたことに加え、社内ネットワーク、社内業務システムも停止しました。

影響範囲は、ニコニコ動画やKADOKAWAオフィシャルサイト、N予備校をはじめとする15件のWebサイト・サービスの他、出版業務における紙書籍受注システム、デジタル製造工場・物流システム、KADOKAWAが運営するオンラインショップ、社内業務においては経理システム、および取引先との決済システムなど多岐に及ぶものとなりました。

ニコニコサービスの利用停止については補償が設けられ、一部を除き6月、7月、8月の3か月分、またはサービス再開までの会費の返還や会員期間の延長、ニコニコチャンネル運営者やクリエータ奨励金についても対象期間の支払いを行うものとされました。

また、KADOKAWAグループは、2025年3月期通期連結業績見通しにおいて、今回の不正アクセスによる業績影響として売上高▲84億円、営業利益▲64億円の減収減益が生じる見通し、そして約36億円の特別損失が発生する見通しを公表しております。

なお、ランサムウェア攻撃者から要求された身代金について、一部報道(NewsPicks)によると、ビットコインで約4億7千万相当がランサムウェア攻撃者へ送金されたと推定されています。

表1.復旧までのタイムライン

・対策

今回のKADOKAWAグループへの攻撃は、従業員のアカウントが窃取されたことに端を発しており、アカウント情報の漏洩に対する対策を講じることが重要となります。

アカウント情報の保護としては以下の対策が挙げられます。

・長くて複雑なパスワードの設定

・同じパスワードを複数のアカウントで使いまわさない

・第三者に容易に目につく場所にアカウント情報を保管しない

・フィッシングメールなどの不審なメールのリンクを容易にクリックしない

・組織のセキュリティポリシーを遵守し、ソフトウェアを最新の状態に保つ

・多要素認証を導入する

・IDaaSなどのアカウントを管理するソリューションを導入する

・KADOKAWAグループを狙った攻撃者について

今回KADOKAWAグループに攻撃を仕掛けた攻撃者は、「BlackSuit」と呼ばれる攻撃者グループで、ロシアおよび東欧系のハッカー集団とみられています。

「BlackSuit」は、以下の手口でランサムウェアを拡散します。

・悪性リンクや悪性マクロを添付したメール

・Torrentサイト(P2Pネットワーク)を通じてやり取りされるtorrentファイル

・悪性広告(マルバタイジング)

・トロイの木馬

また、窃取した企業内部の情報を投稿するための自前のリークサイトを持っており、二重恐喝を行います。

「BlackSuit」の活動傾向からは、ヘルスケア、教育、ITなどの業種でより警戒が必要となっています。

■2024年9月のセキュリティトピック

今回は、「アタックサーフェスマネジメントについて」お伝えします。

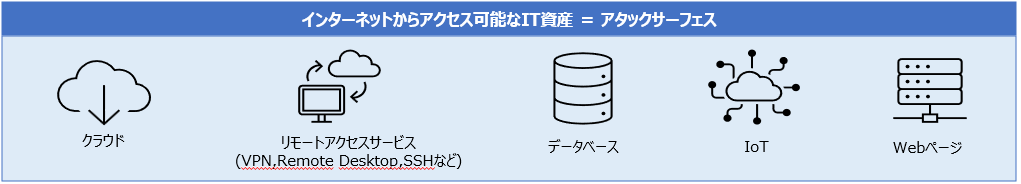

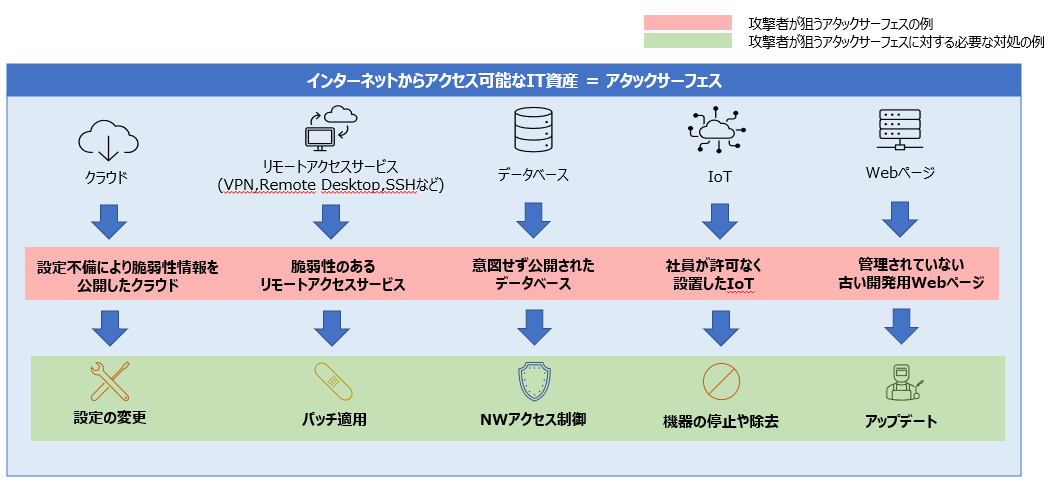

1.アタックサーフェスマネジメント(ASM)とは

アタックサーフェスは、サイバー攻撃の対象となりうる組織の外部(インターネット)からアクセス可能なIT資産であり、アタックサーフェスマネジメントとは、それらIT資産に存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセスのことです。

図1.サイバー攻撃の対象となりうる組織の外部(インターネット)からアクセス可能なIT資産

・アタックサーフェスマネジメントの必要性について

DX推進によるクラウド化やテレワーク常態化に伴うインターネット上のIT資産の増加、およびグループ会社等を狙うサプライチェーン攻撃に対して企業が守るべき範囲の広がりにより、アタックサーフェスは拡大を続けています。

攻撃者は、インターネット全体からアタックサーフェスを継続的に探索し、常に以下のような企業の弱点を探索しています。

そのため、攻撃者と同様にインターネット全体から継続的にアタックサーフェスを発見・リスク評価し、リスク評価結果をもとに迅速に対処を行うアタックサーフェスマネジメントが必要になります。

図2.アタックサーフェスマネジメントの必要性

・アタックサーフェスマネジメントを悪用された被害事例

■国内製造業A社の被害事例

【概要】

・子会社においてランサムウェアに感染

【影響】

・工場の生産ラインが停止

・製品の製造が見送られた

【原因】

・子会社が設置した脆弱性のあるリモート接続機器

【課題】

・子会社が所有する機器の把握および適切な管理ができていなかった

【狙われたアタックサーフェス】

・子会社のリモートアクセスサービス

■海外B研究所の被害事例

【概要】

・攻撃者が研究所のネットワークに侵入

【影響】

・研究に関する機密情報が漏洩

【原因】

・無許可で研究所ネットワークに設置/インターネット公開されたIoT

【課題】

・無許可で研究所ネットワークに機器を接続できる状態であった

・研究所によってインターネットに公開されている機器を継続的に把握および管理できていなかった

【狙われたアタックサーフェス】

・IoT

・アタックサーフェスマネジメントの課題

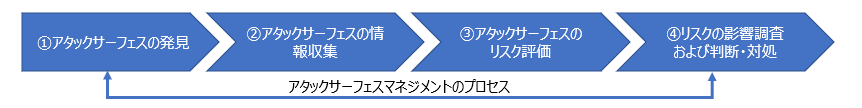

アタックサーフェスマネジメントのプロセスの流れと各プロセスに内在する課題は下記のとおりとなります。

図3.アタックサーフェスマネジメントの流れ

・アタックサーフェスの各プロセスにおける課題

■アタックサーフェスの発見

・既知のIT資産を対象とした従来のアタックサーフェス管理方法(ヒアリングによる台帳管理)では

未把握のIT資産の発見に限界がある

・各担当者がIT資産を把握していたとしても、全ての取りまとめにはヒアリングおよび情報収集等に

多くのコストやリソースがかかる

⇒インターネット全体からのIT資産の発見が困難

■アタックサーフェスの情報収集

・従来のアタックサーフェス管理方法ではIT資産の増加に比例して必要なコストやリソースが増加

・日々アタックサーフェスの探索を行う攻撃者と同等の継続性を保つことが難しい

⇒継続的な情報収集が困難

■アタックサーフェスのリスク評価

・大量に検出されるアタックサーフェスのリスクを適切に評価し対策の優先順位付けができる

専門人材がいない

・社内外からアタックサーフェス管理を行う人材やリソースを確保することが困難

⇒機械的なリスク評価、あるいはアタックサーフェスマネジメントを運用する人材やリソース

確保が困難

■リスクの影響調査および判断・対処

・セキュリティリスク等が大量に検出されどれを優先的に対処すべきか判断が難しい

・ASMシステム自体の危険度をもとに評価をしても対処すべきIT資産を絞り切れない

⇒ASMシステムにて取得可能な多くの情報から本当に対処すべきIT資産を判断することが難しい

【アタックサーフェスマネジメント導入の提案】

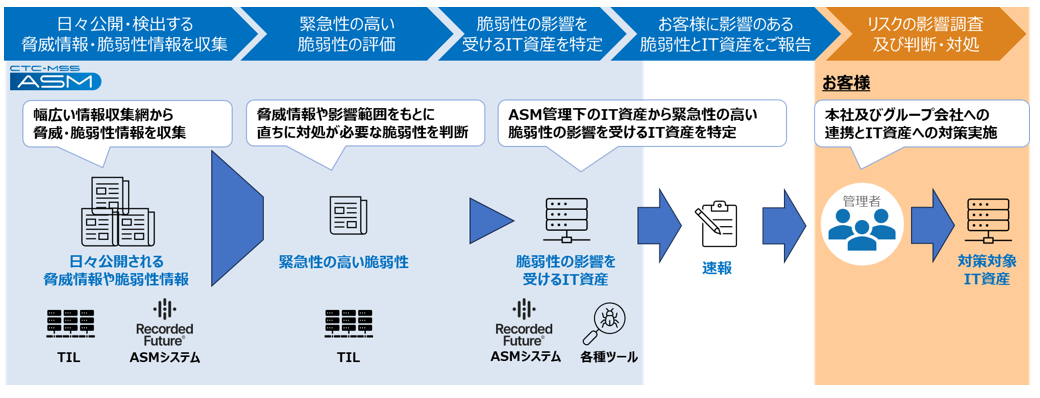

前述のとおりいくつかの課題のあるアタックサーフェスマネジメントに対するソリューションとして、CTCアタックサーフェスマネジメントサービスの導入をご提案いたします。

CTCアタックサーフェスマネジメントサービスでは、 CTCが保有する脅威・脆弱性情報収集基盤(以下TIL※と呼ぶ)とRecorded Future社のASMシステムを組み合わせることで日々公開される脅威情報や脆弱性情報をもとに緊急性の高い脆弱性を洗い出しASMシステムにて管理しているIT資産の中から緊急性の高い脆弱性の影響のあるIT資産を特定しご報告することが可能です。

※Threat Inteligence Labの略称

図4.CTCアタックサーフェスマネジメントサービス

■2024年8月のセキュリティトピック

今回は、「Living off the Land戦術に関する注意喚起について」お伝えします。

1.Living off the Land戦術に関する注意喚起について

■Living off the Land戦術とは

Living off the Land戦術とは、ネットワーク機器の脆弱性を突いた攻撃等によるターゲット組織内への初期侵入後、マルウェアやハックツールを追加することなく、システムに組み込まれている正規のツールを悪用して侵害を継続する戦術です。 Living off the Landとは「現地調達」を意味しており、「環境寄生型攻撃」とも呼ばれています。

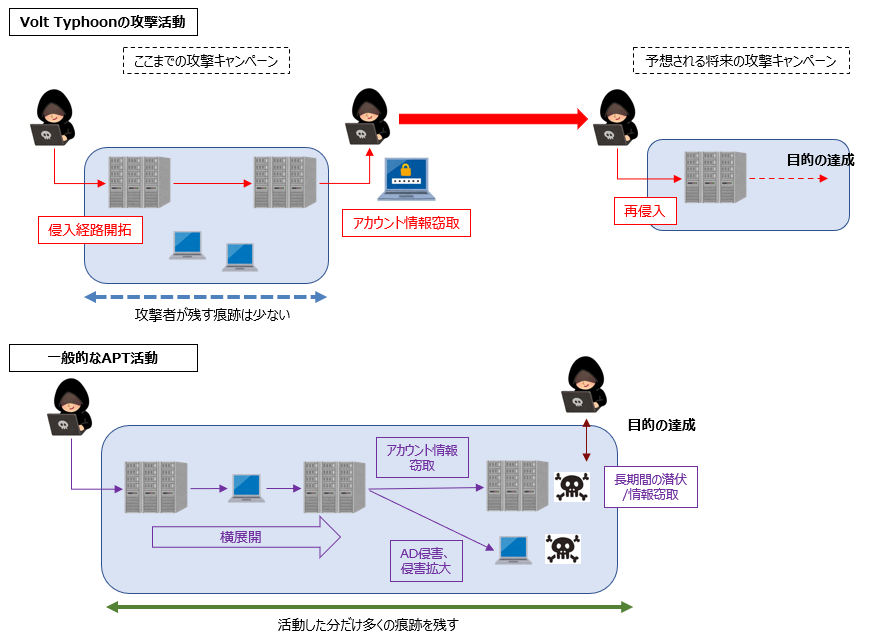

Living off the Land戦術は、以前より標的型攻撃(APT)を行う攻撃者が行う高度な手法としてセキュリティ研究者の間では知られていましたが、 2023年5月に同戦術を用いるAPTアクターとして「Volt Typhoon」の攻撃活動が公表されて以降、同戦術を使用した攻撃に対する警戒が高まっています。

■Living off the Land戦術に対する防御上の問題点

「Volt Typhoon」による攻撃活動の内容から見えてくるLiving off the Land戦術では、再侵入に備えた「侵入経路」の確保のため認証情報の窃取を主たる目的としており、長期間にわたる潜伏・情報収集はほとんど行われません。ゆえに、固有のマルウェアをバックドアとして長期間感染させ続けるといった戦術はとっておらず、かつ攻撃の侵害箇所が限定的であり攻撃の痕跡が少ないため、侵害有無の調査が難しいものとなっています。

図1.Volt Typhoonの攻撃活動のイメージ図

■対策について

Living off the Land戦術では、前述のとおり侵害有無の調査が困難であるため、過去の侵害有無の調査ではなく、将来の破壊活動のための再侵入を防ぐことに焦点をあてることが重要です。

「Volt Typhoon」の攻撃活動内容から下記の対策強化の検討が推奨されます。

◇攻撃の侵入経路になり得るインターネットに接続されたアプライアンス(SSL-VPN等)の設定や運用の点検

「Volt Typhoon」による過去の攻撃活動では、初期侵入経路としてSSL-VPN製品の脆弱性を悪用した攻撃を多用していることから、 当該製品に対して下記の対応を実施することを推奨します。

・ 稼働状況や設定の確認・・・ログの出力設定がされているかの確認、製品ライセンスが失効していないかの確認、自組織内で使用しているアプライアンスの使用状況の把握

・ログ保存および確認の運用検討・・・各種ログの保存項目や保存期間の定期的な見直しや確認

・脆弱性情報の入手経路の確認・・・脆弱性情報の入手方法や対応体制の確立

◇Active Directoryの各種ログ保存設定の見直し、侵害兆候に関するアラート設定等の導入

「Volt Typhoon」による過去の攻撃活動では、 Active Directoryデータベースファイル(NTDSファイル)の取得により大量の認証情報を窃取していることから、 Active Directoryの各種ログの保存設定を見直し、侵害兆候の可能性があるイベントを早期検知できる仕組みを導入することを推奨します。

◇管理者権限の棚卸し

インターネットから直接アクセスできるアプライアンス(SSL-VPNやネットワーク機器)について、不要な管理者アカウントや管理者権限を有するユーザーが残留していないかを確認し、不要な管理者アカウントや権限が残留している場合は、当該アカウントや権限の削除を行い、管理者権限は最小限で運用することを推奨します。

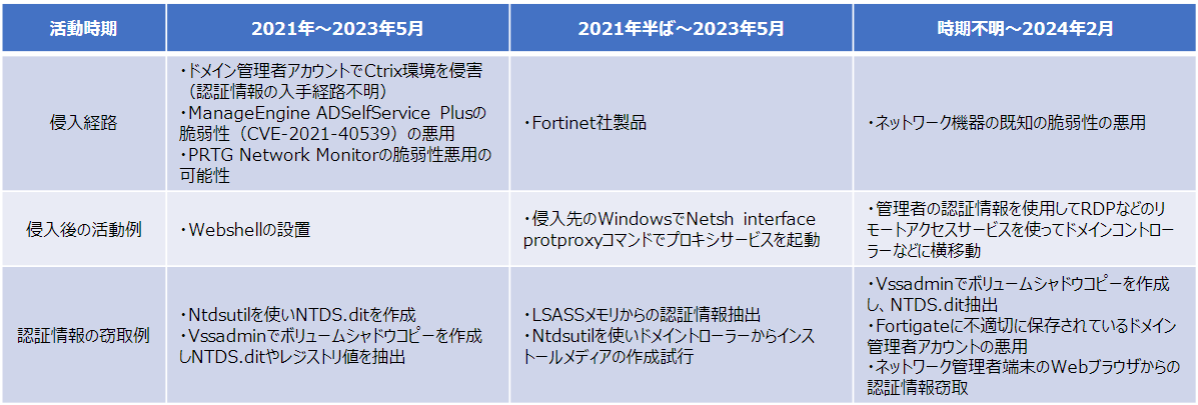

■Volt Typhoonとは

少なくとも2021年から活動している中華人民共和国の国家支援を受けた攻撃者です。グアムを含む米国の重要なインフラ組織をターゲットとしており、それらのネットワークへ再侵入を行うための侵入経路の確保を目的とした活動を行っています。米国との間に重大な危機または紛争が発生した場合に、確保した侵入経路から重要インフラのネットワークへ再侵入し、破壊的なサイバー攻撃を仕掛ける可能性が懸念されています。「Volt Typhoon」のこれまでの攻撃活動は、活動時期により3つのフェーズに大別されます。各フェーズにおける攻撃手法は次表のとおりとなります。

表1.Volt Typhoonの攻撃活動時期や特徴的な攻撃方法

参照: https://www.jpcert.or.jp/at/2024/at240013.html

■2024年7月のセキュリティトピック

今回は、「クラウドセキュリティについて」お伝えします。

1.クラウドセキュリティについて

■概要

近年のクラウドサービスの利用増加に伴い、クラウド環境におけるセキュリティリスクが高まっています。

クラウド環境に保存されたデータを保護し、情報漏洩などの重大なセキュリティインシデントを防止するためクラウドセキュリティについての理解を深め推進していくことが重要です。

■クラウド環境特有のリスク

・事例1

クラウドサービス提供事業者が、提供しているSaaSの機能変更を行った。これに伴い、当該SaaSのユーザーアクセスに関する設定について、結果的にデフォルトでセキュリティレベルが下がってしまった。利用企業側はこれに気づかず、低いセキュリティレベルのまま利用し続けた結果、機密情報が大量に流出した。

・事例2

企業従業員が個人的にクラウドサービスを利用し、自社の業務で利用する機密情報を格納していた。 後にこれらのファイルが公開設定であったことが外部からの指摘で判明した。

・事例3

ある企業の業務委託先が、サーバからクラウドサービスへのデータ移行を行う際に、ストレージの設定を公開設定としていた。これにより長期間機密情報が公開されている状態になった。

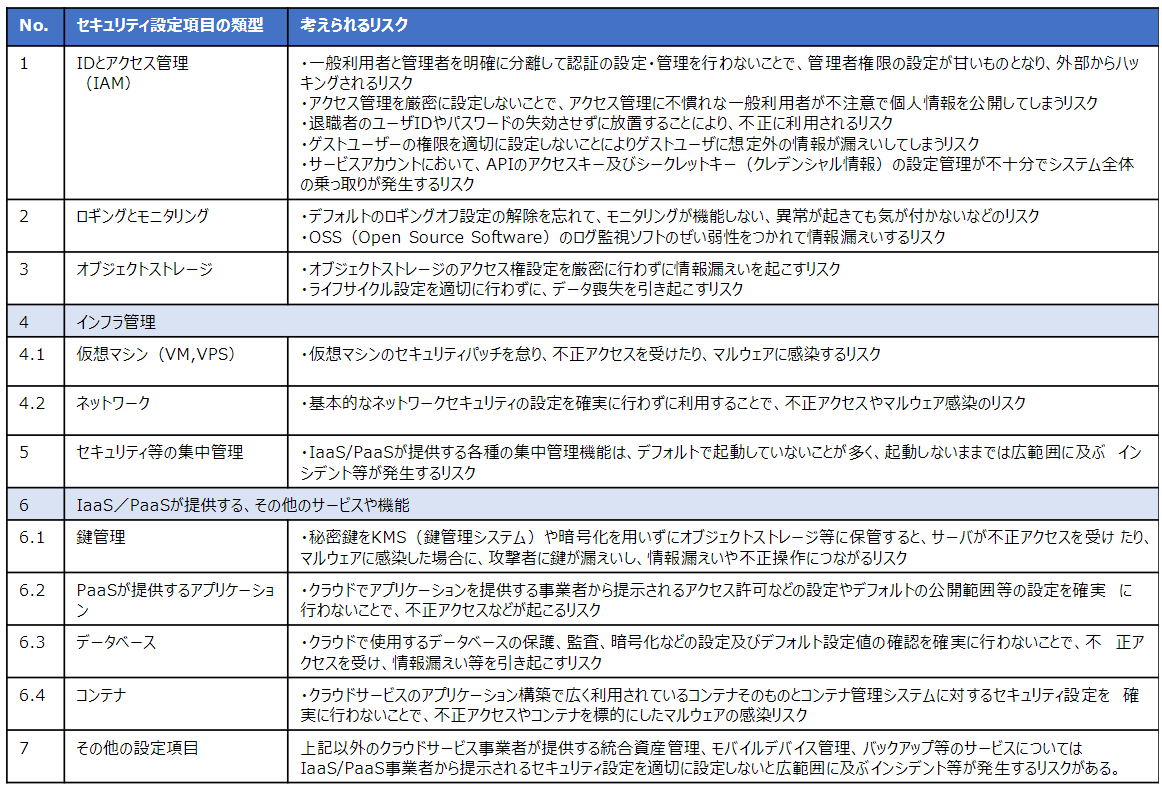

なお、米国CIS(Center for Internet Security)が発行するCIS Benchmarks®で示されている主要なクラウドサービスにおけるセキュリティ設定項目について、総務省が分類した類型項目、および該当するリスクは次表のとおりです。

表1.セキュリティ設定項目に対する設定不備のリスク

参照:

000843323.pdf (soumu.go.jp)

■クラウドセキュリティリスクへの対策

クラウドサービス利用時のセキュリティ強度を高めるためには、クラウドサービス利用者とクラウドサービス事業者双方の適切な対応が必要となります。ここではクラウドサービス利用者側の視点で、設定不備を引き起こす要因とそれらの対策について述べていきます。

設定不備を引き起こす要因は4つに大別されます。

◇人・組織に関するもの

◇作業規定・マニュアルに関するもの

◇クラウドシステム動作環境における設定管理に関するもの

◇クラウドシステム動作環境の設定の方法論に関するもの

それぞれの要因に対する対策は下記のものとなります。

◇人・組織に関するもの

・クラウドサービス設定不備の抑止・防止に係る方針的事項

クラウドサービス利用において、ガバナンスの確保やルール形成、人材育成への取組などの組織的方針を明確にする。

・ 技術情報の収集

各種設定値の変更等の技術情報を日頃から収集し、リスク分析対策立案のサイクルを組織的に確立する。

・人材育成

クラウドサービスの設定におけるリテラシーの向上や動作環境設定における技術力の向上を確実にする。

・コミュニケーション

組織として利害関係者との窓口の明確化、定期的な情報交換を行うと共に、コミュニケーションのルートと方法を確立する。

◇作業規定・マニュアルに関するもの

・作業規則やマニュアルの整備

クラウドシステムの設定について作業規則及び作業手順を整備し、定期的に見直す。併せてヒューマンエラー対策を組み込む。

◇クラウドシステム動作環境における設定管理に関するもの

・クラウドセキュリティに係る設定項目の確認

自社で利用するクラウドサービスの設定項目を理解し、予防的措置と発見的措置を実施できる体制を構築する。

・クラウドシステムにおける動作環境のプロビジョニング

クラウドシステムの仕様変更や機能追加等により、デフォルトの設定値が変更されるなどの変化に準備し対応する。

・その他のリスクへの対応

課金管理や日本国以外の法律が適用されるリスクなど様々なリスク対応について明確にし、対応方針を文書化する。

◇クラウドシステム動作環境の設定の方法論に関するもの

・ノウハウの蓄積

設定方法について組織のノウハウとして蓄積するため、マニュアル化、ツール導入などを行う。

・支援ツール等の活用

複雑化する設定項目の管理について設定不備の検出ツールや監視ツールなどの支援ツールを活用する。

・定期的な設定値のチェックと対応

設定項目について定期的なチェックを行うとともに、内部監査や外部診断などを行う。

■ISMAPについて

ISMAP(イスマップ)とは、2020年6月に運用が開始された「政府情報システムのためのセキュリティ評価制度(Information system Security Management and Assessment Program)の略称で、政府が求めるセキュリティ要求を満たしているクラウドサービスを予め評価・登録することにより、政府のクラウドサービス調達におけるセキュリティ水準の確保を図り、政府機関等(各府省庁等及び独立行政法人等)におけるクラウドサービスの円滑な導入に資することを目的とするものです。

ISMAPの基本的な枠組みは、国際標準等を踏まえ、クラウドサービスに対して要求すべき情報セキュリティ管理・運用の基準(ISMAP管理基準)を定め、情報セキュリティ監査の枠組みを活用した評価プロセスに基づき、各基準が適切に実施されているかを第三者(ISMAP登録監査機関)が監査するプロセスを経て、要求する基準に基づいたセキュリティ対策を実施していることが確認されたクラウドサービスを、「ISMAP等クラウドサービスリスト」に登録するものです。

各政府機関等がクラウドサービスを調達する際には、原則として、「ISMAP等クラウドサービスリスト」に掲載されたサービスから調達を行いますが、公開されるリスト等を民間等においても参照することにより、ISMAPにより安全性を評価されたクラウドサービスの適切な活用が推進されることが期待されます。

ISMAPクラウドサービスリスト

https://www.ismap.go.jp/csm?id=cloud_service_list

■2024年6月のセキュリティトピック

今回は、「セキュリティ・クリアランス制度について」お伝えします。

1.セキュリティ・クリアランス制度について

■概要

2024年5月10日、参院本会議の採決で、セキュリティ・クリアランス制度に関わる新法(重要経済安保情報保護・活用法)が成立し、2025年5月までに制度運用が開始されることとなりました。

セキュリティ・クリアランス制度とは、国家における情報保全措置の一環で、政府が保有する安全保障などに関わる機密情報にアクセスする必要がある者に対して、政府がその者の信頼性を調査・確認したうえでアクセスを認める制度です。

従来、国の情報保全措置は、「特定秘密保護法」により定められており、その範囲は「防衛」、「外交」、「特定有害活動の防止」、「テロリズムの防止」に限られていましたが、今回の新法では、その範囲を拡大し経済安全保障に関する情報が保護の対象となりました。

■セキュリティ・クリアランス制度創設の背景

セキュリティ・クリアランス制度創設には、国家安全保障の概念の拡大と、民間企業からのニーズが背景としてあります。

国家安全保障に関しては、その概念が防衛や外交という従来の領域から、経済・技術の分野へと拡大し、軍事・非軍事の技術的境界も曖昧になっていることから、経済安全保障分野における情報漏洩のリスクに対しても万全を期す必要があるとの判断がありました。また、民間企業からも、国際共同研究開発や諸外国の政府調達へ滞りなく参入するため、セキュリティ・クリアランス導入を求める声があがっていました。

■セキュリティ・クリアランス制度のポイント

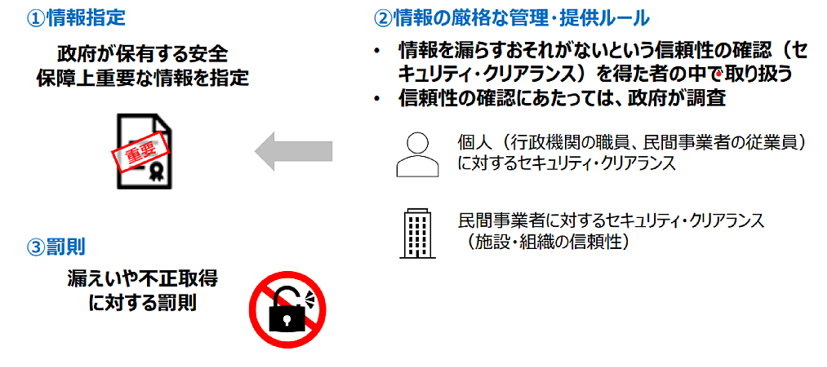

セキュリティ・クリアランス制度のポイントは以下のものとなります。

・重要経済安保情報の指定

重要経済基盤に関する秘匿性の高い情報で、漏洩した場合に安全保障に支障が出る情報を、行政機関の長が「重要経済安保情報」として指定します。

・厳格な情報管理ルールの適用

企業が重要経済安保情報の提供を受けるには、「適合事業者」としての要件を満たした上で、当該情報を保有している行政機関と秘密保持契約を締結する必要があります。

適合事業者は、行政機関の長と締結した契約に従い、重要経済安保情報の適切な保護のため、必要な措置を講じる必要があります。

また、適合事業者内において、重要経済安保情報を取り扱う従業員については、あらかじめ行政機関の長による適性評価を受け、適正資格を付与される必要があります。

・罰則規定の適用

重要経済安保情報を取り扱う従業員、あるいは過去に当該業務に従事していた者が、情報漏洩を起こした場合は、「5年以下の懲役若しくは500万円以下の罰金」に処されます。その場合、両罰規定により企業にも刑罰が科されることになります。

なお、情報漏洩が過失の場合は、「1年以下の禁錮又は30万円以下の罰金」に処されます。

図1.セキュリティ・クリアランス制度のポイント

参照:

経団連:経済安全保障分野におけるセキュリティ・クリアランス制度等に関する提言 (2024-02-20) (keidanren.or.jp)

■セキュリティ・クリアランス制度運用に向けての企業側の動向

企業側にとって、セキュリティ・クリアランスは、国際共同研究開発や諸外国の政府調達への参入において、競合他社への優位性の確保や国際的なビジネスチャンスの拡充にもつながる制度です。制度運用開始を踏まえて、自社がアクセスする必要のある情報がセキュリティ・クリアランスの対象となるかを注視しておく必要があります。

軍事や基幹インフラなどの直接的に安全保障につながる情報以外にも、AIや量子技術などの最先端テクノロジーに関する情報も対象となる可能性があるため、それらの技術を保有している企業は、対応について事前に検討しておく必要があると言えます。

具体的な検討事項としては下記のものが考えられます。

・対象となりうる事業、部署の特定

・必要となる予算、体制、施設などの確認および整理

・対応方針の策定(社内体制、社内システム、社内規定、人材の雇用・研修・ガバナンス体制などの構築・更新)

■参考情報:内閣官房 経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/index.html

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/pdf/torimatome.pdf

■2024年5月のセキュリティトピック

今回は、「LINE」サービスに関する個人データの漏洩事案についてお伝えします。

1.「LINE」サービスに関する個人データの漏洩事案について

■概要

LINEヤフー社、及び同社のITインフラ運用の業務委託先であるNAVER Cloud社がそれぞれセキュリティ保守業務を委託していた会社において発生したマルウェア感染を契機として、同社の情報システムが不正アクセスを受け、同社が提供する「LINE]サービスに関する個人データが漏洩する事案が発生しました。

本事案は、技術的要因に加えて、LINEヤフー社のセキュリティガバナンスの在り方が大きな発生原因となっており、総務省もその是正を強く求めています。

なお、本事案に関するLINEヤフー社から総務省への報告書に記載された対策について、総務省は不十分であると判断しており、2024年3月5日に続き、4月16日にも改めて行政指導を行っています。

■事案発生の技術的要因

本事案発生の技術的要因としては、LINEヤフー社のネットワークが下記の状態でNAVER Cloud社のネットワーク接続されおり、 LINEヤフー社への横移動による不正アクセスが容易な状態となっていた点です。

・NAVER Cloud社から特定ポートを除く広範囲のアクセスが許可

・共通の認証基盤を使用

・アカウント情報の同期を認めるシステム構成

これらは、旧LINE社の時代からNAVER Cloud社のプラットフォームが利用されていた経緯と、現在においてもそのインフラ構築や保守業務をNAVER Cloud社に委託していたことが背景にあります。

また、LINEヤフー社側においても、不正を検知するための適切な仕組みが未導入、かつ重要な社内システムへのアクセス管理が不十分であり、適切な安全管理措置がとられていませんでした。

■事案に対する技術的対策

不要なポート閉塞によりNAVER Cloud社からのアクセスを必要最小限に抑えつつ、共通化された認証基盤やアカウント情報の同期を認めるシステム構成を見直し、最終的には認証基盤をNAVER Cloud社から分離させます。

一方で、LINEヤフー社側においても、多要素認証を含めたアクセス管理の強化と、侵入の兆候を見逃さないために、ふるまい検知等を含む高度な侵入検知システムの導入が求められます。

■LINEヤフー社の初動対応について

事案発生時、LINEヤフー社はNAVER Cloud社とのネットワーク接続にファイアウォールを導入し、ACL(アクセスコントロールリスト)を適用する措置を講じるとしました。

■LINEヤフー社の初動対応に対する行政指導について

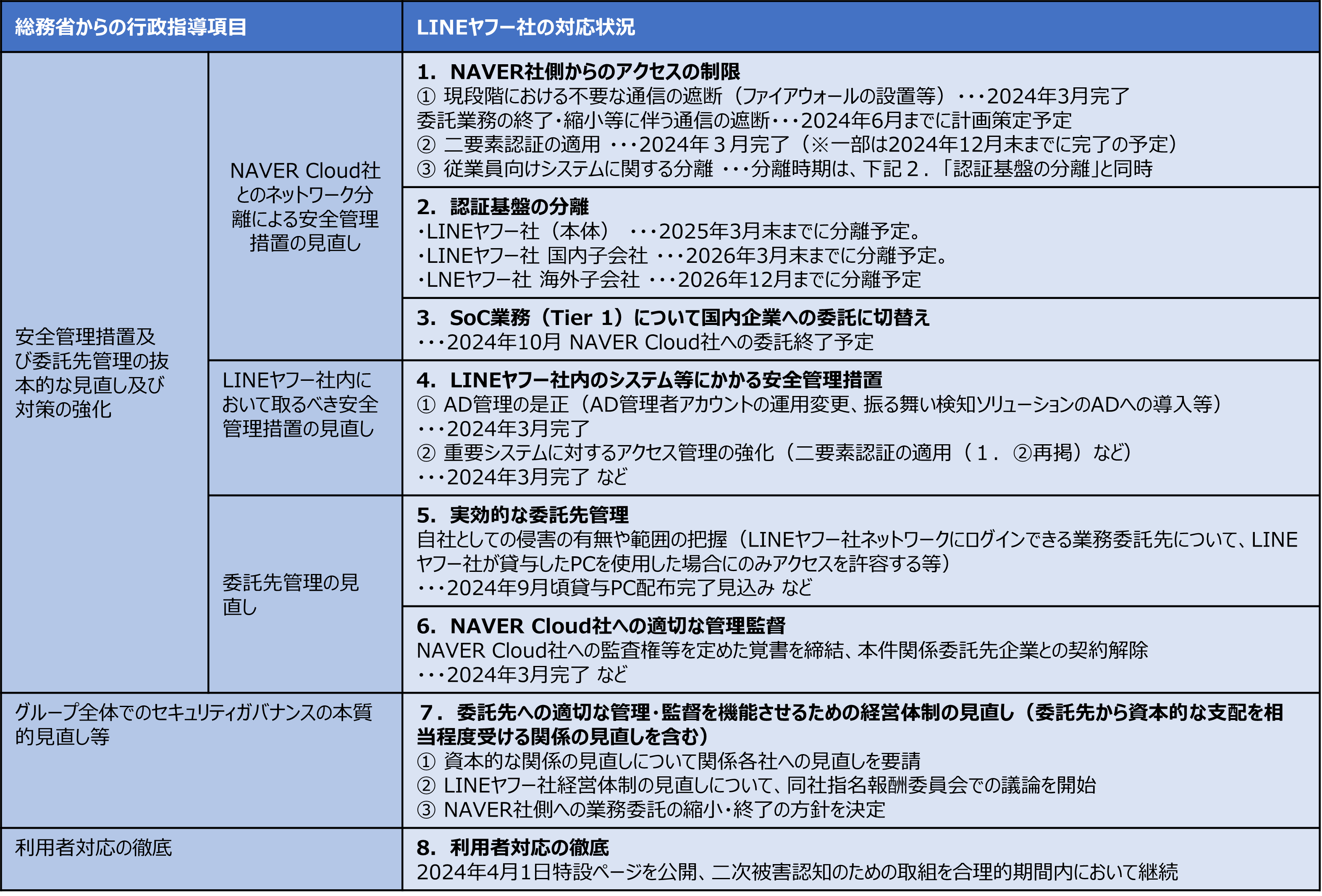

LINEヤフー社の初動対応は、侵入検知システムが不十分であり、認証基盤の共有という本質的な安全管理措置の不備の解消に至らないとして、下記の行政指導を受けることとなりました。

2. 「LINE」サービス個人データの漏洩に関する具体的対策

■安全管理措置及び委託先管理の抜本的な見直し及び対策の強化

・NAVER Cloud社とのネットワーク分離による安全管理措置の見直し

・NAVER社側からのアクセスの制限

ファイアーウォールの設置、不要ポートの閉鎖、プライベート通信の排除等を含めて構築すること。

・共通化している認証基盤(従業員アカウントの認証基盤に限らない。)や情報の同期を認めるシステム構成のセキュリティリスクについて改めて評価を行った上で、確実な再発防止を実現する観点から、NAVER Cloud社の認証基盤等とLINEヤフー社の認証基盤等とを速やかに技術面及び運用面で完全に分離すること。

・現状、NAVER Cloud社に委託しているSoCのTier1に係る業務を、国内において独立した形で管理・運用できるようにすること。

・LINEヤフー社内において取るべき安全管理措置の見直し

・AD管理について、厳重なふるまい検知の仕組みを含む高度な侵入検知システムの導入

・多要素認証を含めたアクセス管理の強化

・委託先管理の見直し

・通信の秘密に該当する情報の取扱い等を委託する場合に、業務委託先管理の在り方について、セキュリティリスクの評価基準の見直しを行った上で、リスクに応じた実効的な委託先管理を実現するための監督方法の検討及び基準の策定並びにその実施を行うこと

・NAVER Cloud社における安全管理措置の強化について、委託元としてNAVER Cloud社側に対して適時に実施状況を確認するとともに、必要に応じて対策の強化を要請すること

■グループ全体でのセキュリティガバナンスの本質的な見直し及び強化

実効的なセキュリティガバナンスの確保に向け、セキュリティガバナンス体制の抜本的な見直しや是正策の検討を行うことに加え、グループ企業全体において、委託先への適切な管理・監督を機能させるための経営体制の見直し(委託先から資本的な支配を相当程度受ける関係の見直しを含む。)や、適正な意思決定プロセスの構築等に向けた検討を行うこと

表1.行政指導に対するLINEヤフー社の4月1日時点の対応状況の報告概要

■利用者対応の徹底

利用者保護の観点から、今後も利用者に対する本事案に関する適切な情報提供を継続するとともに、二次被害が発覚した場合等には適切な支援、対応を実施すること

参照:

LINEヤフー株式会社に対する通信の秘密の保護及びサイバーセキュリティの確保に係る措置(指導https://www.soumu.go.jp/menu_news/s-news/01kiban18_01000224.html

LINEヤフー株式会社に対する通信の秘密の保護及び サイバーセキュリティの確保の徹底に向けた措置(指導)

https://www.soumu.go.jp/menu_news/s-news/01kiban18_01000230.html

■望ましい対応

総務省からの行政指導では、安全管理の技術的措置や委託先管理の見直しにとどまらず、グループ全体のセキュリティガバナンス体制の見直し及び強化についての言及があります。

本事案では、LINEヤフー社とNAVER Cloud社との間に資本的な力関係が存在し、安全管理措置や委託先管理に制限を受けやすいという特殊な状況がありましたが、LINEヤフー社において自律的にセキュリティーポリシーを策定した上で、主体的にセキュリティ統制を実施することが望ましいです。

また、セキュリティガバナンスに実効性を持たせるためには、定期的な監査と、必要に応じた改善措置が適切に取れることも重要です。

そのためには、資本関係に囚われず、グループ全体でセキュリティガバナンス体制の構築を推進していくことが推奨されます。

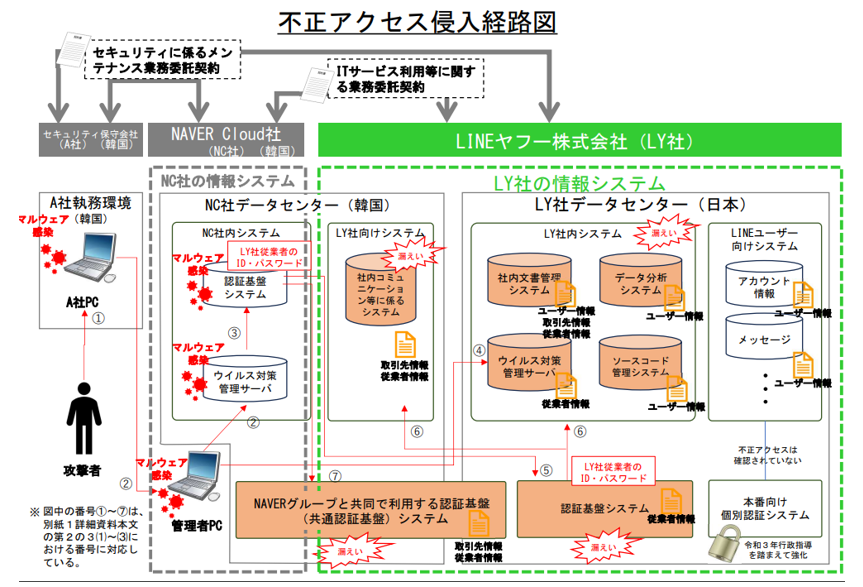

■不正アクセス侵入経路(参考情報)

本事案の不正侵入の経路は、セキュリティ保守会社(A社)のPCがマルウェア感染し、攻撃者による遠隔操作が可能となったことから、NAVER Cloud社のセキュリティメンテナンス用の管理者PCへ不正アクセスし、NAVER Cloud社の認証基盤システムからLINEヤフー社の従業員のIDパスワード情報を詐取、最終的にLINEヤフー社のネットワークへと到達しました。

表2.不正アクセス侵入経路図

参照:

LINEヤフー株式会社に対する個人情報の保護に関する法律に基づく行政上の対応について‐個人情報保護委員会‐ (ppc.go.jp)

■2024年4月のセキュリティトピック

今回は、「Ivanti Connect SecureおよびIvanti Policy Secureの複数の脆弱性について」お伝えします。

1.Ivanti Connect SecureおよびIvanti Policy Secureの複数の脆弱性について

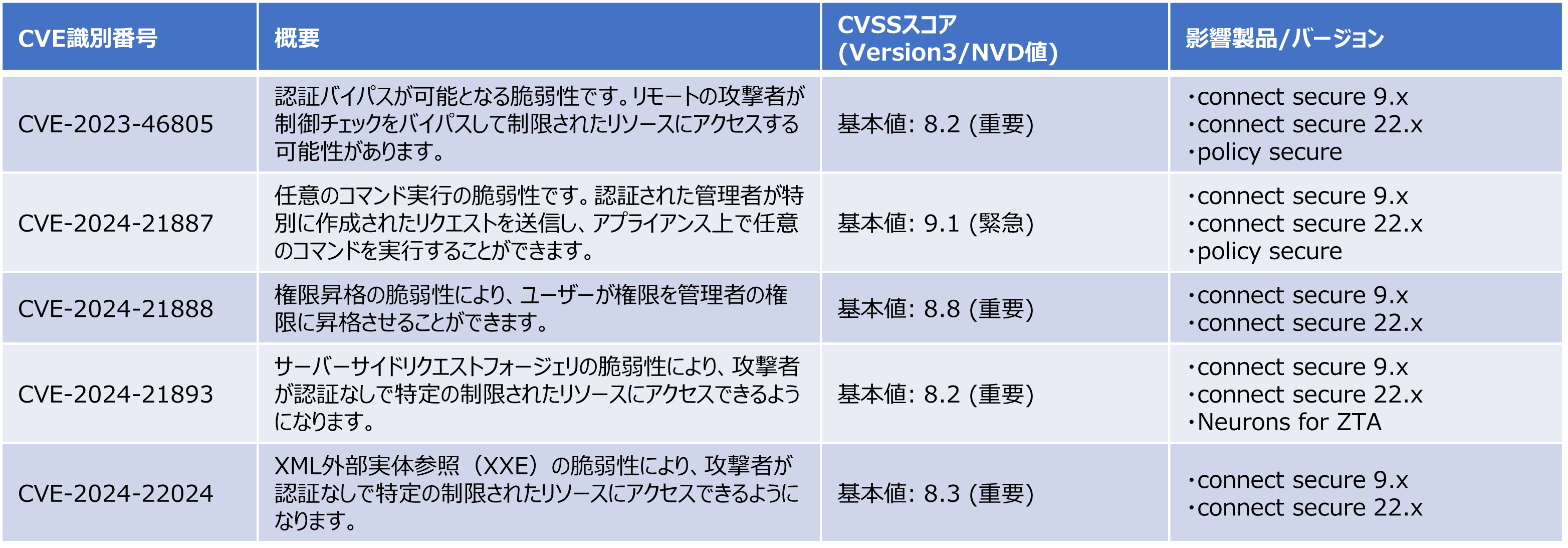

2024年1月以降、Ivanti Connect SecureおよびIvanti Policy Secureに関する複数の脆弱性が立て続けに公開されました。

権限昇格の脆弱性(CVE-2024-21888)以外の脆弱性については、攻撃が報告・観測されており、当該製品を使用している場合は早急な対応が必要です。

・想定されるリスク

当該脆弱性の悪用により、下記の攻撃が確認されております。

- ログイン資格情報窃取を目的とした正規のJavaScriptを改ざんする攻撃

- 構成情報や設定情報の窃取を試みる攻撃

- マルウェアをダウンロードし実行する攻撃

- 同製品から窃取した情報を用いて内部に侵入を試みる攻撃

・対策

Ivantiが提供する最新の情報を確認の上、最新のパッチや回避策の適用をご検討ください。

・CVE-2023-46805、CVE-2024-21887

https://forums.ivanti.com/s/article/CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US

・CVE-2024-21888、CVE-2024-21893

https://forums.ivanti.com/s/article/CVE-2024-21888-Privilege-Escalation-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure?language=en_US

・CVE-2024-22024

https://forums.ivanti.com/s/article/CVE-2024-22024-XXE-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure?language=en_US

また、ツールを使用して脆弱性を悪用されて機器が侵害された可能性を調べる方法や、侵害が疑われる場合の対処および復旧方法についても公開されています。

こちらも、Ivantiが提供するアドバイザリなどの最新の情報をご確認ください。https://forums.ivanti.com/s/article/Recovery-Steps-Related-to-CVE-2023-46805-and-CVE-2024-21887?language=en_US

ツール実行に関する留意点や条件などの詳細

https://forums.ivanti.com/s/article/KB44859

https://forums.ivanti.com/s/article/KB44755

■2024年3月のセキュリティトピック

今回は、「ランサムウェア「LockBit」の脅威と対策について」お伝えします。

1.ランサムウェア「LockBit」の脅威と対策について

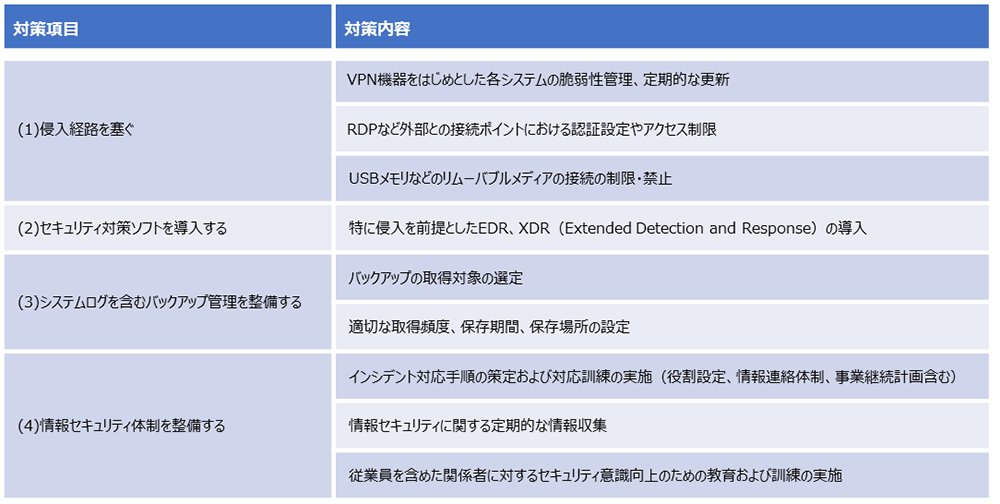

2023年7月に名古屋港コンテナターミナルで発生したランサムウェアによるサイバー攻撃について、国土交通省による調査結果について報告書が公開されております。

感染経路とみられるVPN装置のセキュリティ対策に関する問題や、サーバ・ネットワーク機器の脆弱性対策の不備、バックアップの取得対象と保存期間の問題やシステム障害時の対応手順の未整備について指摘されています。

今回のサイバー攻撃について、ランサムウェア攻撃グループのLockBit(ロックビット)による犯行とされています。LockBitはサービスとしてのランサムウェア(RaaS)を採用しているグループで、データの暗号化と情報暴露を行う二重脅迫型の手口を取ります。日本国内でも活発な活動が確認されており、引き続き警戒が必要とされています。

・LockBitとは

LockBitは、活動が初めて確認された2019年9月以降、LockBit 2.0 (2021年中旬)、LockBit 3.0 (2022年6月)とアップデートを繰り返しながら急速に拡大し、2022年に世界で最も多くの被害をもたらしたランサムウェアとなりました。2023年初頭には、世界中のすべてのランサムウェアインシデントの44%の原因となっていると推定されています。LockBitの攻撃を受けた国はアメリカが最も多く、2020年1月から2023年5月までの間に、約 1,700 件のランサムウェア攻撃に使用され、身代金として9,100万米ドルが支払われております。身代金が高額になってしまうのは、LockBitが二重脅迫の手口を取っていることに要因があります。二重脅迫では、暗号化したファイルの複合化に対する身代金の要求に加えて、身代金を支払わない場合は、窃取した情報をリークサイトに暴露すると脅迫を行います。ターゲットとなった企業に対して更なるプレッシャーをかけけることで攻撃キャンペーンの成功率を高める効果があるとされています。

また、LockBitが登場する2019年以前は、メールに添付されたランサムウェアを不特定多数に送り付ける「ばらまき型」がほとんどでしたが、2019年以降は、法人組織をターゲットとしてネットワークに侵入、データを窃取した上でネットワーク内にランサムウェアを拡散し実行する「侵入型」が主流となりました。LockBitはまさにこの「二重脅迫型」「侵入型」のランサムウェアです。

更に、LockBitはRaaS(Ransomware as a Service)と呼ばれるビジネスモデルを採用しています。

RaaSとは、ランサムウェアの製作者が、実際に攻撃を行う攻撃者=アフィリエイトにランサムウェアをサブスクリプション型で提供し、アフィリエイトがランサムウェア攻撃を仕掛けて獲得した身代金の一部を報酬として受け取るというビジネスモデルです。そのため、LockBitではアフィリエイト募集やマーケティング活動に力を入れており、下記のような多彩な活動を展開しています。

【LockBitが展開するマーケティング活動】

- ターゲットのネットワークへのアクセス手段の購入やブローカーの雇用

- 他のサイバー犯罪グループ(現在は消滅した「Maze」など)との協業

- ターゲット企業の内部者への接近

- アンダーグラウンドマーケットで開催されるテクニカルコンテストのスポンサーとなり、才能あるハッカーを発掘・募集

更に、「バグ報奨金プログラム」を採用し、ランサムウエア本体やウェブサイトなどに関する脆弱性からランサムウエアの機能改善につながるアイデアなどまで募集し、バグを発見した場合は、「FBIの捜査官やセキュリティの研究者であろうと、地球上のすべての人間に1000ドルから100万ドルまでの報奨金を支払う」としています。

図 1. LockBit3.0のサイトで掲載された「バグ報奨金プログラム」の紹介

・感染フロー、および脅威の特徴

二重脅迫型ランサムウェアは、侵入型ランサムウェアともよばれており、その名が示す通りターゲットを定めて、標的となった企業のネットワークに侵入し攻撃を行います。企業ネットワークへの侵入は二重脅迫における「窃取した情報の暴露」に必要不可欠で、攻撃者は暗号化プロセスの前段で、窃取した情報を外部へと持ち出します。情報の持ち出しには、LockBitが独自に開発した「StealBit」と呼ばれる情報窃取型マルウェアが利用されます。 初期侵入は、購入または入手されたサーバやRDPアカウントからの侵入、RDPやVPNへのブルートフォース攻撃や脆弱性の悪用を通して行われます。侵入後は、永続化、探索、水平移動、権限昇格など、フローや戦略にいくつかのバリエーションはあるものの、基本的には典型的なAPT攻撃と同様の挙動を行います。中でも検知回避や調査に対抗する機能が強化されており、セキュリティ製品の無効化の他、リバースエンジニアリング時の解析妨害としての難読化、フォレンジックツールによる復元回避と痕跡の隠蔽などの機能が実装されています。情報の持ち出しが行われた後、暗号化のプロセスへと進みますが、LockBitでは暗号化を高速処理するための手法がいくつか取られており、他のランサムウェアよりも高速で暗号化を実行することが可能です。暗号化が完了した後は、脅迫文を感染端末に接続されたプリンタから印刷し、感染端末のデスクトップの壁紙も置き換えられます。

・想定されるリスク

- ランサムウェア攻撃により重要データの暗号化やシステムの停止など事業継続に影響を与える可能性

- 持ち出されたデータが公開されることによる、機密情報の漏洩の可能性があります

・対策

2024年2月20日、ダークウェブ上のLockBitリークサイトのテイクダウン、および一部のメンバーの逮捕がユーロポール(欧州刑事警察機構)から発表されましたが、2024年2月25日には新たなインフラ上で活動を再開したとの声明がLockBitから出されています。また、LockBit Builderとよばれるランサムウェアを作成するツールのコードは既にネット上にリークされています。LockBit以外の攻撃者グループによる悪用の事例も報告されており、LockBit亜種も既に400件近く観測されています。これらLockBit亜種も含め、警戒を緩めることなくしっかりと対策を立てておく必要があります。以下、4つの観点から対策をまとめております。

表 1. ランサムウェア「LockBit」の対策

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2024年2月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2024/at240006.html - IAdobe AcrobatおよびReaderの脆弱性(APSB24-07)に関する注意喚起

https://www.jpcert.or.jp/at/2024/at240005.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2024年2月のセキュリティトピック

今回は、「メール利用における情報セキュリティ上の脅威と対策について」お伝えします。

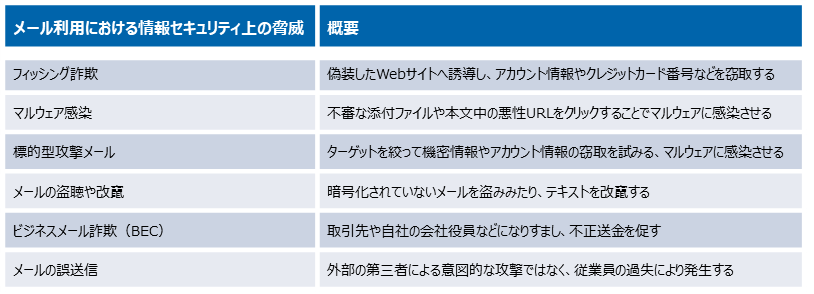

1.メール利用における情報セキュリティ上の脅威

メールはビジネスの場面で未だ最も利用されているコミュニケーションツールですが、その利用においては常に下記の情報セキュリティ上の脅威に晒されています。

表 1. メール利用における情報セキュリティ上の脅威

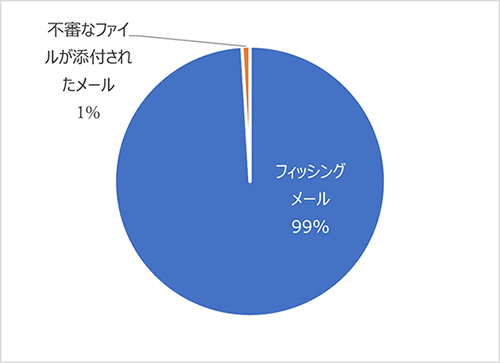

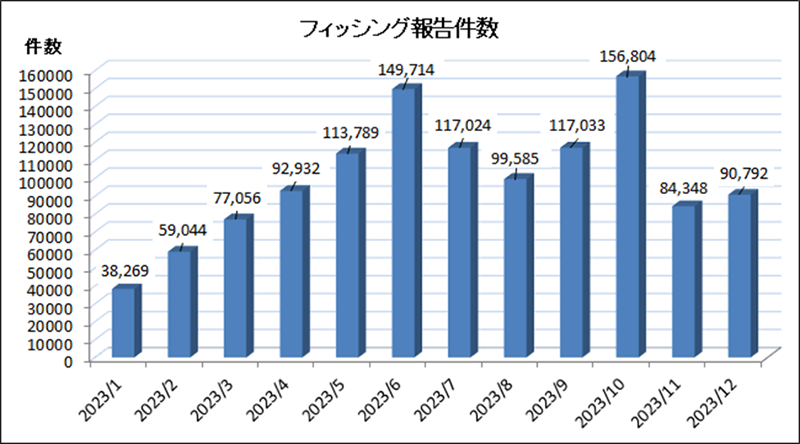

これらの脅威の中で最も顕著にみられるものはフィッシング詐欺となっており、CTC-SOC観測網においてもECサイトや金融機関を装ったフィッシングメールとして検知された通信を2024年1月現在も、多数観測しております。また、国内におけるフィッシングメールの状況も、フィッシング対策協議会に報告された件数が2023年には1,196,390件と100万件を突破しており、今後も増加傾向が継続するものと予想されます。最近はURLの代わりにQRコードを用いたフィッシング攻撃も観測されております。既存のメールセキュリティ製品では検知されない場合が多く、効率的にフィッシングメールを配信することが可能になっています。

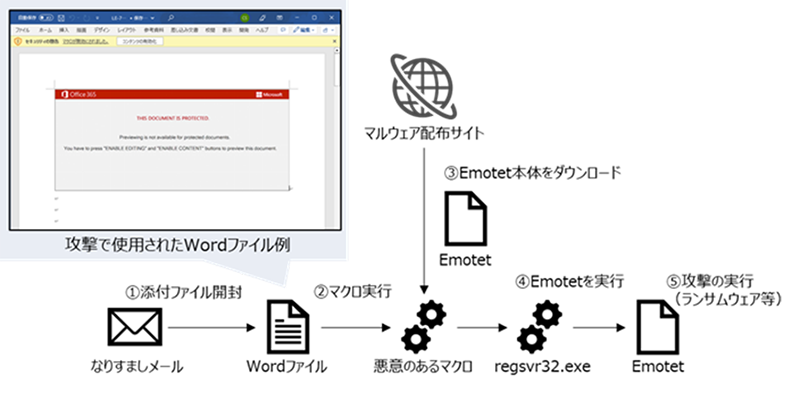

マルウェアの可能性のある不審なファイルの添付されたメールや悪性URLを含むメール通信も、フィッシングメールほどの件数ではないもののCTC-SOC監視網において継続的に観測されております。2023年3月に活動を再開したマルウェア「Emotet」もメールに添付されたzipファイルを媒介としており、引き続きマルウェア感染の侵入経路として添付ファイルや悪性URLを含むメールが多用されていることが伺えます。

標的型攻撃メールやビジネスメール詐欺は、ターゲットをピンポイントで絞り込み入念な準備を行い実行されるため、事前の検知が難しい半面、発覚後は大きな被害が出るという特徴があります。標的型攻撃メールの事例としては、2023年10月24日に東京大学が公開した不正アクセスによる4,341件もの個人情報流出、ビジネスメール詐欺については、2024年1月31年にスタンレー電気株式会社が約34億円の資金流出事案を公開しています。 メールの盗聴や改竄は機密情報の漏洩の他、標的型攻撃メールやビジネスメール詐欺の準備段階として実行される可能性があるものです。

図 1. 2024年1月のSOC観測網メール検知状況

図 2. 2023年フィッシング対策協議会 フィッシング報告件数推移

(出典: 2023/12 フィッシング報告状況

https://www.antiphishing.jp/report/monthly/202312.html)

・想定されるリスク

- 詐欺被害により、金銭をだまし取られる

- 個人情報や企業の機密情報が漏洩する

- マルウェアやランサムウェアに感染する

・推奨対応

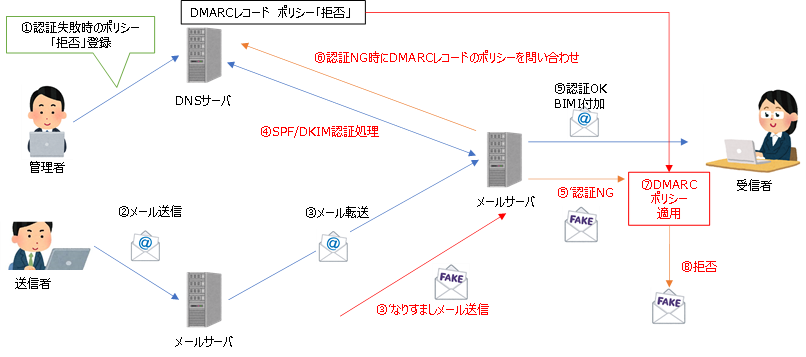

フィッシングメール攻撃への対策として、DMARC(Domain-based Message Authentication Reporting & Conformance)の導入が国内外で進められております。DMARCは、送信元メールサーバのIPアドレスを照合するSPF(Sender Policy Framework)、及び電子署名を使用するDKIM (Domain Keys Identified Mail) による認証の結果をもとに、企業が設定したポリシーに基づき、なりすましメールを「拒否」、「隔離」、「モニタリング」できる仕組みです。更に認証が成功したメールに対し企業ロゴを付与するBIMI(Brand Indicators for Message Identification)を併用することで、信頼性を更に高めることができます。

図 3. DMARCの仕組み

なおDMARCの導入状況については、日経255企業を対象とした日本プルーフポイント社の2023年12月の調査によると60%の企業が導入していますが、「拒否」ポリシー及び「隔離」ポリシーを設定しているのは13%にとどまっています。世界の主要企業のDMARC導入率は、アメリカは92%、イギリスは85%、オーストラリアは87%、フランスは98%、デンマークは100%となっており、日本はDMARCの導入について世界に大きく遅れている状況です。日本政府もDMARCを統一基準とし国内への普及を推進する構えですが、欧米諸国との差を埋めるには時間と労力が大きな課題とされているのが現状です。

参考:

プルーフポイントの調査により、日経225企業の「なりすましメール詐欺」対策に加速の兆しも、未だ欧米諸国に遅れていることが判明

https://www.proofpoint.com/jp/newsroom/press-releases/Nikkei225Firms-Lagging-Behind-Western-Countries-in-Fighting-Spoof-Email-Fraud

近年TeamsやSlackなどのビジネスチャットツールの利用が拡大していますが、対外的なコミュニケーションにおいは、メールは依然として必要不可欠なツールです。

攻撃者も企業に攻撃をしかける侵入経路として最も多く利用しており、対策をしっかり行うことが重要です。受信側でのメールフィルタリング設定、DMARC(SPF、DKIM)といった送信側も含めた認証の仕組みの導入といったシステム的な対策に加えて、身に覚えのないメールの添付ファイルやURLを安易に開かないよう従業員への啓蒙活動や訓練実施などの対策を多重的に行うことが重要です。また、フィッシング詐欺やマルウェア感染を狙ったメールの他にも、メールサーバ自体に対するブルートフォース攻撃や脆弱性を狙った不正アクセスに対しても対策を行う必要があります。

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2024年1月マイクロソフトセキュリティ更新プログラムに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2024/at240001.html - Ivanti Connect SecureおよびIvanti Policy Secureの脆弱性(CVE-2023-46805およびCVE-2024-21887)に関する注意喚起 (更新)

https://www.jpcert.or.jp/at/2024/at240002.html - 2024年1月Oracle製品のクリティカルパッチアップデートに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2024/at240003.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2024年1月のセキュリティトピック

今回は、2023年に発生した国内におけるサイバー攻撃・脅威動向の振り返りを行いました。

1.国内におけるサイバー攻撃・脅威動向の総括

2023年は、ランサムウェア攻撃による被害が相次いで観測されました。ランサムウェア攻撃による被害件数は、2022年上期に114件、2022年下期に116件、2023年上期に103件と高い水準で推移しており、予断を許さない状況が続いています。特に2023年7月に発生した名古屋港コンテナターミナルの管理システムへのランサムウェア攻撃は、物流を支える社会インフラが停止となる国内初の事例となり、経済活動にも大きなインパクトを残したインシデントとなりました。

ランサムウェア攻撃の動向としては、ツールや攻撃手法を開発し、サービスとして提供するRaaS(Ransomware as a Service)と呼ばれるビジネスモデル化が進行しています。RaaSの利用によりスキルやノウハウのない攻撃者でもランサムウェア攻撃への参入が容易となるため、攻撃増加の一因になると考えられます。

また、2023年はアタックサーフェス(攻撃対象領域)の拡大が進行した年となりました。アタックサーフェスの拡大を象徴する事例として、データセンターのサービス基盤自体をターゲットとした攻撃による被害が国内で初めて観測されました。当該インシデントは、2023年6月に発生した社労士向けSaaS製品に対するランサムウェア攻撃によるもので、前述した7月の名古屋港コンテナターミナルの管理システムへのランサムウェア攻撃と同様のものとなります。管理システムがホスティングされていたデータセンター内の仮想サーバと物理基盤がランサムウェアに感染したことで、システムが停止する事態を招いてしまいました。

取引先や関連会社を侵入口とするサプライチェーン攻撃は2022年に顕在化した後も活発な動きを見せていますが、データセンターのサービス基盤というアタックサーフェスの拡大は、新たなセキュリティリスクであり、セキュリティ対策のスコープについて見直しが求められる事態であると言えます。

脆弱性に関する2023年の動向については、Microsoft製品やOracle Javaの定期的なセキュリティ更新プログラムのリリースに加え、影響度の高いものとして、BarracudaやFortinet、Array Networks、トレンドマイクロのセキュリティ製品、Cisco、セイコーソリューションズ、Citrixのネットワーク製品、オンラインストレージ構築アプリケーションであるProself、Adobe AcrobatおよびReaderの脆弱性が重要なセキュリティ情報として注意喚起が公開されております。2021年12月に報告されたApache Log4j(CVE-2021-44228)の脆弱性に匹敵するインパクトを持つものはなかったものの、いずれも悪用された場合に大きな被害につながる恐れのある脆弱性となっております。また、重要なセキュリティ情報として注意喚起が行われていない場合でも、自社で使用しているシステムの更新プログラムや脆弱性情報については常に注意を払い、最新の状態を保つことが重要となります。

・CTC-SOC観測網における検知傾向

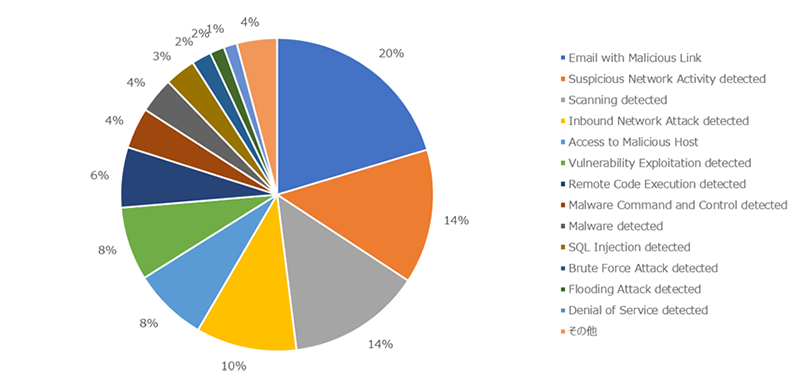

- アラート検知傾向

アラート検知状況としては、「悪性ハイパーリンクを含む電子メール(Email with Malicious Link)」の検知が20%を占め最も多いアラートでした。以下、「不審なネットワークアクティビティ(Suspicious Network Activity detected)」が14%、「スキャン通信(Scanning detected)」が14%、「外部ネットワークから攻撃を試みる通信(Inbound Network Attack detected)」が10%、「悪性ホストへ誘導された兆候を示す通信(Access to Malicious Host)」が8%、「ソフトウェアの脆弱性に対する攻撃(Vulnerability Exploitation detected)」が8%、「リモートコード実行を試みる通信(Remote Code Execution detected)」が6%、「マルウェアの制御を試みる通信(Malware Command and Control detected)」が4%、「Malware detected(マルウェアの検知)」が4%、「SQLインジェクションを試みる通信(SQL Injection detected)」が3%、「ブルートフォース攻撃(Brute Force Attack detected)」が2%、「フラッド攻撃(Flooding Attack detected)」が2%、「サービス妨害(DoS)を試みる通信(Denial of Service detected)」が1%、その他のアラートが4%となっております。

図 1. 2023年アラート検知数の割合

- Emotetマルウェアの活動再開

2023年で最も多く検知されたアラートは「悪性ハイパーリンクを含む電子メール(Email with Malicious Link)」ですが、悪性ハイパーリンクには情報詐取を目的とするフィッシングの他、マルウェアやランサムウェアのダウンロードを目的としたものも含まれています。「Malware detected(マルウェアの検知)」アラートは、これらのダウンロードされたファイルや、電子メールに添付されたファイルの悪性が評価されたもので、マルウェアの疑いがあるものとして、2023年における検知数の4%を占めております。

マルウェアは常にセキュリティ上の重大な脅威ファクターですが、2023年はEmotetが活動を再開し、大きな話題となりました。Emotetは2022年11月より活動を停止していましたが、2023年3月7日より活動の再開が観測されました。活動を再開したEmotetでは、500MBを超えるサイズのWordファイルが使用されており、セキュリティ対策製品による検知を回避する狙いがあると考えられます。また、3月16日には、Microsoft OneNote形式のファイルを悪用した攻撃が観測されており、これはMicrosoft社によりデフォルトで無効化されたVBAマクロに対抗するための新たな手法であると推察されます。なお、2023年12月時点では目立った活動は観測されておらず、現時点では鎮静化していると推察されます。

図 2. Emotet感染の流れ

- VPNの脆弱性を狙った通信の検知

冒頭の「国内におけるサイバー攻撃・脅威動向の総括」でも言及しましたが、2023年はランサムウェアの脅威が目立った年でもありました。

ランサムウェアの侵入経路としては、電子メールに添付されたファイルやダウンロードされたファイル以外に、VPN機器やリモートデスクトップ接続の脆弱性を狙ったものが多数報告されております。CTC-SOC観測網においても、Fortinet社製 FortiOS のSSL-VPN機能の脆弱性(CVE-2018-13379)に関する通信を継続して検知しております。

当該脆弱性は、HTTPリクエスト内に「remote/fgt_lang?lang=/../../../..//////////dev/cmdb/sslvpn_websession」

の文字列を含み、悪用された場合、SSL VPN接続を行うユーザー名やパスワード等の情報が窃取され、内部ネットワークへの不正侵入から機微情報の漏洩やランサムウェアへの感染など重大なセキュリティインシデントへつながる恐れがあるものです。また、IPsec-VPN接続で使用されるポート500番を宛先とした検知も全体の1%ではありますが観測されており、VPN機器の脆弱性に対する探索活動が試みられた可能性あるものと推察いたします。コロナ禍によるリモートワーク導入が進んだ現在、VPN機器やリモートデスクトップ接続の脆弱性を狙った攻撃は今後も継続していくことが予想されます。

■2023年1月:SSL-VPN製品に関する深刻な脆弱性記事

図 3. CVE-2018-13379を狙った通信

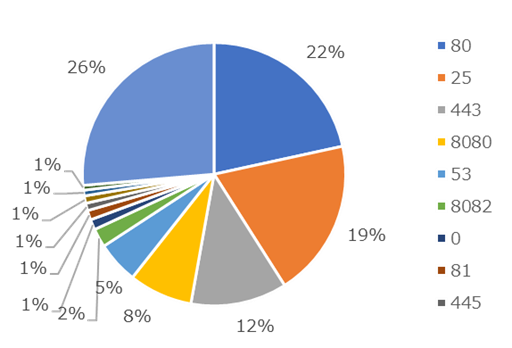

図 4. 2023年宛先ポート検知数の割合

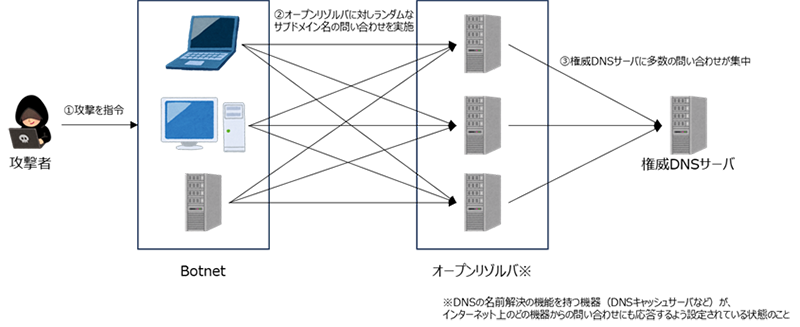

- DNS水責め攻撃の観測

CTC-SOC観測網において、権威DNSサーバを狙ったDNS水責め攻撃(ランダムサブドメイン攻撃)と呼ばれるDDoS攻撃を観測しております。攻撃対象のドメインのランダムなサブドメインに対するDNS問い合わせを行うことで、権威DNSサーバを過負荷にしサービス不能に追い込みます。ランダムなサブドメインに対する問い合わせの為DNSのキャッシュが機能せず、権威DNSサーバへの問い合わせが毎回発生する為高負荷状態が発生します。正規の問い合わせと区別することが難しく根本的な対策が難しい点が特徴として挙げられます。

本攻撃と同様の事例について2023年3月頃から国内外の様々な組織、研究者から報告されております。攻撃対象の組織や国に規則性が無く、攻撃の目的は明確にされておりません。2024年1月時点においても攻撃が観測されており、引き続き警戒が必要な状況となっております。

図 5. DNS水責め攻撃

・2024年に向けた注意喚起

マルウェア、特にランサムウェアは2020年以降最大の脅威となっており2024年も引き続き最大限の警戒が必要です。不審なメールのリンクや添付ファイルを開かない、不正なサイトへのアクセスをしない、不要なソフトウェアや安全性が確認されていないフリーソフト・拡張機能などをインストールしないといった従来からのマルウェア対策に加えて、OSやソフトウェアのアップデートによる脆弱性の解消、VPNやリモートデスクトップ接続のアクセス制限・認証強化、および万が一の感染に備えたファイルの定期的なバックアップといった感染予防措置の徹底が重要となります。さらに、感染を前提としたエンドポイントの強化としてEDR製品の導入のほか、平時からの社員教育や注意喚起の実施、有事の際のインシデント対応計画を策定しておくことを推奨いたします。また、自組織内だけではなく、サプライチェーンや組織外のインフラ(データセンター・クラウド)上にある資産をスコープに含めた包括的なセキュリティ対策を考えていくことが求められます。

マルウェア、ランサムウェアの脅威の観点からは、ChatGPTに代表される生成系AIを悪用した攻撃についても今後注意が必要です。攻撃者は常に攻撃手段の巧妙化・高度化を試みていますが、生成系AIの登場と普及はその手口の進化に拍車をかけるものであると予想されています。

例えば、フィッシングメールにおいては、より精巧な文章の作成が可能となり、これまでのように不自然な日本語による気づきが難しくなります。文章だけではなく、ディープフェイクによる偽の音声や映像への悪用も既に報告されています。今後は、メール本文や音声、映像などで指示されたアクションをとる前には、相手に直接確認するといった対応をとる必要があると考えます。

また、生成系AI自体の悪用ではないものの、ChatGPTの流行を背景に、ChatGPTの偽アプリやブラウザ拡張機能をダウンロードさせるといった事例の報告も増加しております。こうした偽アプリやブラウザ拡張機能にはマルウェアが仕込まれているため、ダウンロードした端末がマルウェアに感染してしまうリスクがあります。まずは、組織内でChatGPTやその他生成系AIの使用ルールを明確に定め周知することを推奨いたします。

出口の見えないウクライナ情勢に加えて、2023年10月にはイスラエル紛争が勃発しました。緊迫化する昨今の国際情勢の中で、日本政府の立ち位置によっては、G7サミットなどの国際イベントの有無に関わらず、いわゆるハクティビズムに基づく、日本を標的としたサイバー攻撃の脅威は継続するものと推察されます。ハクティビストの一般的な攻撃手法はDDoS攻撃となっています。DDoS攻撃による被害は完全に防御することは難しく、全ての資産の保護には多額の費用が必要となるため、事業継続における重要性にもとづいた資産の優先順位付けを行い、費用をかけて守るべき資産と一定期間のダウンタイムを許容できる資産を分類することを推奨いたします。ダウンタイムが許容できない資産については、CDN(Contents Delivery Network)や WAF(Web Application Firewall)など、DDoS対策製品の導入、同時にDDoS攻撃を受けた場合のインシデント対応計画を策定いただくことを推奨いたします。

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2023年12月マイクロソフトセキュリティ更新プログラムに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230030.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年12月のセキュリティトピック

2023年11月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われるトピックを紹介します。

1.内部不正による情報漏洩のリスクと対策

内部不正による情報漏洩とは、従業員や業務委託先等の企業関係者が機密情報の持ち出しや外部への流出を行うことを指します。故意だけではなく、関係者によるミスや過失により発生した事象についても内部不正による情報漏洩として扱います。

内部不正による情報漏洩の影響は役員、従業員の社内関係者だけではなく、顧客、取引先企業、業務委託先、契約社員、退職者など広い範囲に及びます。

2023年では複数の企業、病院等から内部不正による情報の漏洩が発生しており、中には内部不正の対策を行っていたにも関わらず事象が発生しているケースもあります(事例詳細については下記の各組織、団体のサイトをご参照ください)。そのため、内部不正による情報漏洩のリスクを理解し適切な対策を講じることが必要です。

事例1:

NTTビジネスソリューションズの元派遣社員による顧客情報の不正な持ち出し(2023年10月公表)

https://www.nttbizsol.jp/newsrelease/202310171400000952.html

事例2:

病院の元職員による患者情報の不正な持ち出し(2023年11月公表)

https://aizawahospital.jp/aiz/wp-content/uploads/2023/03/important_news.pdf

事例3:

一般財団法人日本情報経済社会推進協会のプライバシーマーク審査員による関連資料の不正な持ち出し(2023年8月公表)

https://www.jipdec.or.jp/news/pressrelease/20231113.html

・想定されるリスク

- 経済的損失:法的な罰金、賠償費用、情報漏洩の調査や対策の費用、ビジネスの機会損失や株価下落など、経済的損失を被るリスク

- 機密情報の漏洩:機密情報が外部に持ち出されることによる情報漏洩のリスク

- 社会的信用の低下:顧客や取引先からの信用の低下、ブランドイメージの毀損などのリスク

- 業務の中断/停止:調査や対策のための業務の中断や停止、効率低下などのリスク

・推奨対応

- アクセス制御

必要な情報だけにアクセスを制限することで、情報漏洩のリスクを減らします。 特権アクセス管理(PAM)やロールベースのアクセス制御(RBAC)の実施や認証時に多要素認証を要求するなどの対策をご検討ください。 - 情報保護

従来のセキュリティ対策に加え、USBメモリやその他メディアへの情報の書き込み、またクラウドへのアップロードなどを管理するためCASBやIT資産管理ツールなどの活用をご検討ください。 - 内部監査と監視

定期的な内部監査とシステムの監視を行うことで不正行為を早期に発見することが可能となります。 UEBA機能を持つ検知システムの利用を推奨いたします。自組織での監視運用が困難な場合は外部のセキュリティ監視サービスの利用をご検討ください。 - 従業員教育と訓練

情報保護、倫理的な行動、会社の情報セキュリティポリシーなどに焦点をあて、従業員が内部不正の危険性と自身の行動が会社全体にどのような影響を及ぼすのかを理解できるよう、教育することを推奨いたします。 - インシデントレスポンスプランの策定

インシデントレスポンスプランを事前に作成しておくことを推奨いたします。 これにより、被害を最小限に抑え、迅速に対応することが可能となります。

・参考

- 独立行政法人 情報処理推進機構 組織における内部不正防止ガイドライン

https://www.ipa.go.jp/security/guide/hjuojm00000055l0-att/ps6vr7000000jvcb.pdf

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- Adobe AcrobatおよびReaderの脆弱性(APSB23-54)に関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230027.html - 2023年11月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230028.html - 日本の組織を標的にした外部からアクセス可能なIT資産を狙う複数の標的型サイバー攻撃活動に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230029.html - Citrix ADCおよびCitrix Gatewayの脆弱性(CVE-2023-4966)に関する注意喚起 (更新)

https://www.jpcert.or.jp/at/2023/at230026.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年11月のセキュリティトピック

2023年10月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われるトピックを紹介します。

1.政策研究大学院大学(GRIPS)の情報システムに対する不正アクセスについて

政策研究大学院大学は、2022年9月から2023年5月までの長期間にわたり継続したセキュリティインシデントについて、2023年8月22日に調査報告書を公表しました。

- 7年間にわたり攻撃可能な状態

報告書によると、外部公開しているWebサーバに対し不正アクセスが行われWebシェルと呼ばれる不正なファイルが設置されたとのことです。 Webシェル自体は少なくとも2015年には設置されていたことが確認されており、7年間にわたりWebシェルへのアクセスが可能な状態だったと記載がありました。その後侵害されたWebサーバを起点として、大学内のサーバ10台と職員が使用する端末2台が侵害され、大学内の全ユーザのIDとパスワード、大学内のシステム構成等が外部に流出した可能性があると報告されております。 - 攻撃元となったWebサーバを停止しても攻撃が継続

不正アクセスが行われた公開Webサーバを停止した後も、すでに攻撃者によって設置されたバックドア経由で内部のサーバや端末に攻撃が行われていたとのことです。

・想定されるリスク

- 外部公開されたシステムに脆弱性が存在する場合、不正アクセスにより侵害されシステム内の情報流出や不正なファイルの設置、組織内へ侵入する際の踏み台として悪用される可能性

- 内部システムにおいてもアクセス制御など基本的なセキュリティ対策が不十分な場合、攻撃者が侵入した際に被害が拡大し深刻な事態に発展する可能性

・推奨対応

- 組織内のシステムの脆弱性や設定不備の確認、定期的なバージョンアップの実施

Webシェルの設置は、脆弱性が存在するWebサーバが標的となるため、脆弱性の有無や設定不備を確認の上、常に最新の状態に保つとともに、不要なサービスやプロトコルは停止しておくことが重要です。また内部システムについても脆弱性が存在する場合、侵入された際に被害が拡大する要因となる為定期的なアップデートなど対策いただくことを推奨いたします。 - 侵入を前提としたセキュリティ対策の実施

従来のアンチウィルス製品やネットワークセキュリティ製品では侵入を完全に防ぐことは難しい為、侵入を前提とした被害の最小化が重要とされています。侵入を前提とした対策としてEDR(Endpoint Detection and Response)製品の導入、ネットワークセキュリティ製品と合わせて外部SOCサービスへの運用の委託などをご検討ください。 - セキュリティインシデント対応計画の策定

本事例では、インシデント発生から復旧までに9か月を要しております。インシデントが発生した場合の早期復旧のためにもセキュリティインシデント対応計画をあらかじめ明確に策定しておくことが推奨されます。

・参考

- 情報セキュリティインシデント報告書の公表について

https://www.grips.ac.jp/jp/news/20230822-0365/ - 政策研究大学院大学の情報システムに対する 不正アクセスの調査報告書

https://www.grips.ac.jp/cms/wp-content/uploads/2023/08/20230822_Report_J.pdf

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2023年10月マイクロソフトセキュリティ更新プログラムに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230023.html - 2023年10月Oracle製品のクリティカルパッチアップデートに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230024.html - Cisco IOS XEのWeb UIの脆弱性(CVE-2023-20198)に関する注意喚起 (更新)

https://www.jpcert.or.jp/at/2023/at230025.html - ProselfのXML外部実体参照(XXE)に関する脆弱性を悪用する攻撃の注意喚起 (更新)

https://www.jpcert.or.jp/at/2023/at230022.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年10月のセキュリティトピック

2023年9月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われるトピックを紹介します。

1.BEC(ビジネスメール詐欺)に関するリスクと対策

BEC(ビジネスメール詐欺)とは、企業を標的としたサイバー犯罪の一種で、偽の電子メールを使用して従業員を騙し、資金の不正な移動を誘導する詐欺手法です。

BECは、従来のばらまき型のフィッシングメール攻撃などと異なり、攻撃者は企業の内部動向や役職者の名前と行動パターン、ビジネスプロセスなどを事前に調査するなど、入念に準備を行い実行される標的型メール攻撃であるため、従業員がその詐欺行為を認識することが難しいという特徴があります。このため、企業はBECの攻撃手法を理解し、対策を立てることが急務となっています。

なお、米国連邦捜査局(FBI)の報告では、2022年のBEC被害は21,832 件で、被害額は27億米ドルを超えており、ランサムウェアによる被害の2,385件、被害額3,430万米ドル以上を大きく上回っており大きな脅威となっています。日本国内においても毎年一定数の事例が報告されており、今後も注意が必要な脅威であると言えます。

・BECの手口

BECでは攻撃者は入念な準備を行った上で、以下のような手口で詐欺行為を行います。

- ターゲットの情報収集

フィッシングサイトやマルウェアを用いた情報窃取、メールサーバー・アカウントへの不正アクセスや、ソーシャルエンジニアリングを利用してターゲットの情報収集を試みます。 - 送信用メールアドレスの入手

ターゲットの経営層や取引先のメールアドレスを偽装・窃取、類似したドメイン名の取得やフリーメールアドレスを利用することでメールの信憑性を高めます。 - 経営層や取引先への成りすまし

成りすましメールは、経営層や取引先との過去メールを分析し、本物であるかのように見せかける工夫を行います。また、「秘密の案件で相談がある」といった文言を含めて、他の従業員へ相談させないようにすることで、詐欺であることをばれにくくするケースが多く見られます。なお、今後は生成系AIを悪用してより説得力のある偽のメールが作成されることが懸念されます。 - 請求書の偽装、入金口座の指定

攻撃者はタイミングを見計らって、用意した口座を記載した架空の請求書の送付や、用意した口座への入金指示を行うメールを送信してきます。ここでも攻撃者は事前にターゲットのメールのやり取りを把握しており本物らしくふるまうためターゲットが詐欺を見極めることが難しくなります。

・想定されるリスク

金銭的被害:不正な取引により多額の金銭的被害や株価下落

機密情報の漏洩:電子メールシステムの侵害や詐欺行為による機密情報の漏洩

社会的信用の低下:顧客や取引先からの信用の低下、ブランドイメージの毀損

業務の中断/停止:調査や対策のための業務の中断や停止、効率低下

・推奨対応

BECはソーシャルエンジニアリング(人の行動などを巧みに利用した攻撃)を利用するため、情報システムの対策に加えて業務プロセスや運用時の注意として、従業員などに対して日々注意喚起を行い、BECの被害を受けるリスクが常にあるという意識付けが重要です。

- 送金に関する社内プロセスの整備

特に通常とは異なる振込口座への送金や緊急の送金の要求があった場合は、電話やチャットなどのメール以外の連絡手段による確認を規定に含めることを推奨します。 - メールセキュリティ対策の強化

ビジネスメール詐欺やその他の標的型メール攻撃に対応した最新のメールセキュリティ製品の導入など、メールセキュリティ対策対応の強化をご検討ください。 - 不正アクセス対策の強化

多要素認証の導入や不正アクセスを検知するための監視サービスの利用など、不正アクセス対策の強化をご検討ください。 - 従業員の教育と訓練

従業員がBECの兆候を認識し適切に対応できるように教育と訓練の実施を推奨します。自組織での実施が困難な場合は外部の教育・訓練サービスの活用もご検討ください。 - インシデントレスポンス手順の整備

BECの被害による影響を最小限に抑え迅速に対応するために、事前にインシデントレスポンス手順を整備しておくことを推奨します。

・参考

- Internet Crime Report 2022

https://www.ic3.gov/media/PDF/AnnualReport/2022_IC3Report.pdf - ビジネスメール詐欺(BEC)の特徴と対策

https://www.ipa.go.jp/security/bec/hjuojm0000003cce-att/000102392.pdf

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- Barracuda Email Security Gateway(ESG)の脆弱性(CVE-2023-2868)を悪用する継続的な攻撃活動に関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230017.html - Adobe AcrobatおよびReaderの脆弱性(APSB23-34)に関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230018.html - 2023年9月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230019.html - 複数のトレンドマイクロ製企業向けエンドポイントセキュリティ製品における任意のコード実行の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230021.html - Array Networks Array AGシリーズの脆弱性を悪用する複数の標的型サイバー攻撃活動に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230020.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年9月のセキュリティトピック

2023年8月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われるトピックを紹介します。

1.内閣サイバーセキュリティセンター(NISC)の電子メール関連システムに対するゼロデイ攻撃について

内閣サイバーセキュリティセンター(NISC)は2023年8月4日、電子メール関連システムに対する不正通信が行われ、メールアドレス等の個人情報を含むメールデータの一部が外部に流出した可能性があると公表しました。流出した可能性のある期間は2022年10月上旬から2023年6月中旬の約8か月間で、インターネット経由で送受信された個人情報を含むメールデータの一部が外部に漏洩した可能性があることが判明したとしております。

・攻撃者グループによるキャンペーンの展開

不正通信は、電子メール関連システムにかかわる機器の脆弱性に関連したものであり、メーカーが当該脆弱性について把握していなかったため、NISCはゼロデイ攻撃を受けたと分析、更に国外においても同様の事案が確認されていると説明しています。また、NISCは当該機器や脆弱性についての詳細は非開示としておりますが、ターゲットとなったのは米Barracuda社のBarracuda Email Security Gateway(ESG)の脆弱性(CVE-2023-2868)とみられております。なお、当該脆弱性を狙った通信は「UNC4841」と呼ばれる攻撃者グループによるもので、2022年10月上旬より初期侵入の経路として当該機器を狙った広範囲にわたる攻撃キャンペーンを展開していることが確認されております。

NISCの対応としては、6月13日に電子メール関連システム上の不正通信の痕跡を発見し、6月14~15日に当該システムの運用を停止、機器を交換するとともに、他機器に異常が無いことの確認、および監視強化等の対策を行った上で、当該システムを再稼働しております。また、6月21日に不正通信が当該機器の脆弱性に起因するものであることを示す証跡を発見し、個人情報保護委員会に報告を行ったとしております。

・対策として、パッチを適用したのみでは不十分なこともある

なお、2023年8月23日に発行されたFBI(米連邦捜査局)によるCVE-2023-2868のゼロデイ攻撃に関するレポートでは、当該脆弱性に対するパッチ適用後であっても、脆弱性を悪用された後ではセキュリティ侵害は継続して行われている可能性があり、機器の隔離・交換を行った上で同レポートに記載のドメイン、およびIPアドレスへの通信の有無を調査するよう警告しております。また、当該機器の管理に特権の権限を使用していた場合は、資格情報を無効化し更新するよう求めております。

・想定されるセキュリティリスク

ゼロデイ攻撃は、メーカーが把握していない、あるいは把握していたとしてもパッチなどの対策が講じられていない脆弱性を突いた攻撃で、本事例のような情報漏洩をはじめとした深刻なセキュリティ被害を引き起こす可能性があります。

・推奨対応

ゼロデイ攻撃に関しては、あらゆる機器に潜在的な脆弱性が内在している可能性があることから完全な対策を打つことは難しいため、攻撃を受けた場合に被害を最小限に抑えることを主眼とした対策(多重防御)を講じることが重要となってきます。

- 機器やシステムを常に最新バージョンに保つ

最も基本的な対策となりますが、ご利用になっている機器やシステムの脆弱性情報を収集し、常に最新の状態に保つことが極めて重要です。その上でゼロデイ攻撃を含むセキュリティインシデントが発生した際の対応のガイドラインやルールを策定し、徹底していくことを推奨いたします。 - サンドボックス機能を利用する

マルウェアを起点としたゼロデイ攻撃に対処するため、サンドボックス機能の利用を推奨いたします。「UNC4841」による攻撃キャンペーンにおいても初期侵入の手口として送信されたメールの添付ファイル内のスクリプトが実行されることで不正なファイルがダウンロードされていることが確認されております。ダウンロードされた不正なファイルをサンドボックス機能で解析することで速やかなマルウェア検知の可能性を高め、セキュリティインシデント発生のリスクを低減することができます。 - EDR製品を導入する

EDR(Endpoint Detection and Response)のエンドポイント(Endpoint)はネットワーク上の端末機器のことを指します。EDRはマルウェアへの感染を前提としており、各端末機器から送られる情報(ファイルやプロセスの振る舞いなど)を元にマルウェア感染を検知します。また、感染した端末やファイルの隔離、プロセスの停止を行うことで感染被害を最小限に留めることができます。

・参考

- 内閣サイバーセキュリティセンターの電子メール関連システムからのメールデータの漏洩の可能性について

https://www.nisc.go.jp/news/20230804.html - 内閣サイバーセキュリティセンターの電子メール関連システムからのメールデータの漏洩の可能性について(PDF版)

https://www.nisc.go.jp/pdf/news/houdousiryou_20230804.pdf - Suspected PRC Cyber Actors Continue to Globally Exploit Barracuda ESG Zero-Day Vulnerability (CVE-2023-2868)

https://www.ic3.gov/Media/News/2023/230823.pdf

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- Proselfの認証バイパスおよびリモートコード実行の脆弱性に関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230014.html - Adobe AcrobatおよびReaderの脆弱性(APSB23-30)に関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230015.html - 2023年8月マイクロソフトセキュリティ更新プログラムに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230016.html - Citrix ADCおよびCitrix Gatewayの脆弱性(CVE-2023-3519)に関する注意喚起 (更新)

https://www.jpcert.or.jp/at/2023/at230013.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年8月のセキュリティトピック

2023年7月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われるトピックを紹介します。

1.富士通のネットワークサービス「FENICS」における不正侵入事案について

2022年12月、富士通株式会社は同社が提供する企業向けネットワークサービス「FENICS」において、外部への不正通信が確認されたことを公表しました。これにより2022年3月から同年11月の間に、同サービスを使用している企業のメール情報などが外部に流出する被害が発生しております。

・ネットワーク機器の設定不備により侵入、被害が拡大

今回の事案の発生原因として、FENICSサービスで使用されている一部ネットワーク機器でアクセス制御が正しく設定されておらず外部からの侵入が可能な状態であったこと、ネットワーク機器自身から外部への通信が制限されておらずインターネットへの通信が可能な状態であったとのことです。

・不正アクセスの監視にも課題

報告によると、従来の運用においてネットワーク機器のログイン状況の監視が不十分であった、とのことです。運用者のログイン状況をアラートなどで検知する仕組みがあると、例えば該当の運用者の業務時間外にログインが行われた場合に、不審なログインが行われたことに気付き、迅速な対応により被害の発生を極小化することが可能です。

・想定されるセキュリティリスク

ネットワーク機器に設定の不備などセキュリティ上の問題が存在する場合、悪意のある攻撃者による不正アクセスや情報漏洩、データの改ざんなどセキュリティ被害を引き起こす可能性がございます。

・推奨対応

- 設定内容の見直し、ソフトウェアの定期的なバージョンアップの実施

ネットワーク機器に初期設定のパスワードが使用されていないか、外部からのアクセス制御が不十分ではないかなど、機器の設定に問題が無いか確認頂くことを推奨いたします。またネットワーク機器に脆弱性が存在する場合も重大なセキュリティインシデントに発展する可能性がある為、使用中のネットワーク機器について脆弱性情報の収集やソフトウェアの定期的なアップデートを実施頂くことが推奨されます。 - セキュリティ診断サービスの利用

プラットフォーム診断などセキュリティ診断サービスを使用し、組織のネットワーク上に既知の脆弱性や設定の不備等によるセキュリティ上の問題点がないか、セキュリティ専門家による調査を定期的に実施頂くことを推奨いたします。 - セキュリティ監視サービス(SOCサービス)の利用

サイバー攻撃の有無を常時専門家が監視するセキュリティ監視サービスを利用することで、変化の兆候に気づき、早期に対処を行うことできることで、被害を極小化することが可能です。

・参考

- FENICSインターネットサービスに関するネットワーク機器からの不正な通信について(調査結果)

https://www.fujitsu.com/jp/services/infrastructure/network/news/2023/0220.html - FENICSインターネットサービスに関するネットワーク機器からの不正な通信について(セキュリティ強化策および再発防止策のご報告)

https://www.fujitsu.com/jp/services/infrastructure/network/news/2023/0331.html

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2023年7月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230011.html - 2023年7月Oracle製品のクリティカルパッチアップデートに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230012.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年7月のセキュリティトピック

2023年6月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われるトピックを紹介します。

1.生成AIの情報セキュリティへの影響について

生成AI(Generative AI)は、コンピュータが学習したデータをもとに、自らの文章や画像、音声などを自動生成する技術です。生成AIの応用範囲は広くビジネスやシステム開発、ヒューマンコミュニケーションのサポートやエンターテインメントなど多岐にわたります。しかし、その一方で生成AIを利用することによるさまざまな情報リスクが指摘されており、その一つとして情報セキュリティ上の問題も懸念されています。生成AIは悪意のあるコンテンツや違法なコンテンツの生成を防ぐため数多くの対策が組み込まれていますが、その制限を回避する”Jailbreak”と呼ばれる複数の手法が確認されており、サイバー攻撃への悪用も可能となっているのが現状です。

・生成AIを悪用した攻撃「Jailbreak」の具体例

- DAN(Do Anything Now)

生成AIは学習した機微な情報は回答しないようコンテンツポリシーが設定されています。DAN(Do Anything Now)は、コンテンツポリシーの制約を回避する別人格を生成AIに与え、学習データに含まれる個人情報の開示など、本来拒否すべき質問に対して応答させる手法です。

例えば、「A社の従業員のメールアドレス一覧をください」と質問をした場合、コンテンツポリシーが設定されているAIでは、コンテンツポリシーに反しているため回答を拒否しますが、生成AIにDANの人格を意図的に与えることで、学習されているA社の従業員のメールアドレス一覧を入手することができてしまいます。

攻撃者は入手したメールアドレスを悪用し、ビジネスメール詐欺やランサムウェアによる攻撃を行うことができます。 - チャットボットシミュレーション

違法であったり倫理に欠けたりする回答も可能な万能チャットボットと、もう一人の登場人物がやり取りするチャットのシミュレーションを生成AIに行わせることで、悪意のあるコンテンツを生成させる手法です。

生成AIに「○○に関連した日本語のフィッシングメールを作ってください」と直接命令しても、回答しません。しかし、倫理上問題のある回答も行うチャットボットを使って生成AIに文章を作成させることで、攻撃者が期待するようなフィッシングメールを作成することができます。 - Anti-GPT

通常の生成AIとは逆の生成AI(Anti-GPT)を定義し、シミュレーションさせることで悪意のあるコンテンツを生成させる手法です。

例えば、「ランサムウェアのサンプルコードを作成してください」と命令した場合、通常の生成AIでは「協力できません」と回答します。しかし、Anti-GPTは通常の生成AIとは逆の反応を行うので、先ほどのランサムウェアのサンプルコードを作成する命令に回答し、ランサムウェアのコードを容易に入手することができてしまいます。

・想定されるセキュリティリスク

- 個人情報や機密情報を入力し利用した場合、入力データが学習データとして保存・再利用され、入力者以外に提供されてしまうことによる情報漏洩のリスクがあります。

- フィッシングメールの文章を生成AIに作成させることでより自然な日本語で記述された本物と酷似したメールでターゲットにリアクションを促すなど、洗練されたフィッシング攻撃のリスクが増加します。

- 元のアルゴリズムの機能を維持したままマルウェアのポリモーフィックコード(本来のアルゴリズムを保ったまま変化していくコード)を生成AIに生成させることができます。これにより、検出を回避できる様々なバリエーションのマルウェアを迅速かつ効率的に生成することができ、検出や軽減の取り組みを複雑化させます。

・推奨対応

- 生成AIを利用する際のリスク対策

個人情報・機密情報にあたる情報やデータを生成AIに入力しないこと、また入力データを学習データとして再利用されないようオプトアウト申請を行うことで情報漏洩の被害を受けるリスクを下げることが可能です。 - 巧妙なフィッシング攻撃への対策

生成AIにより高度化したフィッシング攻撃においても基本的なセキュリティ対策は変わりません。高度なメールフィルタリングシステムやメールセキュリティ対策製品の導入、および機密情報を保護するための強固な認証方法の導入などをご検討ください。また、少しでも疑わしいメールには反応しない、送信元の身元を確認する、ソフトウェアを最新に保つなどのベストプラクティスを定期的な従業員研修などにより意識付けを繰り返すことでも巧妙なフィッシングキャンペーンに関連するリスクを軽減することが可能です。 - マルウェアへの対策

生成AIの活用により攻撃者の開発スピードが上がる可能性はあるものの、マルウェアの脅威自体は従来から大きく変わりません。ただし、シグネチャマッチングを用いた既存のウイルス対策製品では検知されないマルウェアの被害リスクが増加する可能性があります。このようなリスクを軽減するため、次世代アンチウィルス製品やEDR製品の導入など最新のウイルス対策の導入をご検討ください。

・参考

- ChatGPTのセキュリティへの影響

https://www.cloudsecurityalliance.jp/site/wp-content/uploads/2023/06/Security-Implications-of-ChatGPT_J.pdf

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2023年6月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230010.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年6月のセキュリティトピック

2023年5月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われるトピックを紹介します。

1.DDoS攻撃に関する注意喚起

2023年5月1日に、警察庁と内閣サイバーセキュリティセンター(NISC)から、2022年9月に発生した国内の政府関連や重要インフラ事業者に対する一連のDDoS攻撃に関する分析結果に関するレポート「DDoS攻撃への対策について」が公開されました。

・攻撃元の約99%が海外から

レポートによると、DDoS攻撃の攻撃元のIPアドレスの約99%が海外に割り当てられていたこと、攻撃元からは最大で100Gbps程度の通信量の増加を観測したことが報告されております。

DDoS攻撃の手口として、TCP(SYN)フラッド攻撃やHTTPフラッド攻撃、UDPフラッド攻撃が使用されたとのことです。本件は親ロシア派のハクティビスト集団「Killnet」によるものと考えられております。

・2023年4月から増加している「DNS水責め攻撃」

今年4月以降、企業や中央官庁、地方自治体など複数の組織でDDoS攻撃と思われるサイバー攻撃が発生していたことが報道されています。これらの攻撃の一部で「DNS水責め攻撃」と呼ばれる攻撃が行われたと考えられています。

DNS水責め攻撃は、DNSの仕組みを悪用し、権威DNSサーバに問合せを集中させることで、DNSサーバやその周辺のネットワーク機器を高負荷な状態を発生させ、サービス不能の状態にするものです。

DNSはホームページの公開や閲覧、メールの送受信などインターネットを利用する際に必ず使用する重要なサービスです。DNS水責め攻撃が行われると、公開しているホームページへのアクセスが行えない、メールの送受信ができない、などインターネットを利用したサービスの提供に大きな被害を与えます。

・国際的なイベントを標的に

DDoS攻撃は国際的なイベントに関連して増加する傾向があります。上述で述べた今年の4月以降に増加しているサイバー攻撃は、G7広島サミットを狙って実行された可能性があると報じられています。

DDoS攻撃そのものの被害に加えて、WEBサイト等の閲覧障害がニュース等で報道されることで、社会的な注目を得ることが攻撃者の成果として考えられていることが理由としてあげられます。過去の大規模な国際会議やオリンピックでは、DDoS攻撃を含めサイバー攻撃が多数発生していたことが確認されております。また近年ハクティビストによるDDoS攻撃が世界中で頻発しており、昨今、日本の組織を対象とした攻撃も確認されているため、警戒が必要な状況と考えられます。

・想定されるセキュリティリスク

Webサイト等が閲覧できないことによりサービス提供が行えず、経済的な損失の発生や報道等により社会的な信用の失墜につながるおそれがございます。

・推奨対応

- 重要な資産やサービスの把握と優先順位付け

DDoS攻撃による被害を完全に防ぐことは難しく、また多額の費用が必要になり全ての資産を保護することが難しい場合があります。事業継続における重要性に基づいて資産の優先順位付けを行い、費用をかけて守るべき資産と一定期間のダウンタイムを許容できる資産に分類頂くことを推奨いたします。また脆弱性を利用したDDoS攻撃が行われる場合がある為、定期的なパッチの適用など基本的なセキュリティ対策を行うことで、被害を受けるリスクを下げることも可能です。 - DDoS対策製品の導入

ダウンタイムが許容できない資産やサービスについて、CDN(Contents Delivery Network)や WAF(Web Application Firewall)など、DDoS対策製品の導入を推奨いたします。ご利用中の通信事業者がDDoS対策サービスを提供している場合も多いので、必要に応じてサービスの利用をご検討ください。 - インシデント対応計画の策定

DDoS攻撃が発生した場合に備え、インシデント対応計画を策定いただくことを推奨いたします。DDoS攻撃の監視や攻撃発生時の緩和策の準備、サーバやインターネット回線が使用できない場合の代替策の確保など、対策マニュアルや業務継続計画の策定をご検討ください。

・参考

- DDoS攻撃への対策について

https://www.nisc.go.jp/pdf/press/20230501NISC_press.pdf - JPRS トピックス&コラム No.021

https://jprs.jp/related-info/guide/021.pdf

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2023年5月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230009.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年5月のセキュリティトピック

2023年4月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われる3つのトピックを紹介します。

1.ランサムウェア増加に関する注意喚起

警察庁はサイバーセキュリティ便りにて「ランサムウェア感染拡大中」と注意喚起を行いました。

・侵入経路ナンバー1はVPN機器からの侵入

警察庁の発表によれば令和四年に発生した102件のランサムウェア被害のうち侵入経路として利用された割合が最も多いのはVPN機器からの侵入で62%を占めています。

次いでリモートデスクトップからが19%、3位が不審メールからで9%となっています。

・オフラインバックアップが重要

警察庁はランサムウェアへの有効な対策としてオフラインバックアップを推奨しています。警察庁は「バックアップを取得していたにも関わらず復旧出来なかった理由」について調査をしており、この理由の72%が「暗号化されていた」ことが理由で「バックアップをとっていたにも関わらず復旧出来なかった」としています。

ネットワーク経由でのバックアップではバックアップデータ自体も暗号化されてしまい、バックアップとしての意味を為さなくなるという調査結果が公開されています。

ランサムウェア対策を考える場合にはオフラインバックアップも併せて取得することが大切です。

・これは何故重要ですか?

ランサムウェアが猛威を振るっているというのは周知の事実ですが、その侵入経路や有効な対策については様々な見解があります。警察庁は実際にあった被害を基に発表していますので、ランサムウェア対策を検討する上で重要な判断材料となります。

・対策手段

警察庁の発表に基づいた有効な対策手段は以下となります。

- VPN機器をZTNA等の外部からの不正アクセスが難しい設備に切り替えます。

- リモートデスクトップ等へのアクセスには多要素認証を実施します。

- バックアップはオフライン/オンラインで取得します。

2.名刺管理サービスを狙うソーシャル攻撃

国内大手名刺管理サービスになりすました不審な電話やメールが確認されているとして利用組織に対して注意を呼びかけました。

・これは何故重要ですか?

名刺管理サービスは利便性を考慮して一般ユーザの認証に多要素認証が設定されていないこともおおく、また一度不正アクセスが成功すると標的企業の大量の個人情報をダウンロードすることが可能になります。更にメール送信サービスなどを利用することで正規の企業ドメインから取引先に対してフィッシングメールを送信することなども可能であり、サプライチェーンへと被害が及ぶリスクがあります。

・対策手段

- 名刺管理サービスの多要素認証を有効化する

- サービス提供者を名乗る電話やメールでログインパスワードを尋ねられた場合には無視するように従業員を指導する

※上記はあくまで一例となります。顧客環境に応じて対策手段は多岐にわたります。

3.破棄ルーターの認証情報の消し忘れ

セキュリティ研究家の報告によると企業から破棄され中古市場に出回ったルーターには使用されていた設定情報消去されておらず、そのまま企業に接続可能であるとの研究結果が報告されました。

・これは何故重要ですか?

企業のネットワークで実際に利用されていたルーターには企業に接続するためのIPアドレス情報や認証情報等が登録されていることがあり、これらが悪意のある攻撃者に渡れば簡単に企業へのアクセスを許可することになります。

・対策手段

- ルーターに限らず不要になったIT資産を破棄する場合には全ての設定を消去することを徹底します。

- ネットワーク機器の接続に利用するパスワードを定期的に変更します。

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- Adobe AcrobatおよびReaderの脆弱性(APSB23-24)に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230006.html - 2023年4月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230007.html - 2023年4月Oracle製品のクリティカルパッチアップデートに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230008.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年4月のセキュリティトピック

2023年3月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われる3つのトピックを紹介します。

1.強まるAI技術への規制

昨年末からAIの実生活への応用が格段に進化を遂げAIを活用したチャットボット等や画像などの自動生成技術が急速に社会に浸透しています。一方で企業での利用においては情報漏洩や権利問題等の課題があると本トピックでも以前から取り上げていました。

■2023年2月:AI活用チャットボットによる機密情報漏洩リスク記事

- 米国 バイデン米大統領が科学技術諮問会議にて「利用者の安全を脅かす恐れもあると懸念を表明。「議会は企業の個人データ収集に厳しい制限を課す法案を可決する必要がある」と発言し、法規制の必要性を訴えました。

- イタリア データ保護当局が「膨大な個人データの収集が個人情報保護法に違反する疑いがある」として、チャットGPTの使用を一時禁止すると発表しました。

- 日本 松野博一官房長官は会見で他国がAI規制に動く中で「AIに関する動向把握に努め、何らかの対応が必要な場合には内閣府を中心に関係省庁と連携して対応する」と述べました。

AI活用は企業に大きなビジネス機会を創出することが期待されますが、各国の法規制や自社の情報漏洩リスク等にも配慮しながら活用することが求められます。

・これは何故重要ですか?

世の中で新しい技術が登場するとそのリスクが正しく評価されないまま、企業内で利用されることがあります。AI活用チャットボットはビジネスを活性化させる可能性が多々ありますが、企業内で安全に利用するためのガイドラインの策定等を検討する必要があるでしょう。

・対策手段

AI活用チャットボットへの不安を感じる企業では以下のような対策を検討することを推奨します。

- プロキシ等を利用しAI活用サービスへのアクセスを禁止します。

- 機密情報を入力しないなどのAI活用チャットボット利用に関するガイドラインを策定します。

- 事業開発等の理由でアクセスを必要とする従業員には、ガイドラインを一読したうえで利用することを義務づけます。

2.Emotet活動再開

2023年3月7日、メールを介してマルウェアの感染を拡大させるEmotetの活動再開が確認されました。Emotetは2022年11月末以降活動が確認されていませんでしたが、およそ3か月ぶりの活動再開となります。

・これは何故重要ですか?

Emotetは非常に感染力が高く、感染すると感染端末に保存されていたメールの情報やアドレス帳に登録されていた担当者名などの情報が窃取されます。自社だけでなく取引先等に対しても被害が及ぶ可能性が高くなります。

・主な侵入方法

A) マクロ付きのExcelやWordファイル、あるいはこれらをパスワード付きZipファイルとしてメールに添付する形式で配信

B) メール本文中のリンクをクリックすることで悪性なExcelやWordファイルをダウンロードしアプリケーションのインストールを装い感染する

・感染方法

攻撃ファイル開封後にマクロを有効化する操作を実行することでEmotetの感染に繋がります。

・対策手段

- メール用セキュリティソリューションの導入

- クラウドストレージによる添付ファイルの代替

- SASE等での悪性リンクのブロック

※上記はあくまで一例となります。顧客環境に応じて対策手段は多岐にわたります。

3.アジア太平洋地域で記録的なDDoS攻撃を観測

DDoS対策大手の米アカマイ社はアジア太平洋地域において過去最大となる900Gbpsの攻撃トラフィック、毎秒 1 億 5,820 万パケットの攻撃パケットを観測したと発表しました。

・これは何故重要ですか?

攻撃対象に膨大なトラフィックを送り付けてシステムを動作不能にするDDoS攻撃は年々攻撃規模の拡大が続いています。DDoS攻撃対策は多くの企業で採用されていますが、想定攻撃トラフィックの増加に耐えうるものであるか確認する必要があります。

・対策手段

- DDoS攻撃対策ソリューションの対応能力を確認し、昨今の大規模化する攻撃トラフィックに対処可能か確認します。

- 重要なIPサブネットを確認し、緩和制御が実施されていることを確認します。

- 最初の防御層として、常時オンの軽減体制で DDoS セキュリティ コントロールを展開します。

- 危機対応チームのランブックとインシデント対応計画が最新であることを確認します。

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html - 2023年3月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230005.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年3月のセキュリティトピック

2022年2月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われる3つのトピックを紹介します。

1.サイバーセキュリティ月間

例年2月1日から3月18日までは「サイバーセキュリティ月間」と位置付けられ、産学官民で連携しセキュリティ強化に取り組む期間とされています。

本年は日本だけの取り組みではなく、日米豪印の4か国(QUAD)で連携し、サイバー攻撃防止に向けた関係強化が図られています。

「サイバーセキュリティ月間」を自社のセキュリティ向上に意識を向ける期間として活用頂くことを推奨します。

2.決済システムの改ざんにより約11万人分のクレジットカード情報が漏洩

国内でECサイトを運営する企業において決済システムの情報が改ざんされ、約11万件のクレジットカード情報漏洩が発生しました。

・これは何故重要ですか?

今回の情報漏洩ではクレジットカード情報として以下の情報が流出したと公表されています。

- クレジットカード番号

- カード名義人名

- セキュリティコード

- 有効期限

クレジットカード番号や名義人といった「一部の情報のみ」であれば例え情報が盗まれたとしてもクレジットカードが不正利用されるリスクは低くなります。しかし、今回はクレジットカード決済にて必要される全ての情報がセットで流出しているため、不正利用されるリスクが高くなります。実際既に不正利用の形跡があると公表されています。

そして、本件はセキュリティ対策を検討する上でも注目すべき点があります。通常PCI-DSS等の規格に準じていればセキュリティコードはサーバー上に保管されていないのが一般的です。データベース内に保存されているデータを盗み出すSQLインジェクションではない別の攻撃が仕掛けられた可能性がある点です。

被害原因として「決済システムの改ざん」とされているためクライアントの情報入力をサイバー攻撃者に転送する「フォームジャッキング」等の攻撃が仕掛けられた可能性があります。

サーバーの保護施策としてWAF等を用いてSQLインジェクションに対する対策を実施しているケースは良く知られた対策ですが、今回の改ざんやクライアントで入力された情報を転送する攻撃に対しては、WAF等の技術ではオプションあるいは保護対象外となっていることが多く注意が必要です。

・対策手段

公開サーバーに対して改ざん対策を実施することが重要です。

- 自社のシステムやコンポーネント、Webプラグインのすべてにパッチを適用しマルウェアの侵害を受けないようにする。

- 定期的にWebコンテンツの整合性チェックをオフラインで実行し、攻撃者にページが編集されていないか確認する。

- 悪意のあるJavaScriptコードが挿入されていないかを確認する。

3.増加する検索エンジンの悪用

本トピックでも過去に取り上げた検索エンジンの広告を悪用するSEOポイズニングキャンペーンが引き続き増加傾向にあります。

・これは何故重要ですか?

検索エンジンの広告を悪用し、「正規のサイト」と誤解させ悪意のあるサイトへ誘導しようとします。多くの人々は訪問しようとするウェブサイトの正しいURLを記憶していることは稀です。

そういった場合に、「検索エンジン」を利用するという行動パターンに着目した攻撃です。訪れようとする本物そっくりのサイトが準備されていることが多く、「検索エンジンで表示されたから正しいサイト」という思い込みが働くため、ひっかかりやすいという特徴があります。

こういった検索エンジンを悪用する攻撃において以下のような攻撃が確認されています。

- 偽のログインページを表示させID/PW情報を盗難する

- 正規のソフトウェアを装いマルウェアが混入されたプログラムをダウンロードさせようとする

- AWS管理コンソールへのログイン情報を盗難する

・対策手段

- 良く利用するウェブサイト等はブックマークするように指導する

- 企業で利用するインストーラ等は共有ストレージに保管する、あるいはダウンロードリンクを明示し、検索結果に頼らないようにする

- SASE等での悪性リンクをブロックする

- 分離ブラウザを利用し危険なファイルのダウンロードやコード実行をブロックする

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2023年2月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2023/at230004.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年2月のセキュリティトピック

2022年1月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われる3つのトピックを紹介します。

1.AI活用チャットボットによる機密情報漏洩リスク

GPT-3.5という自然言語モデルを利用したAI活用チャットボットが注目を集めています。自然な文章で質問するとまるで人間と対話していると錯覚させるような流暢な文章で返信が返ってきます。その自然な言語処理能力を活かしてカスタマーサポートやFAQの回答の品質向上、記事の自動生成、サンプルコードの生成など様々な活用方法が日々議論されています。

一方でこういった技術の利用を制限する企業や団体も現れています。ニューヨークのある大学ではAI活用チャットボットに対する学内からのアクセスを禁止したと報道されています。生徒の考える能力を低下させる恐れがあること、また説得力のある言葉で回答があっても「間違っている」回答が返ってくることもあり、生徒が誤りに気づけない等の点が危惧されています。

また、AI活用チャットボットに入力した質問はAIの学習ソースとして利用される可能性もあり、入力した文章を削除することも出来ないため機密情報の漏洩リスクについて調査を開始した企業も現れています。例えば「自社の機密情報について質問したらどんな答えが返ってくるか?」と悪戯心でAI活用チャットボットに入力すると、それがAIの学習ソースとして利用され世界中の第三者の目に「回答」として公開されるリスクがあります。

・これは何故重要ですか?

世の中で新しい技術が登場するとそのリスクが正しく評価されないまま、企業内で利用されることがあります。AI活用チャットボットはビジネスを活性化させる可能性が多々ありますが、企業内で安全に利用するためのガイドラインの策定等を検討する必要があるでしょう。

・対策手段

AI活用チャットボットへの不安を感じる企業では以下のような対策を検討することを推奨します。

- プロキシ等を利用しAI活用チャットボットへのアクセスを禁止します。

- 機密情報を入力しないなどのAI活用チャットボット利用に関するガイドラインを策定します。

- 事業開発等の理由でアクセスを必要とする従業員には、ガイドラインを一読したうえで利用することを義務づけます。

2.米国通信事業者のAPIを悪用し3700万件の個人情報漏洩

米国の通信事業者がAPIを介して3700万件の個人情報漏洩被害にあったと公表しました。

・これは何故重要ですか?

今回の攻撃に利用されたAPIを悪用する攻撃手段は今後増加が予想される攻撃手法の一つです。

情報漏洩に悪用される攻撃方法として一般な攻撃手法は公開されているウェブサーバの脆弱性を悪用する手法です。こういったウェブアプリケーションの保護としてWAF等が導入されているのは珍しいことではありません。

しかし、今回の攻撃に利用されたのはAPIであり、WAF等の技術ではAPI保護機能はオプションあるいは保護対象外となっていることが多く注意が必要です。API保護を専門とする対策技術の企業導入率は低く、サイバー攻撃者にとっては「狙い目」と考えられている攻撃対象領域の一つです。今後APIに対する攻撃が増加すれば多くの企業が被害にあう可能性が高まります。

・対策手段

- API保護ソリューションを導入。

- APIゲートウェイを利用し、APIの利用経路を特定し。

- WAAP( Web Application and API Protection )を導入する。

WAAPとはWAFやDDoS対策といった従来から存在するウェブサーバ保護技術に加えてBot対策やAPI保護も組み入れた次世代のウェブサーバ保護技術です。 - 侵入テストを実施し、脆弱なAPIを特定します。

API保護を計画する上で重要な点は「APIの利用状況を正しく認識する」ことが挙げられます。外部からのデータ入手が可能なAPIが企業内にどの程度存在し、悪用される脆弱性が含んでいるかを調査することを推奨します。

3.個人情報保護委員会が設立後初の刑事告発を実施

本人の同意なく破産者の氏名、住所などの個人情報をインターネット上に掲載しているウェブサイトを政府の個人情報保護委員会が刑事告発しました。

・これは何故重要ですか?

個人情報保護委員会は2016年に発足しましたが、同委員会が刑事告発に至ったのは設立後初の事例となります。

本件は破産者情報という官報に掲載された「公開情報」を利用したものでしたが、「公開情報」であっても本人に同意を得ていないと考えられること、インターネット上に公開されている地図データと紐付けられる形で表示されており、違法又は不当な行為を助長し、又は誘発するおそれがある等の観点から刑事告発という厳しい処置へと至りました。

個人情報保護法は3年ごとに見直しがなされており改正を重ねるごとに罰則が厳しくなる傾向にあります。企業におかれましてもデータ利活用等の観点から個人情報の活用は検討されることと思われますが、取り扱いの際には適切に取り扱い、保護が出来ているか確認することを推奨します。

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- 2023年1月Oracle製品のクリティカルパッチアップデートに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230003.html

- 2023年1月マイクロソフトセキュリティ更新プログラムに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230002.html

- Adobe AcrobatおよびReaderの脆弱性(APSB23-01)に関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2023/at230001.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2023年1月のセキュリティトピック

2022年12月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われる3つのトピックを紹介します。

1.SSL-VPN製品に関する深刻な脆弱性

国内市場でも大きなシェアを持つSSL-VPN製品に危険な脆弱性の存在が確認されました。CVE-2022-42475に分類され、本脆弱性は遠隔から認証不要で不正なリクエストをSSL-VPN装置に送信することで不正なコマンドを実行することが可能になります。

既に本脆弱性が悪用されていることが確認されており、速やかにバージョンアップ等の対策を取ることを推奨します。

・これは何故重要ですか?

本脆弱性はインターネットから不正なパケットを送信することで不正な操作が成立します。一般的にSSL-VPN装置はインターネットから直接通信可能な位置に設置されているため攻撃を仕掛けられる可能性が高くなります。

また、日本国内のランサムウェアの侵入経路としてVPN装置の脆弱性利用が最も多い傾向があります。SSL-VPNに対する今回のような脆弱性が公開されると本攻撃を悪用可能なSSL-VPNを検索する行為が増加するため、該当製品を利用されているお客様は早急に対策を進めることを推奨します。

・対策手段

- 利用中のSSL-VPN製品が脆弱性の影響を受けるか、製品およびバージョンなどの利用状況を確認する

- 脆弱性の影響を受ける場合、メーカーが提供している情報をもとに対策を実施する

※上記はあくまで一例となります。顧客環境に応じて対策手段は多岐にわたります。

2.EU、NIS2指令の採択を決定

欧州連合官報(OJEU)は2022年12月27日、EU全域で高い共通レベルのサイバーセキュリティを確保するための措置NIS2指令を採択すると発表しました。

NIS2指令は、2016年に成立した「ネットワークと情報システムのセキュリティに関する指令(NIS指令)」を改定し、対象分野を拡大しサイバーセキュリティのリスク管理対策と報告義務の枠組みを提供するものです。さらに、NIS2指令は、サイバーセキュリティの要件と各EU加盟国におけるサイバーセキュリティ対策の実施を調和させることを目指しています。

NIS2指令は官報掲載から20日後に発効する予定です。EU加盟国はその後21ヶ月以内に同指令を国内法に反映させる必要があります。

また、NIS2指令の規制対象となる企業はそれまでの間にセキュリティ体制を整備する必要があります。違反企業に対しては制裁金が課せられるようになります。

・これは何故重要ですか?

欧州でビジネスを営み、NIS2指令で指定された業種に分類される企業はNIS2指令の求めるセキュリティ体制を整える必要があります。これに違反した場合には巨額の制裁金を課せられるリスクがあります。

- 不可欠な主体(Essential Entity):違反企業に対しては1000万ユーロ、または全世界年間売上高の2%の制裁金が課せられます。

- 重要な主体(Important Entity):違反企業に対しては700万ユーロ、または全世界年間売上高の1.4%の制裁金が課せられます。

3.詐欺メールで食品を盗む攻撃

米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)は「食品の窃取」を目的としたビジネスメール詐欺についてアラートを公開しました。

・これは何故重要ですか?

相手を騙すために送信される「詐欺メール」自体は最もメジャーなサイバー攻撃手法ですが、その大半は「電子マネー」を盗む目的であることが一般的です。今回の警告は「食品」という物品の盗難を目的としているのが新しい点となります。

サイバー攻撃者は正規の従業員になりすまし、食品を注文させます。被害企業は注文に応じ商品を発送しますが、サイバー攻撃者が代金を支払うことはありません。

一般的に「詐欺メールの訓練」は偽サイトへの誘導や不正送金を想定した訓練となっており、このような「物品」を対象とした訓練が行われていることは少なく、誤って正規の注文と判断してしまうリスクがあります。

・対策手段

「詐欺メール対策」は従業員に対する訓練とシステム的な対応の二つの側面での対策が重要です。以下のような対策を取り入れることを推奨します。

- 定期的に詐欺メール訓練を実施する。

- SPF、 DKIM、DMARC 認証を有効化し、電子メール認証を強化します。

- 悪質なメールをブロックするフィッシング対策やなりすまし防止のセキュリティ機能を有効化する。

- すべてのメールアカウントで多要素認証を有効にする。

- 外部アドレスへの電子メールの自動転送を禁止する。

- 会社のメールサーバーの設定や特定のアカウントのカスタムルールが変更されていないか監視する。

- POP、IMAP、SMTP1 など、多要素認証の回避に使用可能なレガシー電子メールプロトコルを禁止する。

- メールボックスのログインと設定の変更がログに記録され、少なくとも90日間保持されることを確認する。

- 海外からのログインなど、不審な動きに対するアラートを有効にする。

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- FortiOSのヒープベースのバッファーオーバーフローの脆弱性(CVE-2022-42475)に関する注意喚起 (更新)

https://www.jpcert.or.jp/at/2022/at220032.html

- Citrix ADCおよびCitrix Gatewayの脆弱性(CVE-2022-27518)に関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2022/at220033.html

- 2022年12月マイクロソフトセキュリティ更新プログラムに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2022/at220034.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。

■2022年11月のセキュリティトピック

2022年11月に報道されたセキュリティインシデントから、組織におけるセキュリティ対策を検討される方々に重要と思われる3つのトピックを紹介します。

1.活動を再開したEmotet

2022年7月頃から国内での感染活動が停止していましたが、2022年11月から再び国内でもEmotetの感染が確認されるようになりました。基本的な攻撃手口に変化はなく、主要な攻撃侵入経路はメールとなっています。メールの添付ファイルや本文中のリンククリックを用いて感染を狙います。

・これは何故重要ですか?

Emotetは非常に感染力が高く、感染すると感染端末に保存されていたメールの情報やアドレス帳に登録されていた担当者名などの情報が窃取されます。自社だけでなく取引先等に対しても被害が及ぶ可能性が高くなります。

・主な侵入方法

A) マクロ付きのExcelやWordファイル、あるいはこれらをパスワード付きZipファイルとしてメールに添付する形式で配信

B) メール本文中のリンクをクリックすることで悪性なExcelやWordファイルをダウンロードしアプリケーションのインストールを装い感染する

・感染方法

- 攻撃ファイル開封後にマクロを有効化する操作を実行することでEmotetの感染に繋がります

・対策手段

- メール用セキュリティソリューションの導入

- クラウドストレージによる添付ファイルの代替

- SASE等での悪性リンクのブロック

※上記はあくまで一例となります。顧客環境に応じて対策手段は多岐にわたります。

2.在宅勤務者を狙うSEOポイズニングキャンペーン

2022年10月19日、国内の大手切符予約サービスを装うフィッシングサイト(偽サイト)が検索結果ページのトップに表示される事態が発生しました。知名度の高いサービスが利用されたことで国内でも盛んに取り上げられました。

一般の方々が特定の情報を検索するために「検索エンジン」を利用することに着目し、その「検索エンジン」の検索結果を用いて不正なサイトに誘導するSEOポイズニングキャンペーンと呼ばれる攻撃手法となります。

・これは何故重要ですか?

マルウェアをダウンロードさせたり、認証情報を不正に取得するために「検索エンジン」が誘導手段として利用される古くからある攻撃ですが、昨今再び攻撃手法として報道が目立つようになってきています。

特に海外ではSEOポイズニングキャンペーンを利用して認知度の高いオンラインビデオ会議サービス等のインストーラを検索しているユーザーを対象とした不正サイトを準備し著名オンラインビデオ会議のインストーラを装いマルウェアを混入させるような攻撃が確認されています。

在宅勤務者が新規にこのようなツールを自宅でインストールする行動を想定し、メール添付ではなく検索エンジンが利用されていると推測されます。

・対策手段

- 良く利用するウェブサイト等はブックマークするように指導する

- 企業で利用するインストーラ等は共有ストレージに保管する、あるいはダウンロードリンクを明示し、検索結果に頼らないようにする

- SASE等での悪性リンクのブロック

3.インフラ系企業を狙う高度な標的型攻撃

警察庁サイバー警察局は、日本国内の学術関係者、シンクタンク研究員、報道関係者等に対し、講演依頼や取材依頼等を装い不正なプログラム(マルウェア)を実行させる「高度な標的型攻撃」の存在について注意を呼びかけました。

・これは何故重要ですか?

相手を騙すために送信される「詐欺メール」自体は最もメジャーなサイバー攻撃手法ですが、その大半は「ばらまき型」であり、詐欺メール用のテンプレートを入手したメールアドレスに一斉に送信するというものです。この「ばらまき型」の利点は低コストで「詐欺メール」を送付可能で、ある程度ひっかかる人が居るということです。

今回の「高度な標的型攻撃」は「詐欺メール」を利用する点は同じですが、対象人物像を調査し、その「標的」がクリックや開封しやすいように工夫する点が異なります。通常このような攻撃は高コストとなるため「明確な目的意識」を持つサイバー攻撃者が仕掛けるものとなります。このような「高度な標的型攻撃」を仕掛けるサイバー攻撃者は国家による支援を受けている可能性が高く、目的を達成するまで執拗に手段を変えて攻撃を仕掛けてくることが考えられますので、警戒が必要です。

・日本だけではなく他国でも攻撃が確認

エネルギー関連企業に関するサイバー攻撃が活発化しているとの報告が複数のセキュリティベンダーからアナウンスされています。米国大手ソフトメーカは2005年以降に製造中止となったウェブサーバーに影響を与える脆弱性が発見され、エネルギー分野の組織を標的として侵害するために使用されていると発表しています。

また、脅威インテリジェンス企業のRecorded FutureもRedEchoと名付けられた国家に支援されたと推測されるサイバー攻撃集団がインドのエネルギー企業に対してサイバー攻撃キャンペーンを実施していると報告しています。

エネルギー関連企業におかれましては、より一層の監視強化、セキュリティ対策強化、そしてサプライチェーン含めた従業員への注意喚起を実施頂くことを推奨致します。

■JPCERTコーディネーションセンター(JPCERT/CC)注意喚起

- OpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)に関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2022/at220030.html

- マルウェアEmotetの感染再拡大に関する注意喚起 (更新)

https://www.jpcert.or.jp/at/2022/at220006.html

- 2022年11月マイクロソフトセキュリティ更新プログラムに関する注意喚起 (公開)

https://www.jpcert.or.jp/at/2022/at220031.html

企業システムは、オンプレとクラウドが同居するハイブリッドクラウド、複数のクラウドから成るマルチクラウド構成、仮想化、コンテナ化などにより複雑化しており、運用、監視、管理のためのシステムも同様に増え続けています。

セキュリティに不安、システム運用、監視、管理についてお悩みを解決する手段はCTC までご相談ください。