脆弱性管理、診断|知る×学ぶ

脅威・脆弱性への即応方法とは|攻撃対象領域の拡大を未然に防ぐ

テレワークなどの働き方の改革やデジタルトランスフォーメーション(以下、DX)の実現に向け、仮想デスクトップ環境やVPN環境の増強など、企業におけるIT投資は増加傾向にあります。

ここで重要になるのが、システムに内在する脆弱性のリスクを正しく把握し、過不足のない取り組みを行うことです。

脆弱性を把握せずにシステムの拡張を行えば、同時に攻撃対象領域(アタックサーフェス)が拡大し、攻撃者は死角となる脆弱性を狙って攻撃を仕掛けてくるでしょう。

しかし、システムの脆弱性を把握・対応するためには高度なセキュリティの知見が必要となりますが、国内企業ではセキュリティ人材が不足しています。

そこで本記事では、システムの脆弱性を狙うサイバー攻撃の脅威とセキュリティ人材不足に悩む方に向け、脆弱性問題に即応して継続的にリスクを抑えるための方法についてご解説します。

▼ 目次

・コロナ禍を境に変貌を遂げた企業システム

・VPN装置の脆弱性を突いたサイバー攻撃

・数字でも裏付けられているVPNからの侵入増加

・システム拡張に伴い拡大する攻撃対象の領域と脆弱性の把握

・人材不足のなか、脆弱性問題に即応して継続的にリスクを抑える方法

1. コロナ禍を境に変貌を遂げた企業システム

クラウドサービスやモバイルの活用が広がることで、企業システムの形態は急速な勢いで変化を続けています。

情報システム部門が把握しきれていない「シャドーIT」が存在するケースも、決して珍しくはありません。

このような状況は、コロナ禍におけるリモートワークの拡大によって、さらに後押しされる結果となりました。

そこに付け入るサイバー攻撃も増えています。

例えば、テレワークを行う社員の増大に対応するため、この1~2年の間に仮想デスクトップを導入、或いはVPN環境を増強した企業は、決して少なくありません。

新規導入、増強したシステムの脆弱性を、きちんと把握できているでしょうか。

自信をもって「はい」といえるIT担当者は、決して多いとは言えないはずです。

2. VPN装置の脆弱性を突いたサイバー攻撃

VPNの増強によってサイバー攻撃の被害を被った事例のうち、多くの人にとってまだ記憶に新しいものの1つが、2020年11月に発覚した国内著名ゲーム会社のケースではないでしょうか。

これは「Ragnar Locker」を名乗るサイバー犯罪集団が仕掛けたランサムウェアによる攻撃であり、専門メディアのみならず一般メディアでも報道されたため、多くの人々を震撼させました。

その経緯を振り返ると、以下のようになります。

- 同社の米国現地法人が、コロナ禍に伴うリモートワークで増大したネットワーク負荷に対応するため、それまで倉庫で眠っていた旧型のVPN装置を、緊急避難的に社内ネットワークに接続

- このVPN装置には、よく知られた脆弱性があり、そのことをサイバー犯罪集団が察知

- サイバー犯罪集団は、このVPN装置の脆弱性を悪用してランサムウェアを送り込む

- 同社の米国と国内の一部の機器がランサムウェアに感染

- データが暗号化

- サイバー犯罪集団が暗号化解除を条件に、身代金要求の脅迫を実行

さらに被害を深刻化した理由は、データを暗号しただけではなく、個人情報の漏洩も確認されたことです。

サイバー犯罪集団はこの漏洩したデータに関しても「身代金を支払わなければ公開する」と恐喝。

このように、データ暗号化と漏洩で二重に恐喝を行う手法は「ダブルエクストーション(二重恐喝)」と呼ばれており、この1~2年で増えていると指摘されています。

3. 数字でも裏付けられているVPNからの侵入増加

前述した被害事例は、決して他人事ではありません。

日本企業のシステムではセキュリティ確保のため、現在でも「自社データセンターを介してクラウドサービスに接続する」といった形態が多く存在します。

社外からクラウドサービスにアクセスする場合も、いったんVPNで自社データセンターを経由し、そこからクラウドサービスにアクセスしているのです。

このような形態のシステムでは、リモートワークの拡大によってVPNの負荷が大幅に増大し、VPN装置の増強が余儀なくされています。

増強のために追加したVPN装置に脆弱性があれば、同じような被害を受ける危険性があります。

実際にこのような被害が増えていることは、警察庁が2021年9月に発表した「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_kami_cyber_jousei.pdf)」からも伺えます。

これによれば、2020年下半期に21件だった被害報告件数は、2021年上半期には61件と3倍近くにまで増大しており、そのうち半数以上がVPN機器からの侵入だったといいます。

また「ダブルエクストーション」の被害も、全体の8割を占めています。

つまり前述の被害パターンは、すでに一般的なものになっているのです。

4. システム拡張に伴い拡大する攻撃対象の領域と脆弱性の把握

もちろんコロナ禍で増強・追加されたインフラは、VPN装置やリモートデスクトップだけではないはずです。

従業員が自宅で使用するPCやその周辺機器、新たなモバイルデバイス、リモートアクセスのための新たな仕組み、各種クラウドサービスと連携するためのゲートウェイなどが追加されたケースも少なくないはずです。

このようにシステムの拡張や構成変化に伴い攻撃対象領域(アタックサーフェス)も拡大し、新たな脆弱性が生じる危険性があります。

また、システムを構成する機器やソフトウェアが増えれば、それらの脆弱性に関する情報を継続的に収集して新たな脆弱性が発見された時に、いち早く適切な対応を行うことも求められます。

新たな脆弱性が発見されてから脆弱性コードが作り出されるまでの期間は、約半数が14日以内だということがわかっています。

それよりも早いタイミングで手を打たなければ、攻撃の被害を受ける危険性が高くなります。

しかし、変化し続けるシステム構成の詳細と、それらが内包する脆弱性を継続的に把握し続けることは、決して簡単ではありません。

特にこれからは、情報システム部門の人的リソースをDXに投入してほしいという要求が高まっていきます。

そのような状況の中、セキュリティのためとは言え、システムの運用保守に多くの人員を張り付けておくことは、現実的ではありません。

しかも、中小・中堅企業の場合には、十分なスキルを持つセキュリティ人材を確保することすら、困難かもしれないのです。

5. 人材不足のなか、脆弱性問題に即応して継続的にリスクを抑える方法

脆弱性問題に即応できる人材の育成にはコストと時間がかかりますし、発見は困難を極めます。

そこで人材不足を解消する方法が、社外の人的リソースの活用です。

脆弱性管理をセキュリティ専門家によるサービスにアウトソースし、さらにシステム構成や利用機器に関しても情報を共有しておくのです。

伊藤忠テクノソリュ―ションズ(以下、CTC)は、脆弱性問題に即応できるサービス「脅威・脆弱性マネジメントサービス」を提供しています。

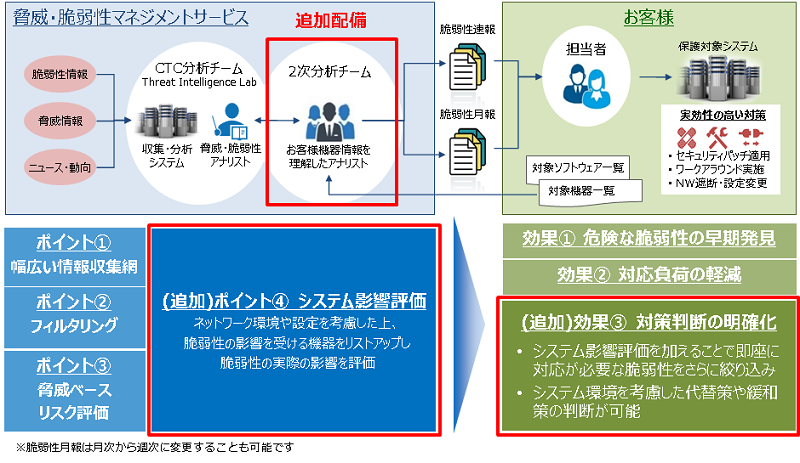

図 1. 脅威・脆弱性マネジメントサービス概要図(Advancedプラン)

脅威・脆弱性マネジメントサービスでは、CTCの分析チームが脆弱性に関する情報収集や分析を行い、お客様が利用しているソフトウェア一覧と突き合わせた上で不要な情報をフィルタリングし、脅威・脆弱性アナリストが脅威ベースリスクを評価します。

これに加えて、お客様の機器情報を熟知したアナリストが2次分析を実施し、脆弱性速報と脆弱性月報を提出します。

つまり、単に脆弱性に関する最新情報をトラッキングして報告するだけではなく、お客様のシステム構成を理解した上で、最適な対策を提案できるのです。

脅威・脆弱性マネジメントサービスによってユーザー企業は、危険な脆弱性の早期発見や対応負荷の軽減はもちろんのこと、即座に対応が必要な脆弱性の絞り込みや、脆弱性対策がシステム環境に与える影響の評価、さらにその影響に配慮した代替策や緩和策などの立案も容易になります。

当サービスは、脆弱性を突いた「ゼロデイ攻撃」や「Nデイ攻撃」に対しても効果的であることが、実績から証明されています。

ゼロデイ攻撃に関する概要解説については、以下よりご欄いただけます。

Nデイ攻撃に関する概要解説については、以下よりご欄いただけます。

さらに、CTCテクノロジー株式会社(以下、CTCT)と保守契約を締結しているお客様の場合、CTCの「脅威・脆弱性マネジメントサービス」のレポートにもとづいて、セキュリティ修正プログラムの適用をCTCTの保守担当者にお任せいただくことも可能です。

つまり、「脅威・脆弱性マネジメントサービス」の「Advancedプラン」とCTCTの保守サービスを併用いただくと、「脆弱性の情報収集・分析」と「セキュリティ修正プログラムの適用」に関する支援をワンストップで得られるため、変化し続けるシステム環境においても、脆弱性がもたらすリスクを継続的に抑え続けることが容易となります。

脅威・脆弱性マネジメントサービスには「Advancedプラン」の他に「Basicプラン」もあります。

当サービスの詳細を解説する資料については、以下よりご欄いただけます。

まとめ

当記事で述べたポイントをまとめると、以下のようになります。

- コロナ禍のリモートワーク拡大に伴いVPN装置などの増強が行われており、増強されたシステムの脆弱性を狙った攻撃が増えている

- 警察庁のデータでも、サイバー攻撃の被害報告は今年に入って3倍になっており、そのうちの半数がVPN機器を起点とした侵入経路になっている

- サイバー攻撃の被害を回避するには、変化し続ける企業システムの脆弱性の把握と、脆弱性に対して過不足なく対応することが重要

- 脆弱性の管理と対応には、専門的な知識が必要なうえに、人的負担も大きい

- セキュリティ人材の不足を補うには、セキュリティ専門家へのアウトソースが効果的

- CTCが提供する「脅威・脆弱性マネジメントサービス(Advancedプラン)では、お客様のシステムを熟知したチームが、最適化された脆弱性情報の提供と対策の提案を実施する

- お客様システムの保守サービスを提供するCTCTのサービスを併用することで、セキュリティ修正プログラムの適用までワンストップで対応できる

コロナ禍が収まった後も、企業システムは変化を絶えません。

デジタルトランスフォーメーションが本格化することで、その変化のスピードもかつてないほどに高まっていくはずです。

新しく導入するシステムに潜む危険性の高い脆弱性の早期発見は、ビジネスリスクを抑える結果に繋がります。

人材不足により脆弱性の管理と対応に取り組めていない場合は、まずはCTCの「脅威・脆弱性マネジメントサービス」の詳細をご確認ください。