技術・機能解説、ノウハウ|脆弱性管理、診断脆弱性管理、診断|知る×学ぶ

セキュリティ脅威と動向|激動の2020年上半期を振り返る

伊藤忠テクノソリューションズ(以下、CTC)のサイバーセキュリティサービス部では、さまざまな顧客に向けてセキュリティ対策の提案や導入ソリューションの提供にプロフェッショナルサービスをデリバリーしている。

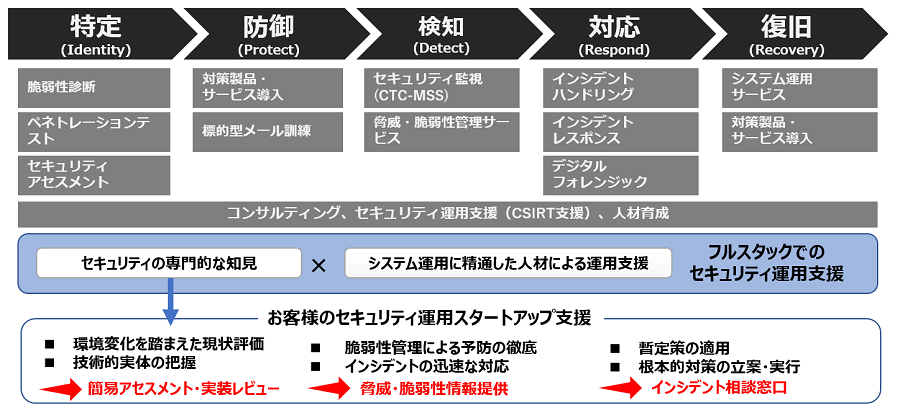

NISTのサイバーセキュリティフレームワークを元にどのようなサービスが提供されているのか、そのポートフォリオが図のようになる。

図 1. サイバーセキュリティサービス ポートフォリオ

サイバーセキュリティサービス部を率いる 部長 伊藤英二は「CTCのサイバーセキュリティは、各種セキュリティベンダーからも高く評価され、最近ではテレワークのためのセキュリティ診断なども実施しています」と取り組みに触れる。

▼目次

・2020年上半期に発生したセキュリティ脅威の数々

・なぜ脆弱性を狙われた被害は減らないのか?

・CTCが提供できるセキュリティサービス

1. 2020年上半期に発生したセキュリティ脅威の数々

2020年の上半期に発生したセキュリティの脅威や動向について、同部 部長代行 大谷誠司が振り返った。

サイバーセキュリティ領域におけるリスク分析やインシデントレスポンスなどに従事する大谷は、「情報セキュリティ10大脅威2020」(IPA 独立行政法人 情報処理推進機構;https://www.ipa.go.jp/security/vuln/10threats2020.html)の中で7項目がサイバーセキュリティ領域に位置し、その中でも特にビジネスメール詐欺やランサムウェア被害にDDOS攻撃などが深刻な被害をもたらしていると話す。

「2020年上半期には、マルウェアのEmotetによる大規模な拡散攻撃が発生した」と振り返り、同様のランサムウェアによる被害は米国だけでも70以上の州政府や地方自治体などに及び、2019年の調査では1件あたり数十万から50万ドル(約5,500万円)の身代金を支払っていた。「2020年上半期は、ランサムウェアによる高額な身代金を狙った攻撃が増えてきている」と大谷は分析する。

同様に、DDoS攻撃を示唆して仮想通過を要求する攻撃も増えている。具体的には、DDoS攻撃でサイトのサービスを停止させ、5日以内に仮想通過を支払わなければさらに攻撃すると脅すケースもあった。

一方、BECと呼ばれるビジネスメール詐欺では、「日本に特化したメール詐欺が増えている」と大谷は指摘する。

例えば、攻撃者の日本語の使い方が自然なものになってきて、入念な事前準備が行われた攻撃や、巧妙な詐欺のシナリオなどが伺い知れるという。

JPCERT/CCの調査によれば、取引先との請求書を偽装したメールが約75%で、そのファイル形式は90%がPDFになる。

テレワークが拡がる中、請求書の電子化が進むと、詐欺への気づきも得にくい状況になることがあるだろう。

この他にも、環境の変化で見落とされている脅威の中には、VPN接続の脆弱性を狙ったパスワード情報などの窃取がある。

具体的な攻撃では、2019年4月24日に公開された修正パッチを適応していないVPN接続が狙われ、攻撃の多さからUS-CERTでは一年後にあたる2020年4月16日に注意喚起を発行した。

大谷は「テレワークの加速により、古いVPN機器を接続したり、これまで閉じていた回線をつなげたりして、被害が発生しているのではないか」と推測する。

その他にも、機器やシステムの脆弱性が狙われて、システム停止や情報漏えいなどの被害につながっている。

2. なぜ脆弱性を狙われた被害は減らないのか?

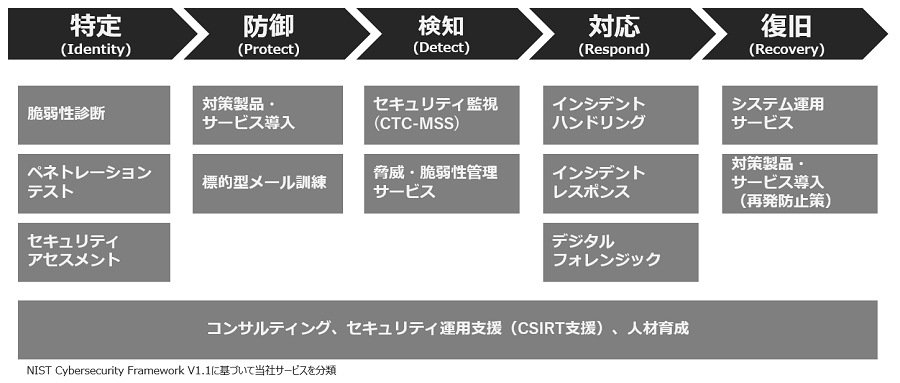

サイバーセキュリティの脅威に対してどのような対策が施されてきたのか、年表を作成すると以下の様になる。

図 2. セキュリティ対策トレンド(当社独自調べ)

伊藤は数々の対策が出てきている中で、「脆弱性を狙われた被害は減っていない」ことに「隙」として、以下の3点をあげる。

図 3. 隙はどこにから生まれるのか?

こうした「隙」は、以前から指摘されてきたもので、最新のセキュリティ製品の導入や、MSSにより重要アラートをブロックする体制などを整えている企業も多い。

しかし、伊藤が実際に対応したインシデントの中には、最新のセキュリティ製品を使っていても、導入時のスキル不足による設定ミスという「隙」が生まれた例もあるという。

また、大量に通知される検知イベントを読み解けない、必要なパッチを適用できていない、といった問題も起きている。

さらに、MSSを導入していてもアカウント管理がずさん、脆弱性の管理が徹底されていないといった現状もあった。

こうした事故の背景には「適切なアドバイスを得られるパートナーがいないことに原因がある」と伊藤は分析する。

3. CTCが提供できるセキュリティサービス

大谷は「CTCでは、セキュリティの専門的な知見とシステム運用に精通した人材による運用支援を組み合わせたフルスタックでのセキュリティ運用支援を提供しています」とセキュリティサービスを紹介する。

CTCではインシデントの特定から復旧に至るまでの一連の流れをフルスタックで支援する。

一方で、顧客はセキュリティの専門的な知見がなくて、どのように取り組めばいいのか苦労している。こうした課題に対して、CTCでは、スタートアップ支援も提供している。

図 4. セキュリティ運用スタートアップ支援

スタートアップ支援を活用すれば、セキュリティ対策を小さなところからスタートできるメリットがある。

スタートアップ支援の事例の中に製造業での成功例がある。

その企業では脆弱性の情報収集や分析の頻度が担当者任せで、セキュリティ運用のリソース・人材が不足し、サイバー攻撃に備えた事前の防御ができない状態だった。

そこで、脅威・脆弱性情報を提供するCTCのスタートアップ支援により、優先度をつけた対処が可能になり、専門家へのアウトソーシングによるリソース・人材不足を解決した。

別の事例ではCSIRTを立ち上げてもノウハウが不足していて、インシデント発生時の動きに不安を感じ、セキュリティ要員の教育に課題を抱えていた企業に対して、CTCはインシデント相談窓口と簡易アセスメントに設計レビューを提供した。

その結果、サイバー攻撃が発生したときに適切な初動対応ができる体制が整い、今後の改善や強化に向けた指針も策定され、自社要員のスキルアップや役割の明確化も実現したという。

さいごに

伊藤はこれまでのフルスタックのセキュリティ運用支援に加えて、「お客様のセキュリティ運用スタートアップ支援の提供によって、3つの『隙』に対する改善につなげていきたい」と締めくくった。