よくあるお悩みやご質問|セキュリティ監視・運用・診断

いま改めて「特権ID管理」を考える 【前編】~不適切な特権ID管理がもたらす数々のリスク~

「境界型モデル」から「ゼロトラストモデル」とシフトしつつある組織のセキュリティ。すでに多くの企業や組織がゼロトラストセキュリティの実現に向けて動き出していますが、ここで忘れてはならないのが「IDの適切な管理」です。

そこでIDの中でも「特権ID管理」について、伊藤忠テクノソリューションズ サイバーセキュリティサービス部 ソリューション課の佐野 有輝が、前後編2回にわたって解説します。

後編記事へのリンクは、ページ下部にリンクを設定しています。

前編となる今回のテーマは、不適切な特権ID管理がもたらすリスク、特権ID管理の重要性がご理解いただけるはずです。

▼ 目次 1.テレワークやDXが後押しする「ゼロトラストモデル」へのシフト 2.ゼロトラストモデルに欠かせない特権IDの適切な管理 3.ランサムウェアや標的型攻撃でも重要な意味を持つ特権ID 4.特権IDを虎視眈々と狙う攻撃者 5.まとめ

1.テレワークやDXが後押しする「ゼロトラストモデル」へのシフト

ランサムウェア等のサイバー攻撃を受けて機会損失や金銭的損害を受ける危険性は、全ての企業に共通するリスクになっています。

実際にサイバー攻撃による被害は連日のように報じられており、そのターゲットになった企業も大企業だけではなく、中堅・中小企業へと広がっています。

その一方で、この2年余りの間にテレワークやクラウド活用が急速に拡大したことにより、セキュリティの考え方も大きく変わってきました。

従来のセキュリティの基本的な考え方は「境界型セキュリティ」と呼ばれるものでした。これはネットワークを企業(組織)内部と外部(インターネット)に分け、その境界で防御するというものです。

しかし、従業員が在宅勤務など社外で仕事をすることが一般化した現在ではこの方法では十分な安全性を確保できません。社外からクラウドサービスを使う場合には、ユーザーとサービスの両方が社内ネットワークの外側にあるため、境界で防御するという考え方が適用しづらくなるのです。

この問題を解決するために適しているのが「ゼロトラストモデル」というセキュリティの考え方です。これはその名が示す通り、企業ネットワークの内側であろうとあらゆるものを信用せず、何らかのアクションが発生するたびにその正当性を確認する、というものです。

例えばユーザーがクラウドサービスを使う場合には、ユーザーのIDは適正なものなのか、使っているデバイスは許可されたものなのか、使おうとしているサービスはそのユーザーが使ってもいいものなのか、といったことを必ず確認し、適正である場合にのみアクセスを許可した上で、そこで行われたユーザー行動をログに残す、といったことが求められています。

2.ゼロトラストモデルに欠かせない特権IDの適切な管理

ゼロトラストモデルが提唱されてから既に10年以上が経過しており、ここ数年はメディアに登場することも増えているため、ご存じの方も多いと思います。

多くの方はゼロトラストモデルを実現するためにEDR(Endpoint Detection and Response)などによるエンドポイントセキュリティの強化、SASEなどによるクラウド型ネットワークセキュリティの実現、クラウド上のデータやサービスを保護するセキュリティの導入、を挙げるのではないでしょうか。

しかし、これらだけでは十分ではありません。忘れてはならないのが、IDの管理をどのように行うかです。

ゼロトラストモデルでは、ユーザーをIDによって識別します。そのためIDを使っている人が「本当に正当なユーザーであること」の保証が極めて重要になります。IDそのものが正当なものでも、IDを使っているユーザー(人物)が想定されたユーザーではない場合には不正アクセスになってしまいます。

この問題を解決するため、現在では多くのサービスが多要素認証や生体認証による本人確認を導入しています。

IDの中でもより大きな権限を持つ特権IDの管理は、このような方法だけでは十分ではありません。そもそも特権IDは、特定の人に紐づけられていないケースが一般的です。

つまり複数の人によって使われる「共有アカウント(ID)」の性格を持っているのです。多くの担当者がアカウントの情報を共有している場合、ログからはどの人物が作業を行ったのかが不明確になるだけでなく、不正利用やマルウェア感染によりアカウント情報が流出するリスクも高まります。

3.ランサムウェアや標的型攻撃でも重要な意味を持つ特権ID

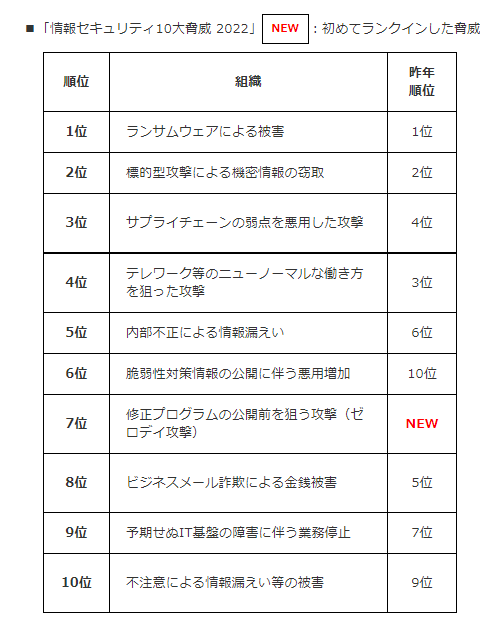

ここで改めて「情報セキュリティ10大脅威 2022」組織向け脅威の上位を見てみましょう。

第1位は「ランサムウェアによる被害」、第2位は「標的型攻撃による機密情報の窃取」となっています。実は特権IDの不適切な管理は、これらトップ2の脅威にも大きく関連しています。

最近のランサムウェア攻撃のほぼ全てが特権昇格を行っています。例えば2022年2月に米連邦捜査局(FBI)が警鐘を鳴らした※2「LockBit 2.0」も、このようなランサムウェアの1つです。

LockBitはターゲットとなる組織のネットワークに侵入すると、ラテラルムーブメント(横移動による感染拡大)を行って利用可能なアクセス権を調べ、攻撃が可能なレベルのアクセス権を入手します。

その後、感染したデバイスの情報を収集し、あらゆるデータを暗号化します。2021年7月に追加された機能ではActive Directoryを乗っ取り、そのグループポリシーを悪用して、Windowsドメインに属するあらゆるデバイスの暗号化を行っていることもわかっています。

最近では、多くの企業が利用しているクラウドサービスであるアマゾン ウェブ サービス(AWS)のアクセスキーが漏洩し、不正アクセスされるという事件も増えています。アクセスキーも特権IDの一種であり、これが漏洩すれば巨額の損害が発生する危険性があります。

4.特権IDを虎視眈々と狙う攻撃者

このように、ランサムウェアの悪用や標的攻撃を行う攻撃者は、虎視眈々と特権IDを狙っています。いったん特権IDを入手してしまえば、そのシステム内であらゆることが無制限に行えるようになるからです。

情報の不正取得はもちろんのこと、全情報の暗号化や削除、ログの改ざん等も、自由自在です。

ここまでの話で、特権IDの管理がいかに重要なのか、ということがご理解いただけたかと思います。

次回は、多くの企業や組織における特権ID管理の実態とその問題点、理想的な特権ID管理を実現するには何が必要なのか、といったことをお話した上で、その具体的な運用イメージをご紹介したいと思います。

5.まとめ

本記事のポイントをまとめると以下のようになります。

- テレワークやDXによって、セキュリティモデルは「境界型」から「ゼロトラスト」へとシフトしつつある

- ゼロトラストモデルの実現には、エンドポイントのセキュリティ強化やSASEなどによるクラウド型セキュリティの実現だけではなく、IDの適切な管理も重要になる

- ランサムウェア攻撃や標的型攻撃においても、特権IDの管理は重要な意味を持っている。

佐野の話の後編は、以下のリンクからご確認いただます。

関連記事:いま改めて「特権ID管理」を考える 後編~特権ID管理の実情と目指すべき方向性~