セキュリティ監視・運用・診断|知る×学ぶ

SOCの課題とは|サイバー攻撃への即応力を高める方法とは

2019年頃から被害が増加して話題となったEmotetをはじめ、サイバー攻撃は依然として猛威を振るっている。

以前の攻撃メールは、メール本文の違和感などから判別できたが、近年ではより自然な文章のメールが送られてくるようになったことに加えて、添付ファイルにパスワードを記載するという日本のビジネスによくある習慣を模倣するなど、攻撃手口が巧妙化している。

こうした脅威をいち早く検知するために、多くの企業が「Security Operation Center(以下、SOC)」を導入している。

しかし、SOCが検知したイベントに対して、十分なセキュリティインシデント対応ができていないといった課題を抱えている企業は多い。

そこで本記事では、SOCを検討している企業に向け、SOCにありがちな課題を明らかにした上で、サイバー攻撃への即応力を高める方法について解説する。

▼ 目次

・猛威を振るう脅威のマルウェア、Emotet対策に有効なSOC

・SOCの課題とは

・SOCの課題を解決し、サイバー攻撃への即応力を高める方法

1. 猛威を振るう脅威のマルウェア、Emotet対策に有効なSOC

2019 年頃より国内でも多くの被害をもたらしているマルウェア「Emotet」は、非常に強い感染力・拡散力があることで知られている。

攻撃メールに含まれる添付ファイルやURLからマルウェアがダウンロードされ、端末への感染後に情報搾取や暗号化、破壊を行う。それだけでなく自己増殖により社内全体の端末に感染し、最終的に社外にも侵攻し被害を拡大させるケースも存在する。

もちろんEmotetをはじめとする脅威への対策がないわけではない。

世の中にはWAFやプロキシ、IPS/IDS、アンチウイルス、EDRなど、多彩なセキュリティ製品が存在し、複数の製品や技術を組み合わせた多層防御も一般的となった。

システムで発生しているイベントを定常的に監視し、速やかに異変を察知できる仕組みさえあれば、進入時に防御できなくても、どこかで検知して被害を防止することもできるだろう。

その中でも、Emotedなどの脅威に対して有効な対策として知られるのが「SOC」である。

SOC(Security Operation Center)とは、企業のネットワークやシステムの状態を監視し、サイバー攻撃の予兆を検知、対応策の助言を行う組織を指す。

SOCの解説については、以下をご覧いただきたい。

その使命は、24時間365日体制でファイアウォールや侵入検知システム、エンドポイントなどのセキュリティ機器・製品のアラート監視やログ分析を行い、企業の情報資産をサイバー攻撃から防衛することである。

しかしSOCも、ただ導入すれば解決できるわけではなく、運用上の課題が存在する。

2. SOCの課題とは

SOCの主な課題は以下の3点である。

2-1. SOCのサイロ化が招く、インシデントへの初動遅れの懸念

SOCからのアラートを考えると、1つのSOCで全てのセキュリティ製品のイベントやログを監視することが望ましい。

契約しているSOCが1つである場合、そこから送られるアラートから問題点を洗い出すのはそう難しくない。

しかし、システムの要件や制約上から、複数メーカーの製品を横断してカバーできるケースは少なく、実際には複数のSOCを導入するケースがある。

複数のSOCを採用している場合、それぞれのSOCから複数のアラートをバラバラに受信することになり、その結果、受け取ったアラート情報を社内で咬み合わせて分析する作業に時間がかかり初動対応が遅れ、防げたセキュリティインシデントも防げない懸念が生じる。

2-2. SOCの対応領域にインシデントレスポンスが含まれない

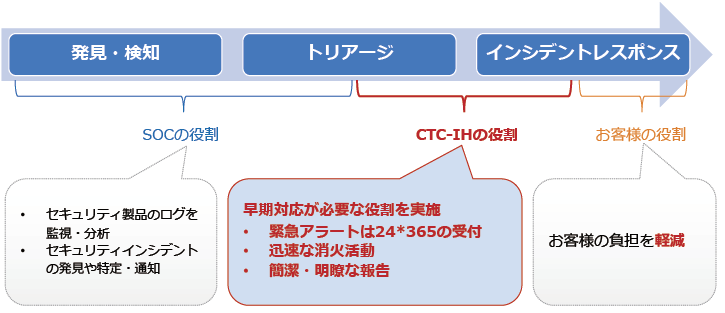

セキュリティインシデント対応は、下記の3つの段階に分けられる。

- 発見・検知

- 初動対応(トリアージ)

- インシデントレスポンス

このうちSOCが担う範囲は「発見・検知」と「トリアージの一部」となる。

SOCはセキュリティインシデント対応の一部を担うものでしかないという点が、課題として挙げられる。

セキュリティインシデントのアラートを受け取った後の対応は、社内の担当者が行うことになるが、下記の課題を抱えている企業では、適切な対応が難しい。

- アラートの見分け方や対処法が分からない

- 緊急時に対応できる人がいない

- スキルを持った人材が不足している

「自社にはCSIRT があるからセキュリティ対策に問題はない」と考える企業でも注意が必要だ。

実際にCSIRTが機能していると主張する企業においても、約半数近くが標的型攻撃の被害を受けているという調査結果が出ている。

この理由としては、CSIRT に求められる能力値に理想と現実のギャップがあると推測される。

2-3. 管理が行き届かない機器で発生したインシデントは、SOCも対処できない

SOCの活動起点は、既知のシステムやエンドポイントなどデバイスから報告されるアラートやログを精査し、インシデントを発見、検知することである。

柔軟で効率の良い働き方が求められる昨今において、ユーザーが使用する端末の選択肢は増えているが、この潮流はセキュリティインシデントのリスクが懸念される。

理由は、ユーザー端末の適切な管理ができていなければ、そもそもセキュリティインシデントの発見と検知は困難になるだけでなく、セキュリティホールも生じる恐れがあるためだ。

柔軟な働き方が求められるニューノーマル時代では、SOCとは別に、セキュリティインシデントが発生する前の事前対策が重要になる。

3. SOCの課題を解決し、サイバー攻撃への即応力を高める方法

前述した課題を解決するために伊藤忠テクノソリューションズ(以下、CTC)では、CTC-MSS(CTC マネージド・セキュリティ・サービス)を提供している。

CTC-MSS は下記の3つのサービスから構成されている。

3-1. サイロ化されたSOCを一元化できる「CTC-SOC」

CTC-SOCは、下記の体制から成り立っており、主要なセキュリティ製品を幅広くサポートし、SOCの窓口を一元化することができる。

- CTCが提供する「CTC-SOC」

- CTCと協業する「セキュリティベンダー・パートナーSOC」

セキュリティ製品の保守サービスをCTCと契約している場合は、製品のサポートからオペレーションまで連携して対応することができる。

3-2. インシデントレスポンスまで含む「CTC-IH」

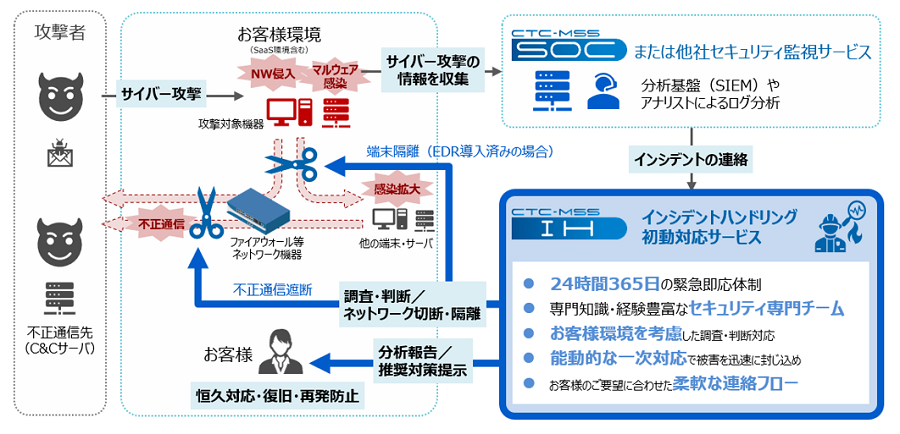

CTC-IH は、顧客に代わって初動対応(トリアージ)とインシデントレスポンスの一部を代行する。

これにより、これまで自社内で行っていた初動対応(トリアージ)の一部、インシデントレスポンスを専門のセキュリティアナリストに任せることができるのだ。

さらに顧客は、SOC からの通知を24 時間365日待ち受けなくても済むようになる。

図 1. インシデントハンドリングサービス(CTC-IH)のイメージ図

CTC-IHの具体的な対応フローは下記のようになる。

- SOCがセキュリティイベントを検知

- CTC IHチームが調査・分析・緊急度評価を行う

- CTC-IHが顧客へアラートを送る

つまり、SOCが複数になっても、CTC-IHがセキュリティイベントに対する「一時窓口」になることで、SOCからの大量の通知を精査し、暫定対策を実施したうえで報告するため、顧客側での業務負担は大幅に削減されるようになる。

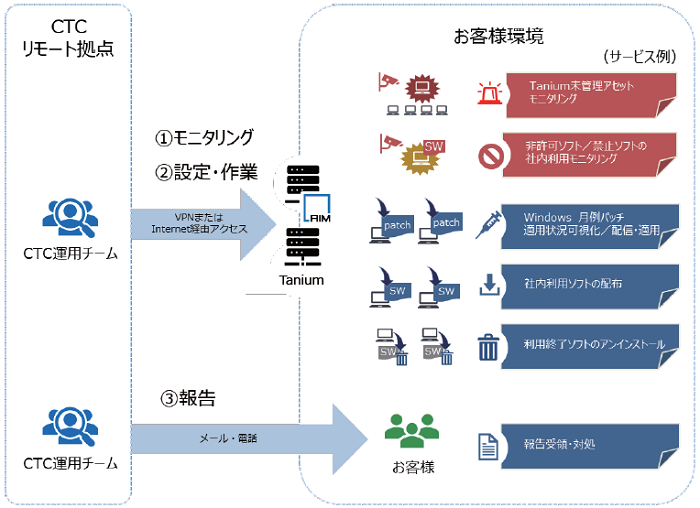

3-3. 管理が行き届かないIT資産の可視化や脅威検知を実現する「CTC-CH」

企業には膨大なIT資産が存在しており、その1つひとつを管理することは非常に厄介であることは自明だ。

また、働く場所も使用するエンドポイントも選択肢が増えている昨今では、管理が行き届かないIT資産が目立ち始めているのではないだろうか。

しかし、エンドポイントが把握できてなければ、インシデント発生の発見や検知すらできないだろう。

そこで多くの企業では、インシデント発生の抑制の目的も含めて、自社のネットワークにアクセスする端末の管理をすべく「IT資産管理」に着目している。

上記課題の解決手段としてCTC-MSSでは、サイバー衛生管理サービス「CTC-CH」を提供している。

CTC-CHでは、顧客の環境から非管理端末やパッチが当たっていない端末を検出して調査し、リモートからリスクを明らかにすることで、セキュリティインシデントの抑制を支援する。

主には下記を実現する。

- ソフトウェアの可視化

- ソフトウェアの最新性の確認と管理

- 過去に遡っての脅威検知と軽減策

図 3. CTC サイバー衛生管理サービス(CTC-CH)の概要

サイバー衛生管理の用語解説については、以下をご欄になられることをお勧めする。

さいごに

CTC-MSSでは、SOCによるインシデント検知、CTC-IHでの初動対応、CTC-CHでの脅威の事前対処など、セキュリティインシデントに対して事前・事後の最適なソリューションを提供し、これからの時代に合った最新のセキュリティ対策を支援する。

CTC-MSSの概要説明については、以下よりご欄いただくことができる。