技術・機能解説、ノウハウ|ネットワークセキュリティ

ゼロトラストとは|アフターコロナを見据えたSASEでのセキュリティ対策を知る

コロナの影響で、多くの企業が働き方に加え、ITインフラやセキュリティ対策の見直しを迫られています。

そこで本記事では、テレワーク環境整備や、その先を見据えた強靭かつ柔軟なゼロトラストモデルのネットワークインフラやセキュリティをSASE製品の比較やユースケースで解説します。尚、解説動画については以下よりご覧いただけます。

▼目次

・ゼロトラストモデルとは

・テレワーク環境におけるネットワークセキュリティの課題を解決するSASEとは?

・SASE製品の比較

・Prisma Accessのユースケース

1. ゼロトラストモデルとは

DX(デジタルトランスフォーメーション)を推進するためには、IT環境の変化に合わせて、新たなサイバーセキュリティ対策が求められている。

従来は社内と社外が明確に分かれていた境界防御モデルに対して、現在はシステムやアプリケーションのクラウドシフトが加速し、モバイル利用やテレワークによる社外からのアクセスが増えている。

このような環境では、境界防御の対策が成り立たない。

そこで現在は「ゼロトラストモデル」という考え方が、セキュリティ対策のベースとなっている。

ゼロトラストモデルとは、人もネットワークもデバイスも信用しない「決して信頼せず、必ず確認せよ」というコンセプトが基本としたセキュリティ・モデルである。

暗黙に信頼せずに、すべてを確認する取り組みが求められている。

伊藤忠テクノソリューションズ(以下、CTC)のサイバーセキュリティサービス部 課長 萩原聡は「社内にあるから大丈夫だとか、社員のアカウントだから安心だという短絡的な信頼ではなく、アカウントと端末とロケーションなど複数の要素を組み合わせて確実に判断しアクセスを許可するという仕組みがゼロトラストモデルの要になる」という。

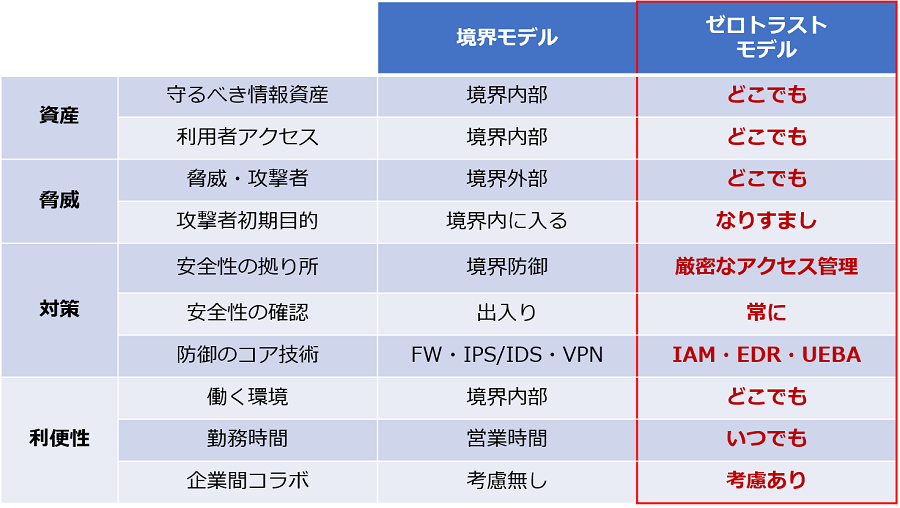

セキュリティの確認が増えると利用者の負担になると受け止められがちだが、萩原は「しっかりと安全性を確認することで、これまでにはなかった利便性がもたらされる」と指摘し、従来の境界モデルとゼロトラストモデルの違いを図のように示す。

図 1. 境界モデルとゼロトラストモデル

利便性とは、働く環境の自由さや勤務時間の柔軟性に企業間でのコラボレーション促進になり、セキュリティの向上は実現できるDXの幅を広げる。そのために、ゼロトラストモデルに必要なセキュリティの実装が必要なのだ。

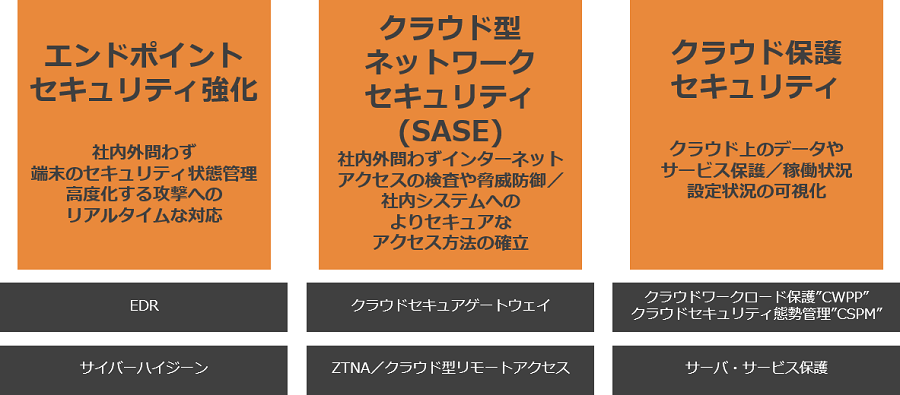

そして、このゼロトラストモデルに必要な要素は以下の3つあるという。

- エンドポイントセキュリティ強化

- クラウド型ネットワークセキュリティ(SASE)

- クラウド保護セキュリティ

図 2. ゼロトラストに必要なセキュリティ

ゼロトラストセキュリティを実現する上で、何から手をつければよいかについては、以下が参考になるだろう。

2. テレワーク環境におけるネットワークセキュリティの課題を解決するSASEとは?

テレワーク環境におけるネットワークセキュリティの課題と対策についてCTC サイバーセキュリティサービス部 山本高弘は「テレワークの利用におけるネットワークセキュリティには、3つの課題がある」と指摘する。

- テレワークの利用が増えると社内システム側で対応するVPN装置のリソースが限界になり、接続できないことや機器の増設コストがかかるといった課題

- クラウドシフトが進んでいるネットワーク環境では、社内システムやデータセンターからパプリッククラウドに接続する頻度が多くなり、出口帯域を圧迫することによる、テレワークを利用しているユーザーの利便性が損なわれる課題

- 1と2の課題を回避するために、ユーザーがインターネット回線から直接パプリッククラウドに接続すると、セキュリティを担保できないという課題

これらの課題を解決し利便性と安全性を両立するための対策として、山本は「SASE製品を利用したテレワーク環境の推進」を提唱する。

SASE(Secure Access Service Edge)とは、2019年にガートナー社が提唱したセキュリティモデルである。

デジタルビジネスとエッジコンピューティングでは、アクセス要件が逆転しているため、多くのユーザー、デバイス、アプリケーション、サービス、データは、企業の内側よりも外側に配置されている。

こうした状況でセキュリティとリスクを管理するためには、クラウドで提供されるSASEに統合していく必要がある。

「SASEを介してパブリッククラウドや社内システムにアクセスすることで、セキュリティを担保した安全なテレワークを推進できる」と山本は説明する。

SASEは包括的なWAN機能とネットワークセキュリティ機能(SWG、CASB、FWaaS、ZTNAなど)を組み合わせて、動的にセキュアなアクセスへのニーズをサポートする。

SASEがVPNの役割を担うことで社内システム側のVPN機器の増設は不要になり、ライセンスの追加だけで柔軟に対応できる。

また、SASEを介してOffice 365などを利用するようになれば、データセンターを介したインターネットアクセスが減るので、帯域圧迫の問題も解消する。

そしてテレワークのユーザーは社内システムを介さずにパブリッククラウドをセキュアに使えるようになり、利便性が向上する。

山本は具体的なSASE製品としてPalo Alto NetworksやZscalerを紹介する。

これらの製品はOKTAの発行したビジネスレボートで、コロナ禍の中で需要を伸ばした製品として注目されている。

尚、SASEについての概要は以下よりご覧いただくことができる。

3. SASE製品の比較

注目される2つのSASE製品について、「Palo Alto NetworksのPrisma Accessは、ZscalerのZIAはアプリケーションの種類に関わらず、豊富なセキュリティ機能を利用できる」という。

特にPrisma Accessは次世代ファイアウォールの機能をクラウドで提供するセキュリティ製品であり、パロアルトネットワークスがクラウド上に次世代ファイアウォールを構築し、そこを介して各種ネットワークやクラウドサービスへのセキュアなアクセスを実現する。

そのため、対象となる通信も多岐にわたり、社外→社内というリモートアクセスだけではなく社内システム間で利用する拠点間接続にも適応できる。

山本は「Prisma Accessはセキュリティ面では豊富な機能を単体で利用でき、ネットワーク面では対象となるネットワーク範囲が広く、単体で様々なケースに活用できることから、今抱えているネットワークの課題に対してアプローチしていけるSASE製品だ」と評価する。

4.Prisma Accessのユースケース

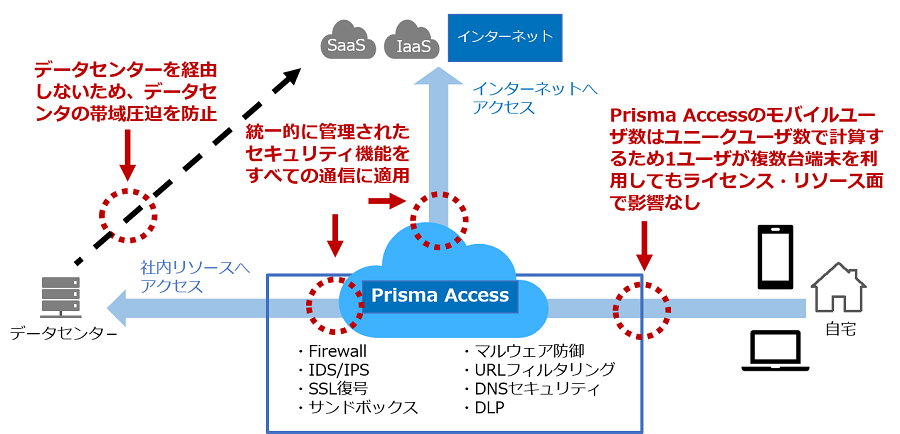

ここからは、Prisma Accessを利用したセキュアなテレワーク環境を実現する導入モデルについて紹介する。

図 3. Prisma Accessを利用したセキュアなテレワーク環境

Prisma AccessをSASEとして活用すると、テレワーク環境で統一的に管理されたセキュリティ機能をすべての通信に適応し、柔軟でセキュアなアクセスを実現する。

Prisma Accessの課金体系はユニークユーザー数になっているので、1ユーザーが複数の端末を利用してもコストを気にせず利用できる。

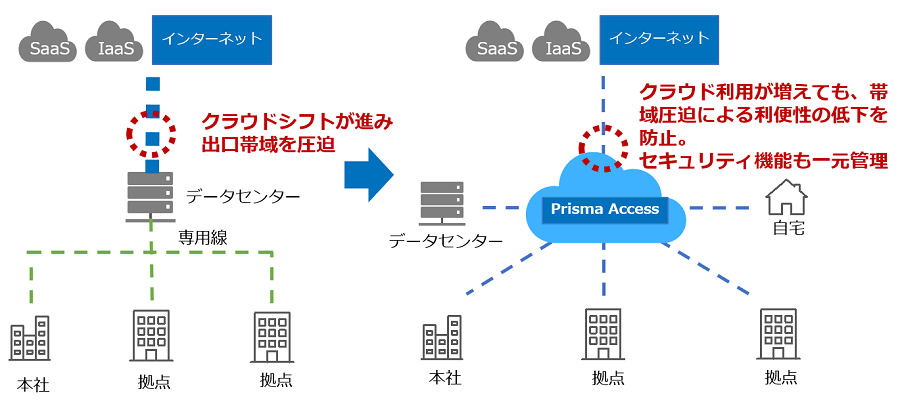

図 4. Prisma Accessによるクラウドシフトを見越した構成例

データセンター中心に専用回線で結んでいたネットワーク網もPrisma Accessの拠点間接続を活用して、利用する回線をインターネットに置き換えられる。

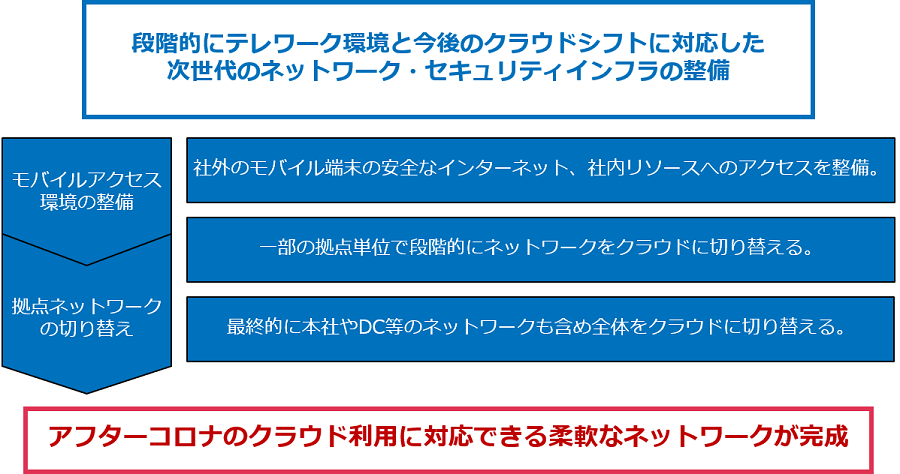

「テレワーク環境の整備とクラウドシフトへの対応というふたつの課題をそれぞれ解決するのは非効率あり、テレワークの環境整備を進めながら、クラウドシフトの課題を解決する方法がベストだ」と山本はいう。

図 5. 次世代ネットワーク・セキュリティインフラの整備

アフターコロナにおけるベストプラクティスとして、CTCは段階的な切り替えのプランを提案する。

さいごに

本記事ではゼロトラストモデルの概要、その要素に含まれる SASE について解説した上で、SASE製品の比較とユースケースについてお伝えした。

今後のネットワークセキュリティについての検討を悩まれている方は、是非ともCTCにご相談いただきたい。

尚、解説資料については以下よりご覧いただくことができる。